Pytanie 1

Jednym z rodzajów testów funkcjonalnych, które można przeprowadzić na aplikacji webowej, jest ocena

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Jednym z rodzajów testów funkcjonalnych, które można przeprowadzić na aplikacji webowej, jest ocena

Jaki typ złośliwego oprogramowania funkcjonuje w tle, zbierając dane o wprowadzanych hasłach?

Jakie są kluczowe różnice pomiędzy strukturą (struct) a unią (union) w języku C?

Zaprezentowany wykres ilustruje wyniki przeprowadzonych testów

Jakie zastosowanie ma język Swift w zakresie aplikacji mobilnych?

Jaką rolę odgrywa interpreter w kontekście programowania?

Jaka jest składnia komentarza jednoliniowego w języku Python?

Jaki jest wymagany sposób do realizacji algorytmu sortowania bąbelkowego na n-elementowej tablicy?

Który z wymienionych procesów NIE jest częścią etapu kompilacji?

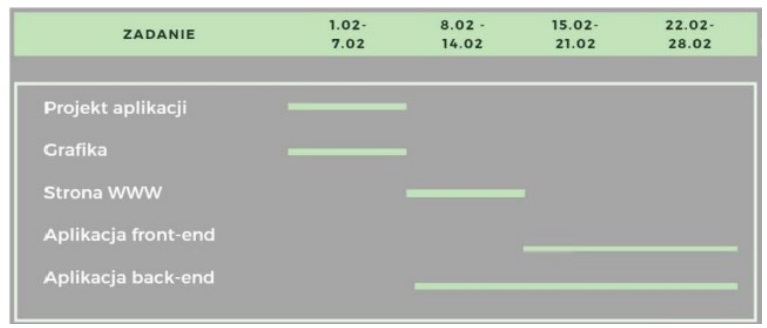

Diagram Gantta, który został zaprezentowany, odnosi się do projektu IT. Przyjmując, że każdy członek zespołu posiada odpowiednie kompetencje do realizacji każdego z zadań, a każde zadanie może być przypisane tylko jednej osobie, która poświęca na nie pełen dzień pracy, to minimalna liczba osób w zespole wynosi

W jaki sposób można ograniczyć problemy społeczne wynikające z nadmiernego używania internetu?

Jednym z kroków przy publikacji aplikacji mobilnej w sklepie Google Play są testy Beta, które charakteryzują się tym, że są one

Do zadań widoku w architekturze MVVM (Model_View-Viewmodel) należy

Podczas programowania kontrolki stepper przedstawionej na ilustracji w aplikacji mobilnej, należy zarządzać zmienną, która zawsze przechowuje jej bieżącą wartość. Jakie zdarzenie można wykorzystać do osiągnięcia tej funkcjonalności?

Technika konstruowania algorytmu polegająca na rozbiciu na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich części będą wystarczająco proste do bezpośredniego rozwiązania, nosi nazwę:

Który z języków programowania jest najczęściej wykorzystywany do budowania aplikacji internetowych po stronie serwera?

Jakie są różnice między testami funkcjonalnymi a niefunkcjonalnymi?

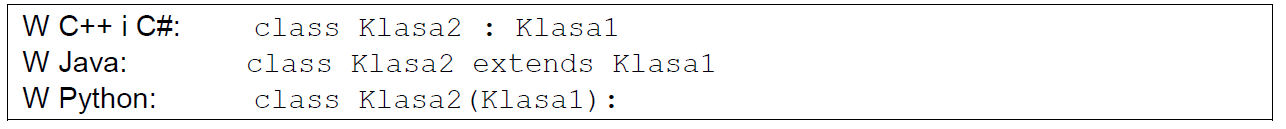

Sposób deklaracji Klasa2 wskazuje, że

Resuscytacja krążeniowo-oddechowa polega na realizowaniu

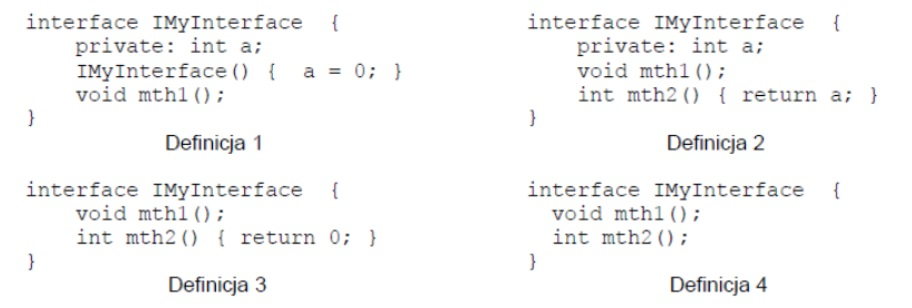

Jakie jest poprawne określenie interfejsu (szablonu klasy) w języku Java?

Jaki jest zasadniczy cel ataku phishingowego?

Który z wymienionych dokumentów jest najczęściej stosowany w zarządzaniu pracą zespołu Scrum?

Który z wymienionych typów stanowi przykład typu znakowego?

Który z wymienionych wzorców projektowych jest najbardziej odpowiedni do uproszczenia interfejsu złożonego systemu?

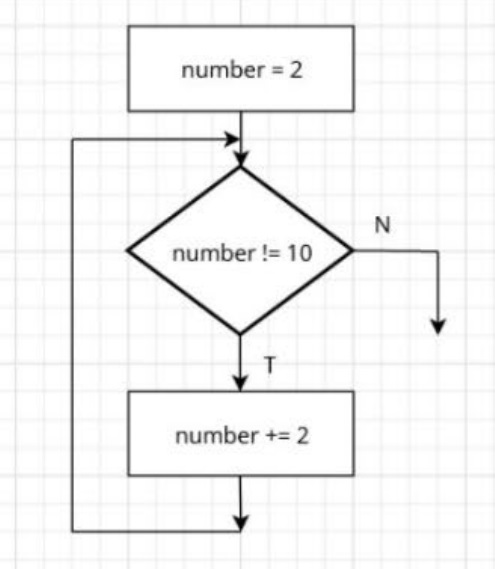

Algorytm zaprezentowany w zadaniu można zrealizować w języku Java wykorzystując instrukcję

Zestaw operatorów, który został przedstawiony, należy do kategorii operatorów

Który z poniższych opisów najlepiej definiuje kompilator?

Jakie jest wyjście działania kompilatora?

Jak określa się proces transferu danych z lokalnego komputera na serwer?

Jakie środowisko deweloperskie jest najczęściej wykorzystywane do budowy aplikacji na platformę Android?

Jaki będzie rezultat operacji logicznej AND dla wartości binarnych 1010 oraz 1100?

Z analizy złożoności obliczeniowej algorytmów sortowania dla dużych zbiorów danych (powyżej 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania:

Która z funkcji powinna zostać zrealizowana w warstwie back-end aplikacji webowej?

Jakie jest główne zadanie debuggera w środowisku programowania?

Które z wymienionych stanowi przykład struktury dziedziczenia?

W jaki sposób określa się wypadek związany z pracą?

Który z wymienionych elementów UI w aplikacjach mobilnych jest odpowiedzialny za przechodzenie pomiędzy ekranami?

Które z wymienionych sytuacji jest przykładem hermetyzacji w programowaniu obiektowym?

W jakiej metodzie zarządzania projektami nacisk kładzie się na ograniczenie marnotrawstwa?

Który z wymienionych składników jest charakterystyczny dla środowiska IDE przeznaczonego do tworzenia aplikacji mobilnych?