Pytanie 1

Który z poniższych opisów najlepiej definiuje system informatyczny?

Wynik: 36/40 punktów (90,0%)

Wymagane minimum: 20 punktów (50%)

Który z poniższych opisów najlepiej definiuje system informatyczny?

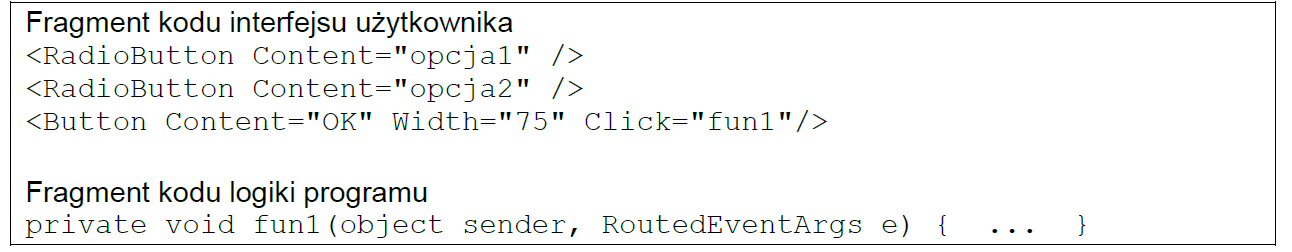

W przedstawionych fragmentach kodu zdefiniowano funkcję o nazwie fun1. W funkcji tej należy umieścić obsługę

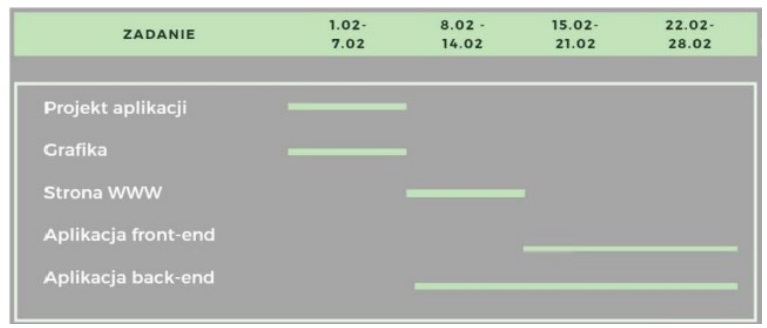

Przedstawiony diagram Gantta dotyczy projektu informatycznego. Zakładając, że każdy członek zespołu ma wystarczające umiejętności, aby wykonać każde z zadań oraz do każdego z zadań można przydzielić tylko jedną osobę, która poświęca na zadanie cały dzień pracy, to minimalnie zespół musi liczyć:

Które z poniższych zadań należy do debuggera?

Wskaż frazę, która w języku angielskim oznacza "testy wydajnościowe"

Przedstawiony diagram Ganna dotyczy projektu informatycznego. Zakładając, że każdy członek zespołu ma wystarczające umiejętności, aby wykonać każde z zadań oraz do każdego z zadań można przydzielić tylko jedną osobę, która poświęca na zadanie cały dzień pracy, to minimalnie zespól musi liczyć

Które z poniższych pól klasy można zainicjować przed utworzeniem obiektu?

Który język programowania jest dedykowany do tworzenia aplikacji na system Android?

Które z poniższych działań może narazić cyfrową tożsamość na niebezpieczeństwo?

Które narzędzie służy do raportowania błędów w projektach informatycznych?

Co oznacza operator "|" w języku C++?

Który z poniższych wzorców projektowych najlepiej nadaje się do uproszczenia interfejsu do złożonego systemu?

Jakie działanie sprzyja ochronie cyfrowego wizerunku w internecie?

Który z wymienionych algorytmów działających na tablicy jednowymiarowej ma złożoność obliczeniową O(n2)?

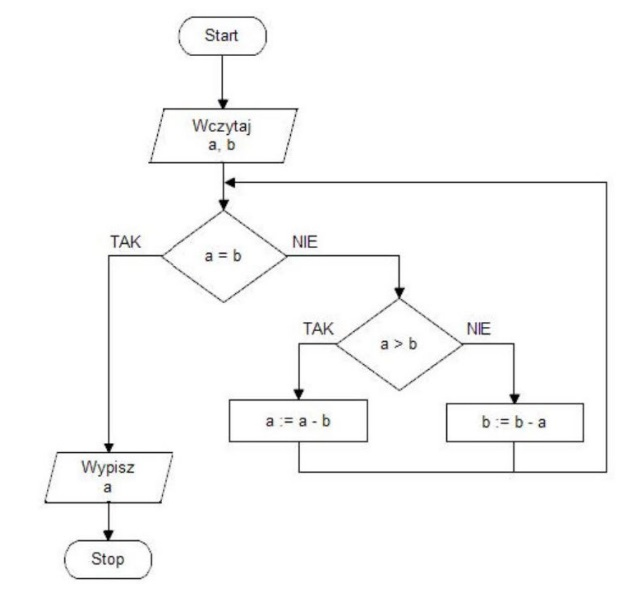

Przedstawionym na schemacie algorytmem Euklidesa należy się posłużyć do wyznaczenia.

Jakie działanie wykonuje polecenie "git clone"?

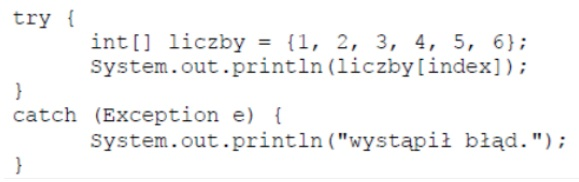

Który z poniższych błędów wykonania aplikacji można obsłużyć za pomocą wyjątków?

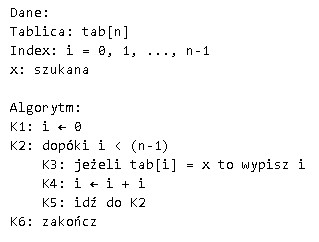

Który z poniższych algorytmów jest algorytmem iteracyjnym?

Jaka jest główna różnica między typami stałoprzecinkowymi a zmiennoprzecinkowymi?

Która metoda klasy jest wywoływana automatycznie przy tworzeniu kopii obiektu?

Które z poniższych działań jest kluczowe w modelu kaskadowym?

W którym przypadku algorytm sortowania bąbelkowego działa z optymalną wydajnością?

Resuscytacja krążeniowo-oddechowa polega na wykonywaniu

Jakie powinno być minimalne natężenie oświetlenia na stanowisku pracy biurowej?

Która operacja logiczna zwróci wynik "true", jeśli obie zmienne są równe?

Które z wymienionych zadań, składających się na proces tworzenia prostej galerii zdjęć będącej aplikacją mobilną, jest zadaniem zespołowym?

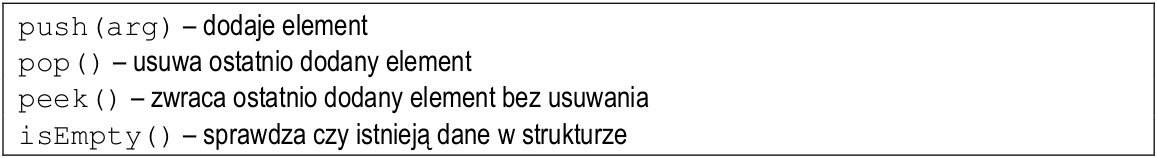

Która struktura danych może być zaimplementowana przy wykorzystaniu jedynie wymienionych metod?

Który z poniższych elementów należy uwzględnić w dokumentacji kodu programu?

Dla podanego algorytmu złożoność obliczeniowa jest równa

Dla podanego fragmentu kodu Java zostanie wygenerowany wyjątek, gdy zmienna index przyjmie wartość:

Które z poniższych funkcji są charakterystyczne dla narzędzi do zarządzania projektami?

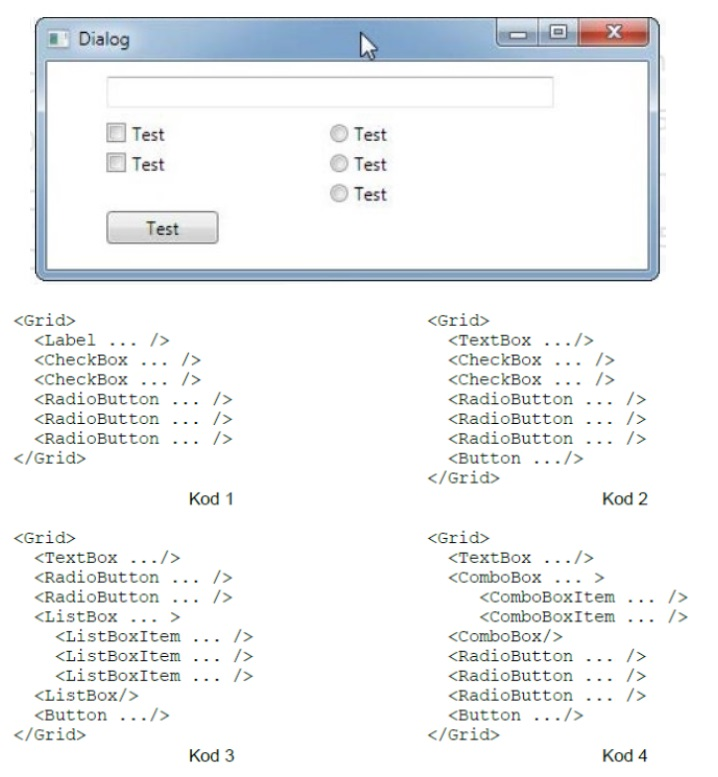

Wskaż kod za pomocą, którego zostanie wygenerowane okno dialogowe widoczne na obrazie. Dla uproszczenia kodu, pominięto atrybuty znaczników

W języku C# szablon List implementuje funkcjonalność listy. Z inicjalizacji obiektu wykaz wynika, że jego elementami są:

Jak nazywa się proces przesyłania danych z komputera lokalnego na serwer?

Programista projektuje obsługę bufora drukowania dokumentów. Najnowsze zadanie drukowania jest ustawiane na końcu kolejki, najstarsze jest przekazywane do wydruku. Strukturą danych najlepiej pasującą do problemu jest

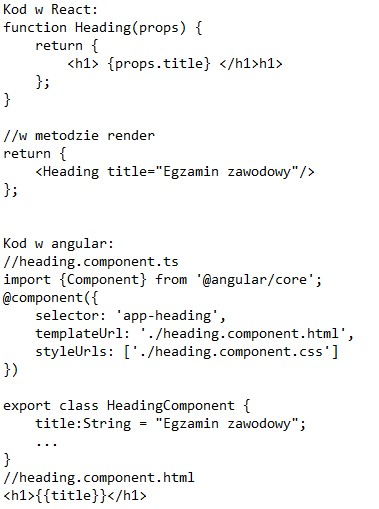

Jaki będzie efekt działania przedstawionych dwóch równoważnych funkcjonalnie fragmentów kodu źródłowego?

Wskaż cechę charakterystyczną dla metody abstrakcyjnej

Na dwóch przykładach przedstawiono mechanizm o nazwie Binding. Ma on na celu

Która z poniższych metod najlepiej nadaje się do wizualnego przedstawienia procesu decyzyjnego?

Co należy zrobić, aby obsłużyć zdarzenie kliknięcia przycisku w aplikacji desktopowej?