Pytanie 1

Jaki jest podstawowy cel przystosowania aplikacji do publikacji w sklepie mobilnym?

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Jaki jest podstawowy cel przystosowania aplikacji do publikacji w sklepie mobilnym?

Który z wymienionych typów danych należy do typu logicznego?

Która z wymienionych właściwości najlepiej charakteryzuje biblioteki dynamiczne?

Jakie znaczenie ma krajowa normalizacja dla produktów i usług?

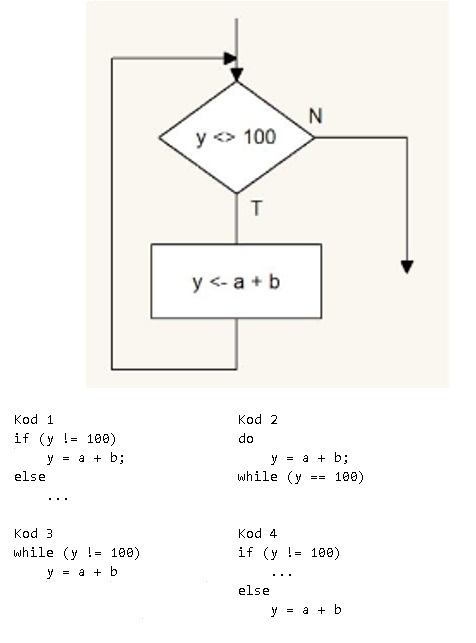

Który z poniższych kodów realizuje przedstawiony fragment algorytmu?

Który system operacyjny jest podstawowym środowiskiem do tworzenia aplikacji mobilnych w języku Swift?

Który z wymienionych poniżej przykładów stanowi system informacji przetwarzany przez system informatyczny?

Który z poniższych składników NIE jest konieczny do stworzenia klasy w C++?

Do zadań widoku w architekturze MVVM (Model_View-Viewmodel) należy

Jakie cechy powinien posiadać skuteczny negocjator?

Który framework jest powszechnie wykorzystywany do tworzenia aplikacji internetowych w języku Python?

Wskaż właściwość charakterystyczną dla metody abstrakcyjnej?

W jakim modelu Cyklu Życia Projektu Informatycznego znajduje się etap analizy ryzyka?

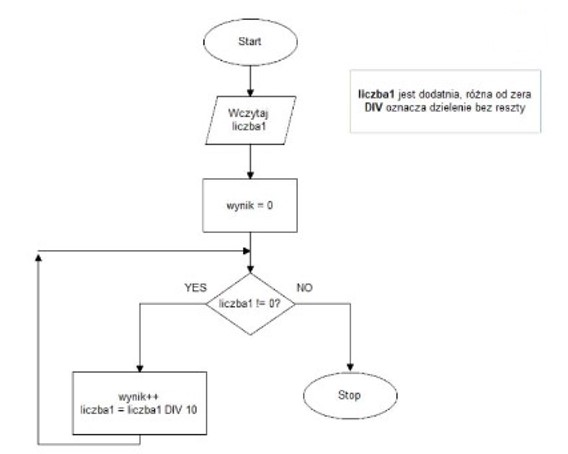

Jakie obliczenia można wykonać za pomocą poniższego algorytmu, który operuje na dodatnich liczbach całkowitych?

Jakie są różnice między procesem kompilacji a interpretacją kodu?

Jakie jest główne zadanie debuggera w środowisku programowania?

Który aspekt projektu aplikacji jest kluczowy dla zabezpieczenia danych użytkowników?

Który z wymienionych składników wchodzi w skład podstawowego wyposażenia środowiska IDE?

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

Który z komponentów interfejsu użytkownika umożliwia użytkownikowi wprowadzanie danych tekstowych?

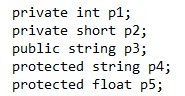

Zaprezentowany kod zawiera pola danej klasy. Które pole (pola) mogą być osiągnięte z poziomu głównego programu poprzez odwołanie się w formie nazwaObiektu.nazwaPola?

Tworząc aplikację opartą na obiektach, należy założyć, że program będzie zarządzany przez

Jakie oznaczenie posiada norma krajowa w Polsce?

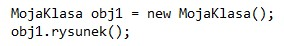

Na podstawie zamieszczonego fragmentu kodu można stwierdzić, że element o nazwie rysunek jest

Który z wymienionych frameworków jest charakterystyczny dla aplikacji komputerowych pisanych w C#?

Która z wymienionych metod może pomóc w walce z uzależnieniem od internetu?

Który z wymienionych sposobów może przyczynić się do optymalizacji kodu źródłowego?

Jakie polecenie w Gicie jest używane do zapisywania zmian w lokalnym repozytorium?

W aplikacji mobilnej, aby określić warianty grafiki w zależności od wielkości ekranu, należy (uwaga: odpowiedzi wariantowe dla dwóch systemów - sugerować się systemem omawianym na zajęciach)

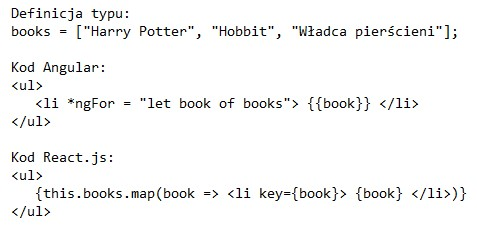

Na równoważnych pod względem funkcjonalnym listingach fragmentów aplikacji Angular oraz React.js utworzono listę punktowaną, która zawiera

W jaki sposób można zmniejszyć liczbę danych zbieranych przez aplikacje mobilne?

Jakie znaczenie ma framework w kontekście programowania?

Działania przedstawione w filmie korzystają z narzędzia

Aby wykorzystać framework Django, należy pisać w języku

Jakie wartości może przyjąć zmienna typu boolean?

Który z wymienionych poniżej typów danych stanowi przykład typu stałoprzecinkowego?

Które urządzenie komputerowe jest najbardziej odpowiednie do graficznego projektowania w aplikacjach CAD?

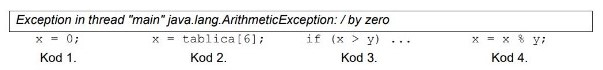

Jaki kod może być związany z treścią wygenerowaną w trakcie działania programu Java?

Które z podanych logo reprezentuje narzędzie, które nie jest używane do tworzenia aplikacji mobilnych?

Która zasada zwiększa bezpieczeństwo w sieci?