Pytanie 1

Jakie jest kluczowe zadanie protokołu ICMP?

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Jakie jest kluczowe zadanie protokołu ICMP?

Jakie będą całkowite wydatki na materiały potrzebne do stworzenia 20 kabli połączeniowych typu patchcord, z których każdy ma długość 1,5m, jeśli cena 1 metra bieżącego kabla wynosi 1zł, a cena wtyku to 50 gr?

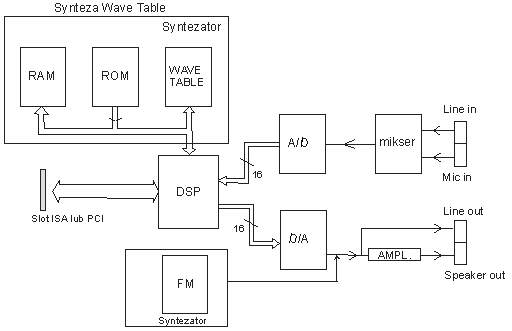

Na które wyjście powinniśmy podłączyć aktywne głośniki w karcie dźwiękowej, której schemat przedstawiony jest na rysunku?

Postcardware to typ

Brak odpowiedzi na to pytanie.

Na ilustracji ukazana jest karta

W skanerze z systemem CIS źródłem światła oświetlającym skanowany dokument jest

Program Mozilla Firefox jest udostępniany na zasadach licencji

Toner stanowi materiał eksploatacyjny w drukarce

Protokół transportowy bezpołączeniowy to

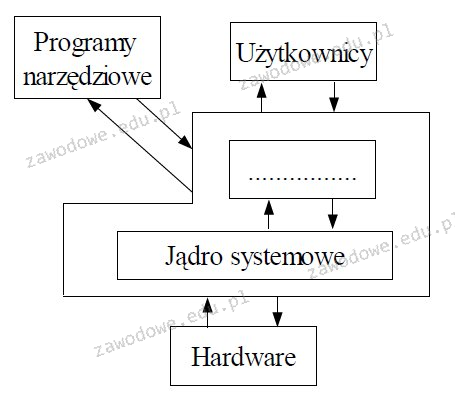

Jaki termin powinien zostać umieszczony w miejscu z kropkami na schemacie blokowym przedstawiającym strukturę systemu operacyjnego?

Dysk znajdujący się w komputerze ma zostać podzielony na partycje. Jaką maksymalną liczbę partycji rozszerzonych można utworzyć na jednym dysku?

Użytkownik systemu Windows doświadcza komunikatów o niewystarczającej pamięci wirtualnej. Jak można rozwiązać ten problem?

Jaką funkcję należy wybrać, aby utworzyć kopię zapasową rejestru systemowego w edytorze regedit?

ARP (Adress Resolution Protocol) jest protokołem, który umożliwia przekształcenie adresu IP na

Jakie oznaczenie odnosi się do normy dotyczącej okablowania strukturalnego?

Najczęściej używany kodek audio przy ustawianiu bramki VoIP to

Brak odpowiedzi na to pytanie.

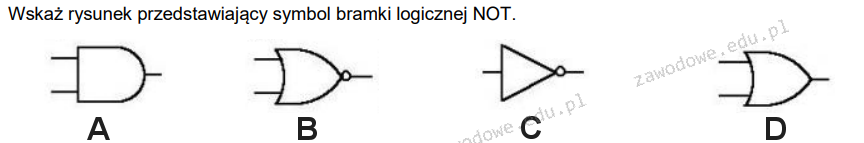

Wskaż ilustrację, która przedstawia symbol bramki logicznej NOT?

Do jakiego pomiaru wykorzystywany jest watomierz?

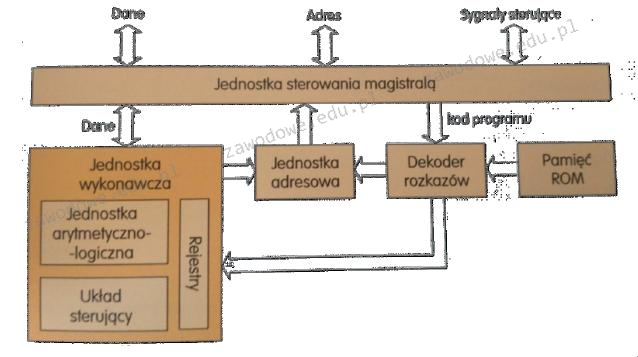

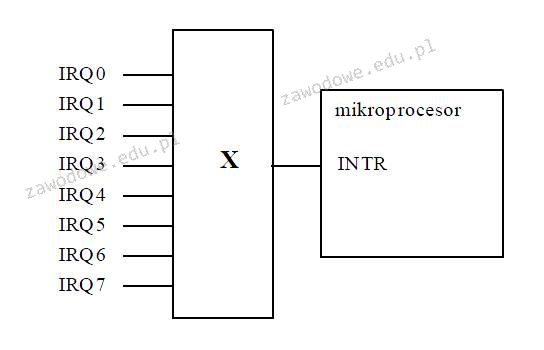

Na podstawie nazw sygnałów sterujących zidentyfikuj funkcję komponentu komputera oznaczonego na schemacie symbolem X?

Brak odpowiedzi na to pytanie.

Jak nazywa się urządzenie wskazujące, które współpracuje z monitorami CRT i ma końcówkę z elementem światłoczułym, a jego dotknięcie ekranu monitora skutkuje przesłaniem sygnału do komputera, co umożliwia lokalizację kursora?

Brak odpowiedzi na to pytanie.

Planowanie wykorzystania przestrzeni na dysku komputera do gromadzenia i udostępniania informacji takich jak pliki oraz aplikacje dostępne w sieci, a także ich zarządzanie, wymaga skonfigurowania komputera jako

W systemie Blu-ray nośnik przeznaczony do jednokrotnego zapisu jest oznaczany jako

Aby zainstalować openSUSE oraz dostosować jego ustawienia, można skorzystać z narzędzia

Brak odpowiedzi na to pytanie.

Jakie polecenie należy wydać, aby uzyskać listę plików spełniających dane kryteria?

Brak odpowiedzi na to pytanie.

Elementem aktywnym w elektronice jest

Jakie znaczenie ma skrót MBR w kontekście technologii komputerowej?

Brak odpowiedzi na to pytanie.

Podczas wymiany uszkodzonej karty graficznej, która współpracowała z monitorem posiadającym jedynie wejście analogowe, jaką kartę należy wybrać?

Brak odpowiedzi na to pytanie.

Na ilustracji ukazano złącze zasilające

Brak odpowiedzi na to pytanie.

Oblicz całkowity koszt kabla UTP Cat 6, który służy do połączenia 5 punktów abonenckich z punktem dystrybucyjnym, wiedząc, że średnia długość między punktem abonenckim a punktem dystrybucyjnym wynosi 8m oraz że cena brutto za 1m kabla to 1zł. W obliczeniach uwzględnij dodatkowy zapas 2m kabla dla każdego punktu abonenckiego.

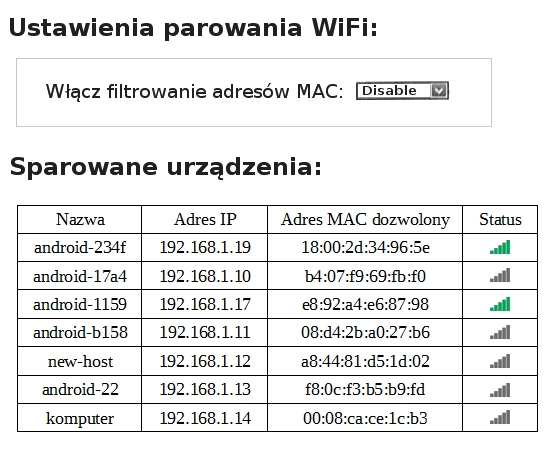

Na rysunku przedstawiono konfigurację urządzenia WiFi. Wskaż, które z poniższych stwierdzeń dotyczących tej konfiguracji jest poprawne?

Wartość liczby BACA w systemie heksadecymalnym to liczba

Jakie jest odpowiadające adresowi 194.136.20.35 w systemie dziesiętnym przedstawienie w systemie binarnym?

Złącze zasilacza ATX12V jest przeznaczone do zasilania

Zjawisko przenikania, które ma miejsce w sieciach komputerowych, polega na

Brak odpowiedzi na to pytanie.

Pozyskiwanie surowców z odpadów w celu ich ponownego zastosowania to

Pamięć RAM ukazana na grafice jest instalowana w płycie głównej z gniazdem

Jakie jest najwyższe możliwe tempo odczytu płyt CD-R w urządzeniu o oznaczeniu x48?

W standardzie IEEE 802.3af metoda zasilania różnych urządzeń sieciowych została określona przez technologię

Jakie napięcie jest obniżane z 230 V w zasilaczu komputerowym w standardzie ATX dla różnych podzespołów komputera?

Na ilustracji przedstawiono schemat konstrukcji logicznej