Pytanie 1

Modyfikator dostępu znajdujący się przed definicją metody Dodaj() w klasie Kalkulator sprawia, że:

Wynik: 38/40 punktów (95,0%)

Wymagane minimum: 20 punktów (50%)

Modyfikator dostępu znajdujący się przed definicją metody Dodaj() w klasie Kalkulator sprawia, że:

Który z wymienionych sposobów może przyczynić się do optymalizacji kodu źródłowego?

Które z poniższych zdań najlepiej określa funkcję zaprzyjaźnioną w ramach klasy?

Jakie działania można podjąć, aby uniknąć pogorszenia wzroku podczas korzystania z komputera?

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?

Który z operatorów w języku C++ służy do pobierania adresu zmiennej?

Jakie środki ochrony zbiorowej najlepiej chronią kręgosłup w warunkach pracy biurowej?

Jakie jest podstawowe zadanie konstruktora w klasie?

Która z wymienionych zasad jest istotna dla bezpiecznego użytkowania portali społecznościowych?

Jakie znaczenie ma krajowa normalizacja dla produktów i usług?

Jakie są korzyści z wykorzystania struktur danych typu mapa (np. HashMap w Javie) w kontekście tworzenia zbiorów danych?

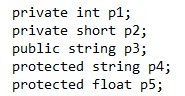

Zaprezentowany kod zawiera pola danej klasy. Które pole (pola) mogą być osiągnięte z poziomu głównego programu poprzez odwołanie się w formie nazwaObiektu.nazwaPola?

Modyfikator dostępu, który znajduje się przed definicją metody Dodaj() w klasie Kalkulator, powoduje, że

Który z wymienionych elementów można zdefiniować jako psychofizyczny?

Który z wymienionych poniżej przykładów ilustruje prawidłowy szkielet zarządzania wyjątkami w języku C++?

Jakie aspekty powinny być brane pod uwagę przy tworzeniu zestawów danych?

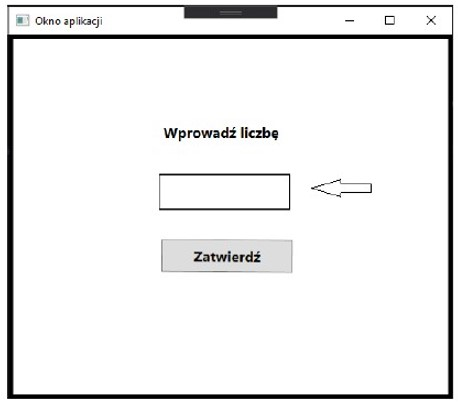

Z jakiego obiektu można skorzystać, aby stworzyć kontrolkę wskazaną strzałką na ilustracji?

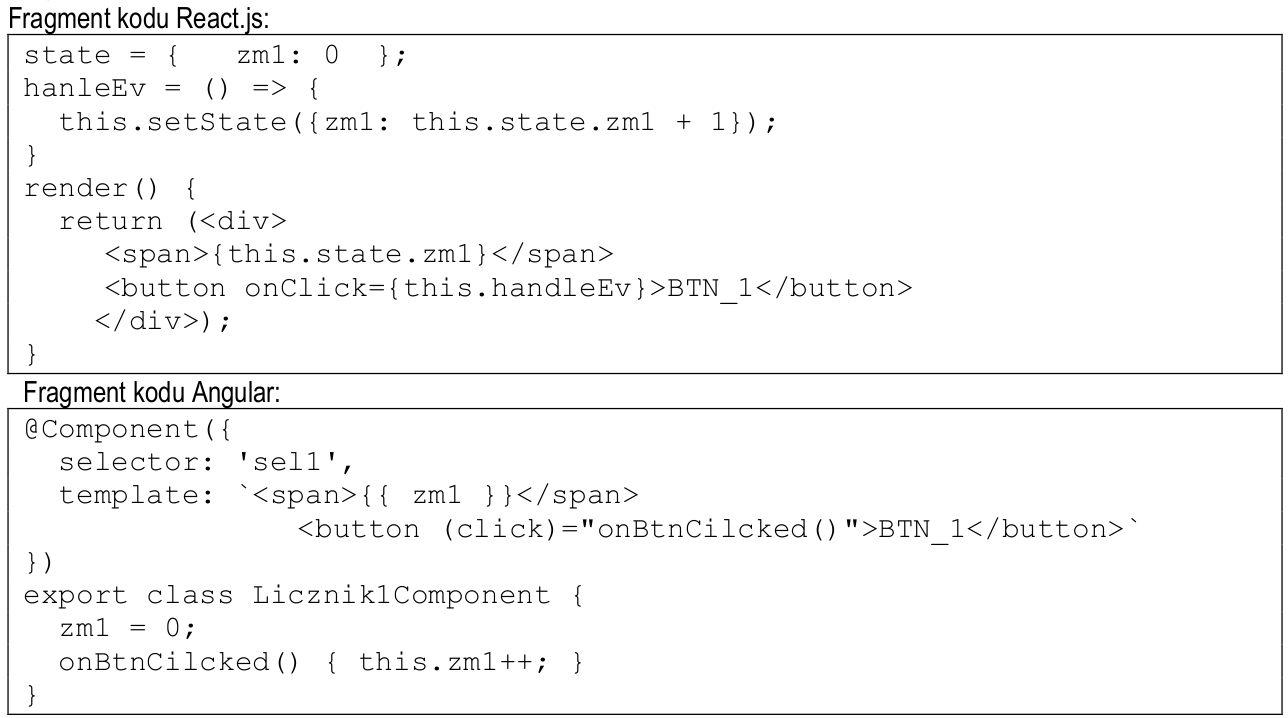

Kod w bibliotece React.js oraz w frameworku Angular, który został zaprezentowany, ma na celu wyświetlenie

Programista może wykorzystać framework Angular do realizacji aplikacji

Jakie jest fundamentalne zagadnienie w projektowaniu aplikacji w architekturze klient-serwer?

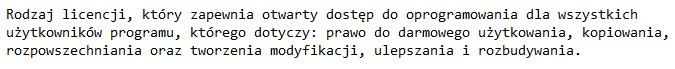

Zawarty w ramce opis licencji sugeruje, że mamy do czynienia z licencją

Jaki jest zasadniczy cel ataku phishingowego?

W jakiej sytuacji należy umieścić poszkodowanego w bezpiecznej pozycji bocznej?

Który z operatorów w Pythonie umożliwia sprawdzenie, czy dany element należy do listy?

Który z wymienionych przykładów ilustruje projektowanie interfejsu zgodnego z zasadami user experience (UX)?

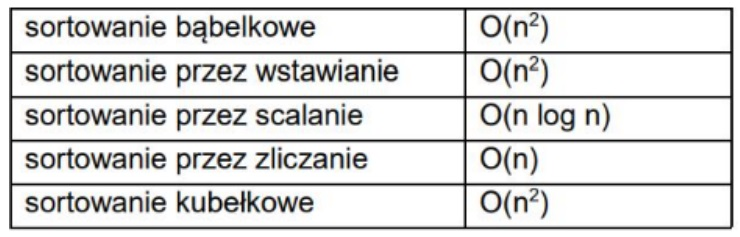

Z analizy złożoności obliczeniowej różnych algorytmów sortowania na dużych zbiorach danych (przekraczających 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania

Jakie jest najważniejsze działanie w trakcie analizy wymagań klienta przed rozpoczęciem realizacji projektu aplikacji?

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

Które z poniżej wymienionych afirmacji najtrafniej charakteryzuje proces interpretacji kodu?

Jakie są różnice między procesem kompilacji a interpretacją kodu?

Która z metod zarządzania projektami jest najbardziej odpowiednia, gdy w początkowej fazie projektu zakres nie jest w pełni określony, wymagania mogą zmieniać się podczas realizacji, a także mogą wystąpić nowe potrzeby?

Kompilator może wygenerować błąd "incompatible types", gdy

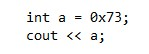

Po wykonaniu podanego kodu na konsoli wyświetli się liczba

Co to jest wskaźnik w języku C?

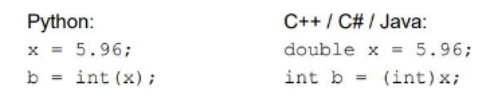

W przypadku przedstawionych kodów źródłowych, które są funkcjonalnie równoważne, wartość, która zostanie zapisana w zmiennej b po wykonaniu operacji, to

Programista aplikacji mobilnych pragnie zmienić swoją ścieżkę kariery na Full-Stack Developera. Wskaż kurs, który powinien wybrać, żeby to osiągnąć?

Który z komponentów interfejsu użytkownika umożliwia użytkownikowi wprowadzanie danych tekstowych?

Jakiego rodzaju zmiennej użyjesz w C++, aby przechować wartość "true"?

Jakie jest główne zadanie ochrony danych osobowych?

Jakie są kluczowe etapy resuscytacji krążeniowo-oddechowej?