Pytanie 1

Chusteczki nasączone substancją o właściwościach antystatycznych służą do czyszczenia

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Chusteczki nasączone substancją o właściwościach antystatycznych służą do czyszczenia

W systemie Linux do bieżącego śledzenia działających procesów wykorzystuje się polecenie:

Która z kopii w trakcie archiwizacji plików pozostawia ślad archiwizacji?

Internet Relay Chat (IRC) to protokół wykorzystywany do

Jakie złącze, które pozwala na podłączenie monitora, znajduje się na karcie graficznej pokazanej na ilustracji?

Który z protokołów pełni rolę protokołu połączeniowego?

Program df pracujący w systemach z rodziny Linux pozwala na wyświetlenie

Jaki adres IP należy do urządzenia funkcjonującego w sieci 10.0.0.0/17?

Zgodnie z normą PN-EN 50174, poziome okablowanie w systemie strukturalnym to segment okablowania pomiędzy

Z jakiej puli adresowej usługa APIPA przypisuje adres IP dla komputera z systemem Windows, jeśli w sieci nie funkcjonuje serwer DHCP?

Która topologia fizyczna umożliwia nadmiarowe połączenia pomiędzy urządzeniami w sieci?

Aby zredukować kluczowe zagrożenia związane z bezpieczeństwem podczas pracy na komputerze podłączonym do sieci Internet, należy przede wszystkim

Na stronie wydrukowanej przez drukarkę laserową występują jaśniejsze i ciemniejsze fragmenty. W celu usunięcia problemów z jakością oraz nieciągłościami w wydruku, należy

Który kolor żyły znajduje się w kablu skrętkowym?

Złącze o rozmiarze ferruli 1,25 to jakie?

Interfejs, którego magistrala kończy się elementem przedstawionym na ilustracji, jest typowy dla

Który z parametrów twardego dysku NIE ma wpływu na jego wydajność?

Aplikacja komputerowa, która umożliwia zarządzanie plikami oraz folderami, to:

Program do monitorowania, który umożliwia przechwytywanie, nagrywanie oraz dekodowanie różnych pakietów sieciowych to

Profil mobilny staje się profilem obowiązkowym użytkownika po

IMAP jest protokołem do

Jak nazywa się topologia fizyczna, w której wszystkie urządzenia końcowe są bezpośrednio połączone z jednym punktem centralnym, takim jak koncentrator lub przełącznik?

Adres IP (ang. Internet Protocol Address) to

Jakim materiałem eksploatacyjnym posługuje się kolorowa drukarka laserowa?

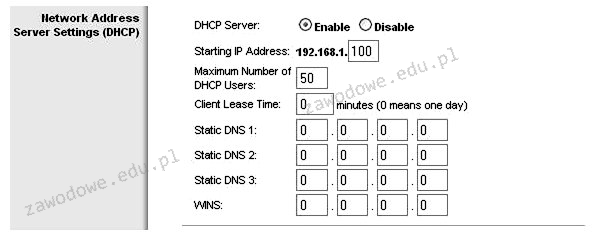

Ilustracja pokazuje panel ustawień bezprzewodowego urządzenia dostępowego, który umożliwia

Układy sekwencyjne stworzone z grupy przerzutników, najczęściej synchronicznych typu D, które mają na celu przechowywanie danych, to

Co to jest serwer baz danych?

Ile adresów można przypisać urządzeniom działającym w sieci o adresie IP 192.168.20.0/26?

Przed dokonaniem zmian w rejestrze systemu Windows, w celu zapewnienia bezpieczeństwa pracy, należy najpierw

Na rysunkach technicznych dotyczących instalacji sieci komputerowej oraz dedykowanej instalacji elektrycznej, symbolem pokazanym na rysunku oznaczane jest gniazdo

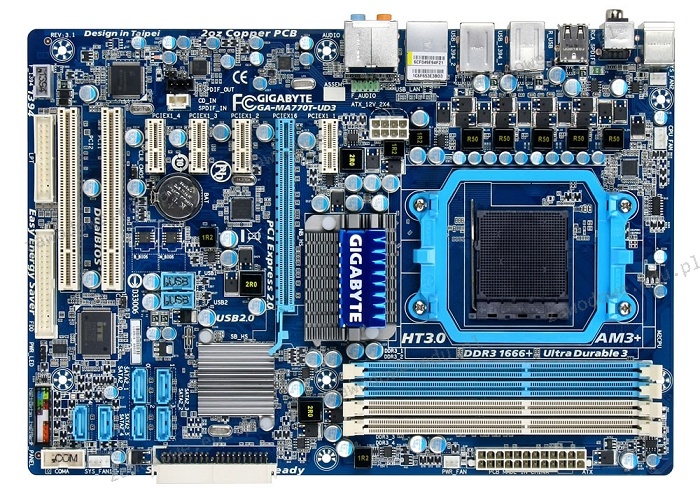

Do pokazanej na diagramie płyty głównej nie można podłączyć urządzenia, które korzysta z interfejsu

Wskaż właściwą formę maski podsieci?

Jakie oprogramowanie jest zabronione do użytku na sprzęcie instytucji rządowych lub edukacyjnych?

W systemie Linux plik messages zawiera

Jak dużo bitów minimum będzie potrzebnych w systemie binarnym do reprezentacji liczby heksadecymalnej 110h?

Liczba 563 (8) w systemie szesnastkowym to

Aby sprawdzić dysk twardy w systemie Linux na obecność uszkodzonych sektorów, użytkownik może zastosować program

Jaką minimalną liczbę bitów potrzebujemy w systemie binarnym, aby zapisać liczbę heksadecymalną 110 (h)?

Jaki jest pełny adres do logowania na serwer FTP o nazwie ftp.nazwa.pl?

Jaką rolę serwera trzeba zainstalować w systemach z linii Windows Server, aby mogła zostać utworzona nowa strona FTP?