Pytanie 1

System S.M.A.R.T. służy do śledzenia funkcjonowania oraz identyfikacji usterek

Wynik: 0/40 punktów (0,0%)

Wymagane minimum: 20 punktów (50%)

System S.M.A.R.T. służy do śledzenia funkcjonowania oraz identyfikacji usterek

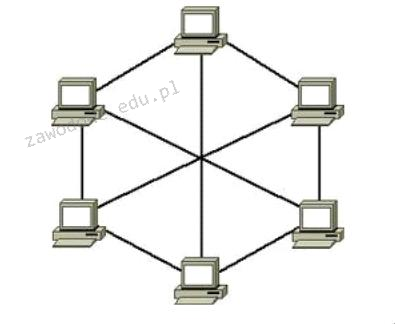

Na diagramie zaprezentowano strukturę

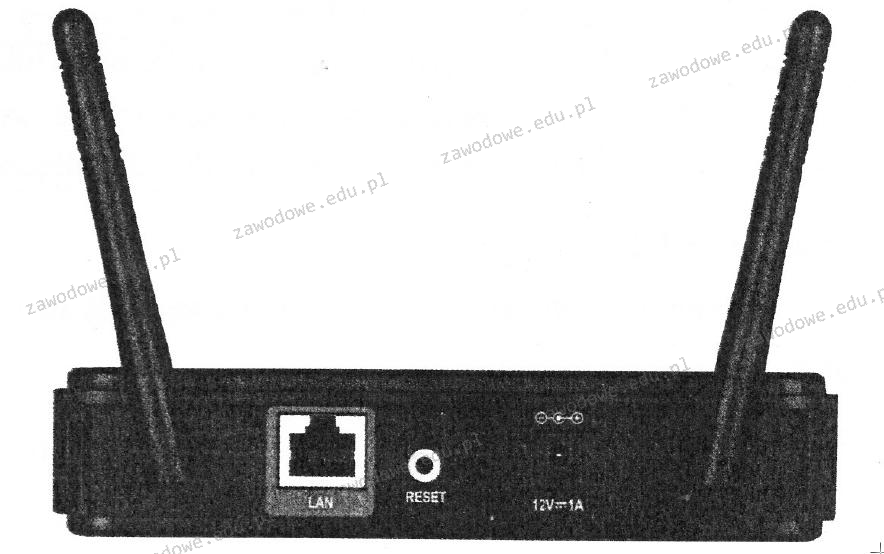

Jakie urządzenie zostało pokazane na ilustracji?

Brak odpowiedzi na to pytanie.

Które złącze w karcie graficznej nie stanowi interfejsu cyfrowego?

Brak odpowiedzi na to pytanie.

Który z parametrów czasowych w pamięci RAM określany jest jako czas dostępu?

Brak odpowiedzi na to pytanie.

Litera S w protokole FTPS oznacza zabezpieczenie danych podczas ich przesyłania poprzez

Brak odpowiedzi na to pytanie.

Farad to jednostka

Brak odpowiedzi na to pytanie.

Pamięć, która działa jako pośrednik pomiędzy pamięcią operacyjną a procesorem o dużej prędkości, to

Brak odpowiedzi na to pytanie.

Czym jest odwrotność bezstratnego algorytmu kompresji danych?

Brak odpowiedzi na to pytanie.

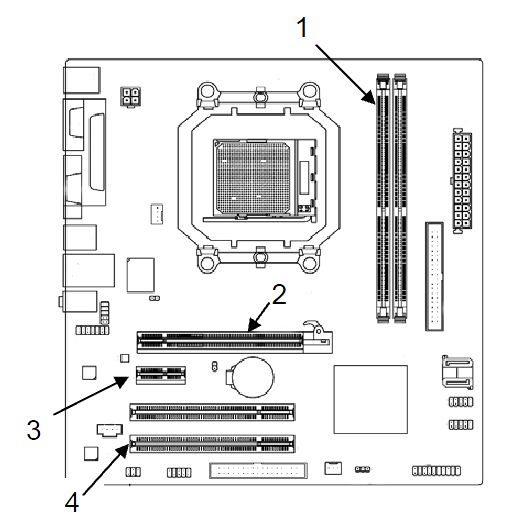

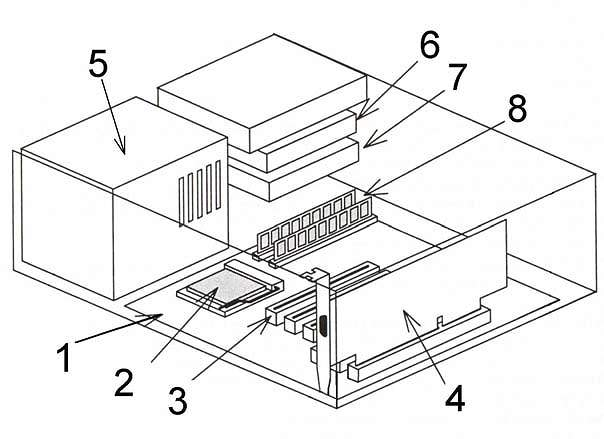

Na schemacie płyty głównej, gdzie można zamontować moduły pamięci RAM, gniazdo oznaczone cyfrą to

Brak odpowiedzi na to pytanie.

Użycie polecenia net accounts w Wierszu poleceń systemu Windows, które ustawia maksymalny czas ważności hasła, wymaga zastosowania opcji

Brak odpowiedzi na to pytanie.

Jaka jest podstawowa funkcja protokołu SMTP?

Brak odpowiedzi na to pytanie.

Wskaż złącze, które nie jest obecne w zasilaczach ATX?

Brak odpowiedzi na to pytanie.

Jaki jest poprawny adres podsieci po odjęciu 4 bitów od części hosta w adresie klasowym 192.168.1.0?

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Linux pozwala na wyświetlenie oraz edytowanie tablicy trasowania pakietów sieciowych?

Brak odpowiedzi na to pytanie.

Który z wewnętrznych protokołów routingu bazuje na metodzie wektora odległości?

Brak odpowiedzi na to pytanie.

Które z wymienionych mediów nie jest odpowiednie do przesyłania danych teleinformatycznych?

Brak odpowiedzi na to pytanie.

Programy CommView oraz WireShark są wykorzystywane do

Brak odpowiedzi na to pytanie.

Na ilustracji zobrazowano

Brak odpowiedzi na to pytanie.

Zamieszczone atrybuty opisują rodzaj pamięci

| Maksymalne taktowanie | 1600 MHz |

| Przepustowość | PC12800 1600MHz |

| Opóźnienie | Cycle Latency CL 9,0 |

| Korekcja | Nie |

| Dual/Quad | Dual Channel |

| Radiator | Tak |

Brak odpowiedzi na to pytanie.

Do konserwacji elementów optycznych w komputerach zaleca się zastosowanie

Brak odpowiedzi na to pytanie.

Moduł funkcjonalny, który nie znajduje się w kartach dźwiękowych, to skrót

Brak odpowiedzi na to pytanie.

Laptopy zazwyczaj są wyposażone w bezprzewodowe sieci LAN. Ograniczenia ich stosowania dotyczą emisji fal radiowych, które mogą zakłócać działanie innych, istotnych dla bezpieczeństwa, urządzeń?

Brak odpowiedzi na to pytanie.

Programem wiersza poleceń w systemie Windows, który umożliwia kompresję oraz dekompresję plików i folderów, jest aplikacja

Brak odpowiedzi na to pytanie.

W przypadku wpisania adresu HTTP w przeglądarkę internetową pojawia się błąd "403 Forbidden", co oznacza, że

Brak odpowiedzi na to pytanie.

Jakie znaczenie ma zaprezentowany symbol graficzny?

Brak odpowiedzi na to pytanie.

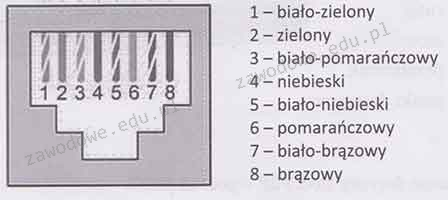

Który typ standardu zakończenia kabla w systemie okablowania strukturalnego ilustruje przedstawiony rysunek?

Brak odpowiedzi na to pytanie.

Jakie narzędzie w systemie Linux pozwala na wyświetlenie danych o sprzęcie zapisanych w BIOS?

Brak odpowiedzi na to pytanie.

Wskaż tryb operacyjny, w którym komputer wykorzystuje najmniej energii

Brak odpowiedzi na to pytanie.

Jakie napięcie zasilające mogą mieć urządzenia wykorzystujące port USB 2.0?

Brak odpowiedzi na to pytanie.

Adapter USB do LPT może być użyty w przypadku braku kompatybilności złączy podczas podłączania starszych urządzeń

Brak odpowiedzi na to pytanie.

Tusz żelowy wykorzystywany jest w drukarkach

Brak odpowiedzi na to pytanie.

Aby zasilić najbardziej wydajne karty graficzne, konieczne jest dodatkowe 6-pinowe gniazdo zasilacza PCI-E, które dostarcza napięcia

Brak odpowiedzi na to pytanie.

Oprogramowanie, które wymaga zatwierdzenia na wyświetlanie reklam lub zakupu pełnej licencji, aby usunąć reklamy, jest dystrybuowane na licencji

Brak odpowiedzi na to pytanie.

Protokół User Datagram Protocol (UDP) należy do

Brak odpowiedzi na to pytanie.

Aby uzyskać uprawnienia administratora w systemie Linux, należy w terminalu wpisać polecenie

Brak odpowiedzi na to pytanie.

Zmienną a wyświetl na 2 różne sposoby.

Brak odpowiedzi na to pytanie.

W sieciach bezprzewodowych typu Ad-Hoc IBSS (Independent Basic Service Set) wykorzystywana jest topologia fizyczna

Brak odpowiedzi na to pytanie.

Na ilustracji procesor jest oznaczony liczbą

Brak odpowiedzi na to pytanie.

W systemie Linux uprawnienia pliku wynoszą 541. Właściciel ma możliwość:

Brak odpowiedzi na to pytanie.