Pytanie 1

W adresacji IPv6 standardowy podział długości dla adresu sieci oraz identyfikatora hosta wynosi odpowiednio

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

W adresacji IPv6 standardowy podział długości dla adresu sieci oraz identyfikatora hosta wynosi odpowiednio

Zaproponowany fragment ustawień zapory sieciowej umożliwia przesył danych przy użyciu protokołów ```iptables -A INPUT --protocol tcp --dport 443 -j ACCEPT iptables -A INPUT --protocol tcp --dport 143 -j ACCEPT iptables -A OUTPUT --protocol tcp --dport 443 -j ACCEPT iptables -A OUTPUT --protocol tcp --dport 143 -j ACCEPT```

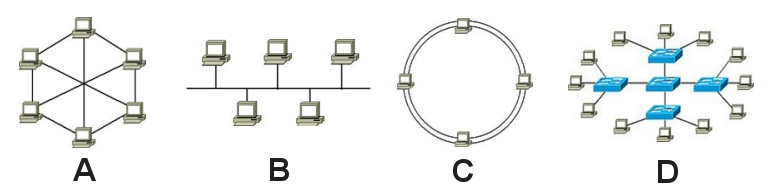

Który z rysunków ilustruje topologię sieci w układzie magistrali?

W układzie SI jednostką, która mierzy napięcie, jest

Na jakich portach brama sieciowa powinna umożliwiać ruch, aby klienci w sieci lokalnej mieli możliwość ściągania plików z serwera FTP?

Wskaż tryb operacyjny, w którym komputer wykorzystuje najmniej energii

Dysk twardy IDE wewnętrzny jest zasilany przez połączenie typu

Które polecenie w systemie Windows Server 2008 pozwala na przekształcenie serwera w kontroler domeny?

Jaki adres IPv4 identyfikuje urządzenie funkcjonujące w sieci o adresie 14.36.64.0/20?

Korzystając z polecenia taskmgr, użytkownik systemu Windows może

Adres MAC (Medium Access Control Address) to sprzętowy identyfikator karty sieciowej Ethernet w warstwie modelu OSI

Czym charakteryzuje się technologia Hot swap?

Członkostwo komputera w danej sieci wirtualnej nie może być ustalane na podstawie

Aby sygnały pochodzące z dwóch routerów w sieci WiFi pracującej w standardzie 802.11g nie wpływały na siebie nawzajem, należy skonfigurować kanały o numerach

Pierwsze trzy bity adresu IP w formacie binarnym mają wartość 010. Jaką klasę reprezentuje ten adres?

Według KNR (katalogu nakładów rzeczowych) montaż 4-parowego modułu RJ45 oraz złącza krawędziowego to 0,07 r-g, natomiast montaż gniazd abonenckich natynkowych wynosi 0,30 r-g. Jak wysoki będzie koszt robocizny za zamontowanie 10 pojedynczych gniazd natynkowych z modułami RJ45, jeśli wynagrodzenie godzinowe montera-instalatora wynosi 20,00 zł?

Jakie będzie rezultatem dodawania liczb 10011012 i 110012 w systemie binarnym?

Program w wierszu poleceń systemu Windows, który pozwala na konwersję tablicy partycji z GPT na MBR, to

Podstawowym warunkiem archiwizacji danych jest

Który z protokołów jest wykorzystywany w telefonii VoIP?

Jaką długość ma adres IP wersji 4?

Jaka liczba hostów może być podłączona w sieci o adresie 192.168.1.128/29?

Która z licencji pozwala na darmowe korzystanie z programu, pod warunkiem, że użytkownik zadba o ekologię?

Aby zmierzyć tłumienie łącza światłowodowego w dwóch zakresach transmisyjnych 1310nm oraz 1550nm, powinno się zastosować

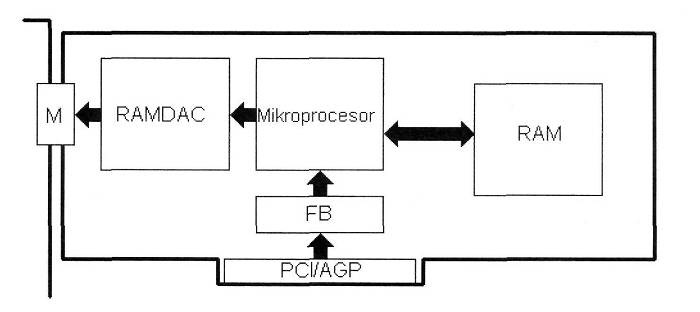

Na schemacie blokowym funkcjonalny blok RAMDAC ilustruje

Ile urządzeń jest w stanie współpracować z portem IEEE1394?

Użytkownik systemu Windows napotyka komunikaty o niewystarczającej pamięci wirtualnej. Jak można rozwiązać ten problem?

GRUB, LILO, NTLDR to

Zgodnie z normą 802.3u w sieciach FastEthernet 100Base-FX stosuje się

Elementem płyty głównej, który odpowiada za wymianę informacji pomiędzy procesorem a innymi komponentami płyty, jest

Z jaką minimalną efektywną częstotliwością taktowania mogą działać pamięci DDR2?

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue press DEL to setup. Naciśnięcie klawisza DEL spowoduje

Na ilustracji widoczny jest symbol graficzny

Na płycie głównej doszło do awarii zintegrowanej karty sieciowej. Komputer nie ma dysku twardego ani innych napędów, takich jak stacja dysków czy CD-ROM. Klient informuje, że w sieci firmowej komputery nie mają napędów, a wszystko "czyta" się z serwera. Aby przywrócić utraconą funkcjonalność, należy zainstalować

W systemie binarnym liczba szesnastkowa 29A będzie przedstawiona jako:

Który z elementów szafy krosowniczej został pokazany na ilustracji?

Który z protokołów zapewnia bezpieczne połączenie między klientem a witryną internetową banku, zachowując prywatność użytkownika?

Jaką maskę trzeba zastosować, aby podzielić sieć z adresem 192.168.1.0 na 4 podsieci?

Które systemy operacyjne są atakowane przez wirusa MS Blaster?

Czym jest OTDR?