Pytanie 1

Które z wymienionych pól klasy można zainicjalizować przed stworzeniem obiektu?

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Które z wymienionych pól klasy można zainicjalizować przed stworzeniem obiektu?

Jakie z wymienionych czynności można zrealizować przy pomocy składnika statycznego danej klasy?

Zmienna o typie logicznym może mieć następujące wartości:

Jakie są cechy biblioteki statycznej w zestawieniu z dynamiczną?

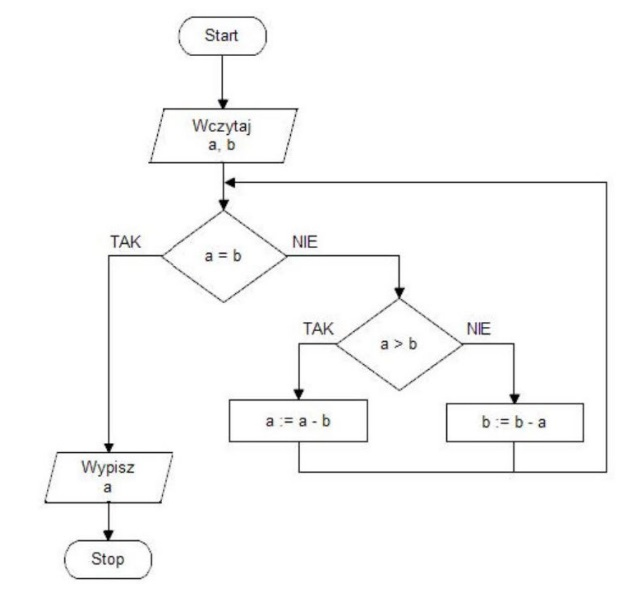

Algorytmu Euklidesa, przedstawionego na schemacie, należy użyć do obliczenia.

Który z wymienionych algorytmów sortujących posiada średnią złożoność obliczeniową równą O(n log n)?

Jakie jest rozwiązanie dla dodawania binarnego liczb 1011 oraz 110?

Jaki rodzaj licencji umożliwia dowolne zmienianie oraz rozpowszechnianie kodu źródłowego?

W jaki sposób można ograniczyć problemy społeczne wynikające z nadmiernego używania internetu?

Jaką funkcję pełnią mechanizmy ciasteczek w aplikacjach internetowych?

Jakie zasady stosuje programowanie obiektowe?

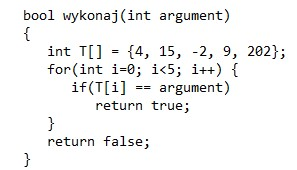

Kod funkcji "wykonaj()" przedstawiony powyżej weryfikuje, czy

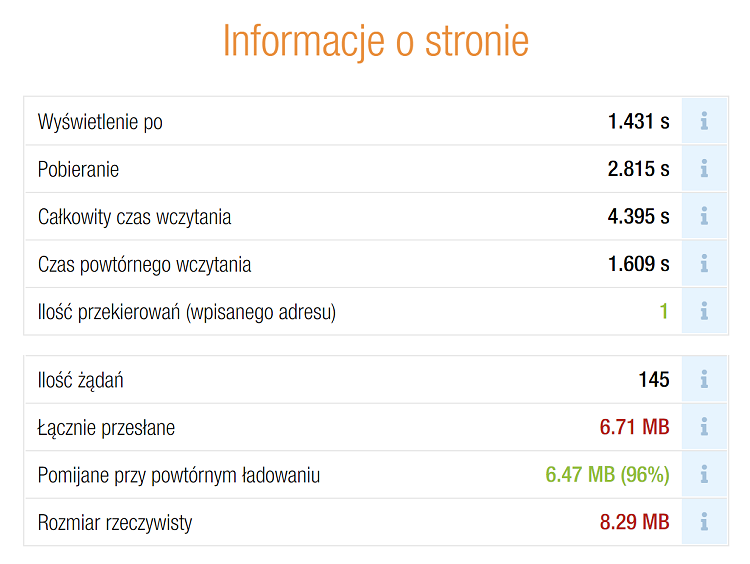

Zaprezentowany diagram ilustruje wyniki przeprowadzonych testów:

Celem mechanizmu obietnic (ang. promises) w języku JavaScript jest

Jakie pola powinny być umieszczone w klasie nadrzędnej w strukturze dziedziczenia?

Jakie znaczenie ma termin "hierarchia dziedziczenia" w kontekście programowania obiektowego?

Które z wymienionych praw autorskich nie wygasa po pewnym czasie?

Do stworzenia zbioru danych potrzebnego do uruchomienia algorytmu sortowania bąbelkowego tablicy, wymagane są przynajmniej następujące typy:

Jakie informacje przedstawia diagram Gantta?

Który z wymienionych wzorców projektowych jest najbardziej odpowiedni do uproszczenia interfejsu złożonego systemu?

Programista może wykorzystać framework Angular do realizacji aplikacji:

Podejście obiektowe w rozwiązywaniu problemów obejmuje między innymi:

Które z wymienionych działań zwiększa bezpieczeństwo transakcji online?

Na jakim etapie cyklu życia projektu tworzony jest szczegółowy opis wymagań funkcjonalnych oraz niefunkcjonalnych?

Co to jest choroba związana z wykonywaniem zawodu?

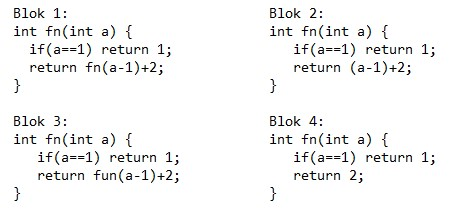

Który fragment kodu ilustruje zastosowanie rekurencji?

Która z wymienionych właściwości odnosi się do klasy pochodnej?

Zalecenia standardu WCAG 2.0 dotyczące percepcji koncentrują się na

Który z poniższych elementów UI umożliwia graficzną nawigację pomiędzy różnymi sekcjami aplikacji?

Która z wymienionych sytuacji stanowi naruszenie praw autorskich?

Który z poniższych metod najlepiej zabezpiecza dane karty płatniczej podczas zakupów online?

Jednym z rodzajów testów funkcjonalnych, które można przeprowadzić na aplikacji webowej, jest ocena

W przedstawionych funkcjonalnie równoważnych kodach źródłowych po przeprowadzeniu operacji w zmiennej b zostanie zapisany wynik:

Które urządzenie komputerowe jest najbardziej odpowiednie do graficznego projektowania w aplikacjach CAD?

Jakie są typowe frameworki/biblioteki używane w aplikacjach webowych?

Jakie z wymienionych funkcji są typowe dla narzędzi służących do zarządzania projektami?

Jednym z kroków publikacji aplikacji mobilnej w Google Play są testy Beta, które charakteryzują się tym, że są:

Wynikiem wykonania poniższego fragmentu kodu jest wyświetlenie liczb z zakresu od 2 do 20, które są

Jak zrealizować definiowanie własnego wyjątku w języku C++?

Kod zaprezentowany w filmie w języku C++ nie przechodzi kompilacji. Co należy zmodyfikować w tym kodzie, aby kompilacja odbyła się bez błędów?