Pytanie 1

Wartość koloru RGB(255, 170, 129) odpowiada zapisie

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Wartość koloru RGB(255, 170, 129) odpowiada zapisie

Aby zmierzyć tłumienie światłowodowego łącza w dwóch zakresach długości fal 1310 nm i 1550 nm, należy zastosować

Jakie jest źródło pojawienia się komunikatu na ekranie komputera, informującego o wykryciu konfliktu adresów IP?

Administrator sieci komputerowej z adresem 192.168.1.0/24 podzielił ją na 8 równych podsieci. Ile adresów hostów będzie dostępnych w każdej z nich?

Technik serwisowy zrealizował w ramach zlecenia działania wymienione w zestawieniu. Całkowity koszt zlecenia obejmuje cenę usług wymienionych w zestawieniu oraz wynagrodzenie serwisanta, którego stawka godzinowa wynosi 60,00 zł netto. Oblicz całkowity koszt zlecenia brutto. Stawka VAT na usługi wynosi 23%

| LP | Czynność | Czas wykonania w minutach | Cena usługi netto w zł |

|---|---|---|---|

| 1. | Instalacja i konfiguracja programu | 35 | 20,00 |

| 2. | Wymiana płyty głównej | 80 | 50,00 |

| 3. | Wymiana karty graficznej | 30 | 25,00 |

| 4. | Tworzenie kopii zapasowej i archiwizacja danych | 65 | 45,00 |

| 5. | Konfiguracja rutera | 30 | 20,00 |

Podczas wyboru zasilacza do komputera kluczowe znaczenie

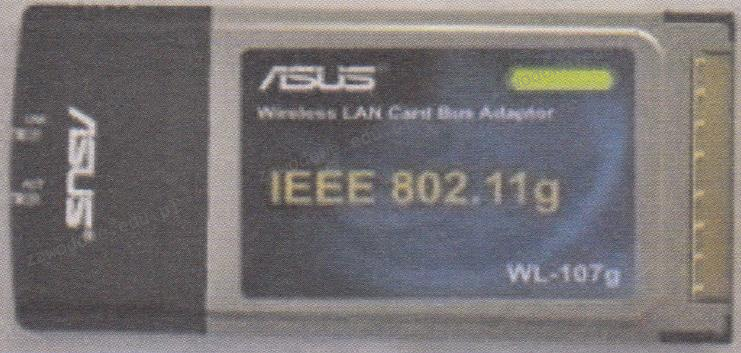

Jakie urządzenie jest przedstawione na rysunku?

Jakie jest oprogramowanie serwerowe dla systemu Linux, które pozwala na współdziałanie z grupami roboczymi oraz domenami Windows?

Która z usług pozwala na zdalne zainstalowanie systemu operacyjnego?

Zastąpienie koncentratorów przełącznikami w sieci Ethernet doprowadzi do

Do zrealizowania macierzy RAID 1 wymagane jest co najmniej

Główna rola serwera FTP polega na

Procesor RISC to procesor o

Grupa protokołów, która charakteryzuje się wspólną metodą szyfrowania, to

Aby komputery mogły udostępniać dane w sieci, NIE powinny mieć tych samych

Jaki jest adres broadcastowy dla sieci posiadającej adres IP 192.168.10.0/24?

Emisja przez BIOS firmy AMI jednego długiego oraz dwóch krótkich sygnałów dźwiękowych oznacza

Jaką długość w bitach ma adres logiczny IPv6?

Jakie adresy mieszczą się w zakresie klasy C?

Jakie jest oznaczenie sieci, w której funkcjonuje host o IP 10.10.10.6 klasy A?

Partycja, na której zainstalowany jest system operacyjny, określana jest jako partycja

Licencja Office 365 PL Personal (jedno stanowisko, subskrypcja na rok) ESD jest przypisana do

Jaki protokół warstwy aplikacji jest wykorzystywany do zarządzania urządzeniami sieciowymi poprzez sieć?

Urządzenie sieciowe nazywane mostem (ang. bridge) to:

Która z konfiguracji RAID opiera się na replikacji danych pomiędzy dwoma lub większą liczbą dysków fizycznych?

Do jakiego celu służy program fsck w systemie Linux?

Na podstawie załączonego obrazu, który adres powinien zostać zmieniony w ustawieniach klienta lub serwera, aby umożliwić podłączenie komputera do domeny?

Złącze widoczne na obrazku pozwala na podłączenie

Adres IP przydzielony komputerowi pozwala odbiorcy pakietu IP na odróżnienie identyfikatorów

Ile minimalnie pamięci RAM powinien mieć komputer, aby możliwe było uruchomienie 32-bitowego systemu operacyjnego Windows 7 w trybie graficznym?

Karta sieciowa przedstawiona na ilustracji ma zdolność przesyłania danych z maksymalną prędkością

Jakie narzędzie wykorzystuje się do połączenia pigtaila z włóknami światłowodowymi?

Elementem, który jest odpowiedzialny za utrwalanie tonera na kartce podczas drukowania z drukarki laserowej, jest

Ile elektronów jest zgromadzonych w matrycy LCD?

Trzech użytkowników komputera z systemem operacyjnym Windows XP Pro posiada swoje foldery z dokumentami w głównym katalogu dysku C:. Na dysku znajduje się system plików NTFS. Użytkownicy mają utworzone konta z ograniczonymi uprawnieniami. Jak można zabezpieczyć folder każdego z użytkowników, aby inni nie mieli możliwości modyfikacji jego zawartości?

Jak nazywa się licencja oprogramowania pozwalająca na bezpłatne dystrybucję aplikacji?

Aby aktywować tryb awaryjny w systemach z rodziny Windows, w trakcie uruchamiania komputera trzeba nacisnąć klawisz

Oprogramowanie, które często przerywa działanie przez wyświetlanie komunikatu o konieczności dokonania zapłaty, a które spowoduje zniknięcie tego komunikatu, jest dystrybuowane na podstawie licencji

Dokumentacja końcowa dla planowanej sieci LAN powinna między innymi zawierać

Jakie urządzenie NIE powinno być serwisowane podczas korzystania z urządzeń antystatycznych?