Pytanie 1

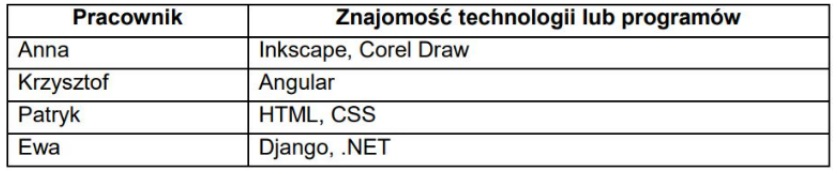

W zestawieniu zaprezentowano doświadczenie zawodowe pracowników firmy IT. Do stworzenia aplikacji front-end powinien/powinna zostać wyznaczony/a

Wynik: 2/40 punktów (5,0%)

Wymagane minimum: 20 punktów (50%)

W zestawieniu zaprezentowano doświadczenie zawodowe pracowników firmy IT. Do stworzenia aplikacji front-end powinien/powinna zostać wyznaczony/a

Który z wymienionych algorytmów jest algorytmem opartym na iteracji?

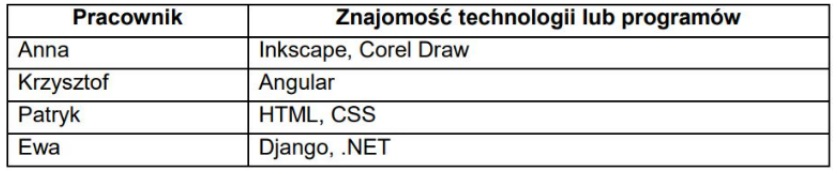

Pętla przedstawiona w zadaniu działa na zmiennej typu string o nazwie ciąg. Jej celem jest

Brak odpowiedzi na to pytanie.

Technika konstruowania algorytmu polegająca na rozbiciu na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich części będą wystarczająco proste do bezpośredniego rozwiązania, nosi nazwę:

Brak odpowiedzi na to pytanie.

Jakiego kwalifikatora powinno się użyć dla metody, aby umożliwić do niej dostęp jedynie z wnętrza tej klasy oraz klas dziedziczących, a także, by metoda ta nie była dostępna w żadnej funkcji?

Brak odpowiedzi na to pytanie.

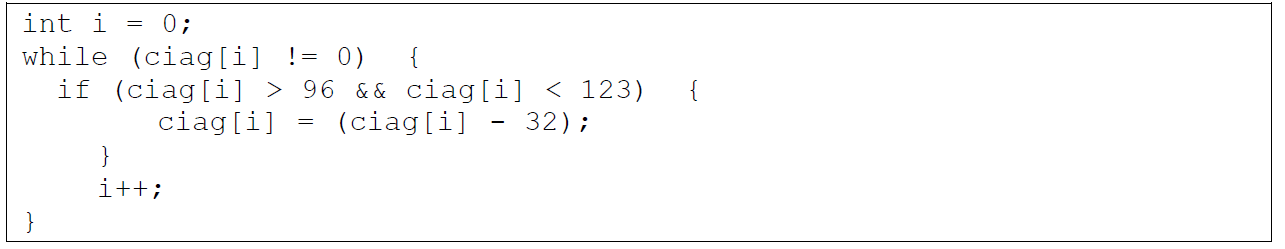

Jakie będzie działanie przedstawionych dwóch równoważnych fragmentów kodu źródłowego?

Brak odpowiedzi na to pytanie.

Jaki jest zasadniczy cel ataku phishingowego?

Brak odpowiedzi na to pytanie.

Algorytm wyszukiwania sekwencyjnego z wykorzystaniem wartownika opiera się na założeniu, że

Brak odpowiedzi na to pytanie.

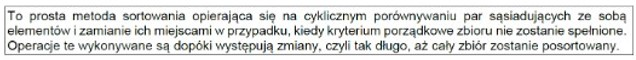

Dokumentacja, która została przedstawiona, dotyczy algorytmu sortowania

Brak odpowiedzi na to pytanie.

Użycie typu DECIMAL w SQL wymaga wcześniejszego określenia liczby cyfr przed przecinkiem oraz ilości cyfr za przecinkiem. Jest to zapis:

Brak odpowiedzi na to pytanie.

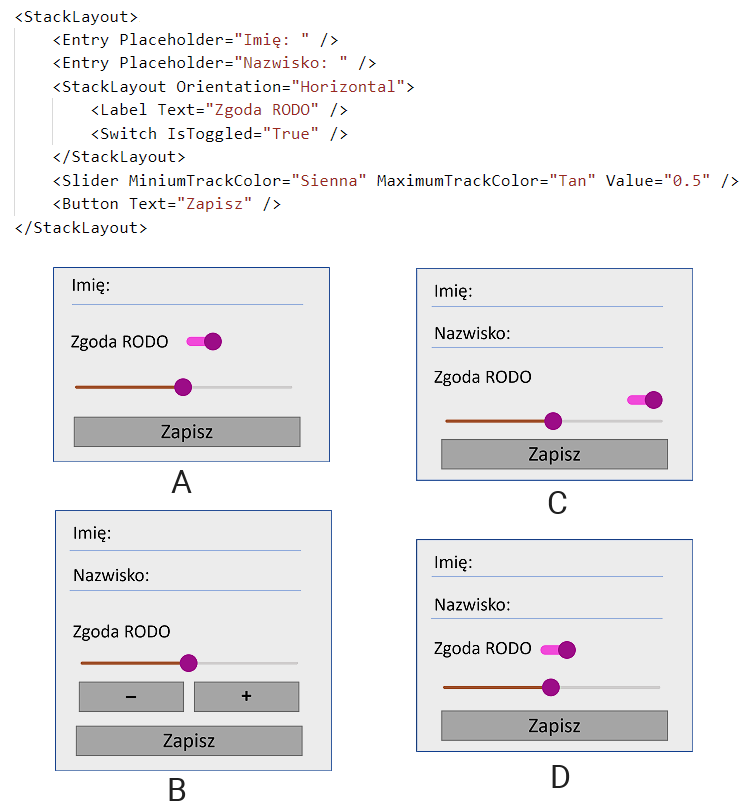

Kod XAML zaprezentowany powyżej zostanie wyświetlony jako:

Brak odpowiedzi na to pytanie.

Zapisany fragment w Pythonie ilustruje:

Brak odpowiedzi na to pytanie.

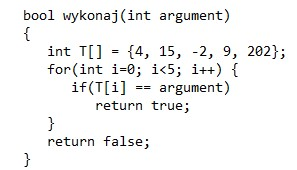

Kod funkcji "wykonaj()" przedstawiony powyżej weryfikuje, czy

Brak odpowiedzi na to pytanie.

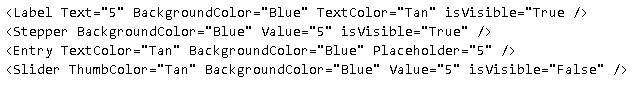

Podaj wspólną cechę wszystkich kontrolek umieszczonych w ramce

Brak odpowiedzi na to pytanie.

Która z poniższych deklaracji w języku C++ poprawnie opisuje tablicę dwuwymiarową?

Brak odpowiedzi na to pytanie.

Początkowym celem środowisk IDE takich jak: lntellij IDEA, Eclipse, NetBeans jest programowanie w języku

Brak odpowiedzi na to pytanie.

Jakie jest rozwiązanie dla dodawania binarnego liczb 1011 oraz 110?

Brak odpowiedzi na to pytanie.

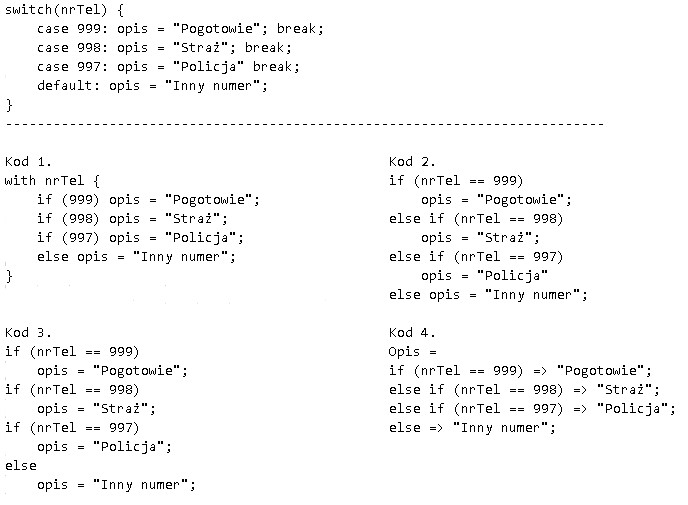

Wskaż kod, który jest funkcjonalnie równy zaprezentowanemu

Brak odpowiedzi na to pytanie.

Jakie znaczenie ma termin "przesłanianie metody" w kontekście programowania obiektowego?

Brak odpowiedzi na to pytanie.

Jaką komendę w języku C++ używa się do wielokrotnego uruchamiania tego samego bloku kodu?

Brak odpowiedzi na to pytanie.

Podejście obiektowe w rozwiązywaniu problemów obejmuje między innymi:

Brak odpowiedzi na to pytanie.

Jakie znaczenie ma określenie "klasa zaprzyjaźniona" w kontekście programowania obiektowego?

Brak odpowiedzi na to pytanie.

Który z wymienionych elementów jest fundamentalny w architekturze klient-serwer?

Brak odpowiedzi na to pytanie.

Jakie jest przeznaczenie dokumentacji wdrożeniowej?

Brak odpowiedzi na to pytanie.

Jakie działania można podjąć, aby uniknąć pogorszenia wzroku podczas korzystania z komputera?

Brak odpowiedzi na to pytanie.

Jaki typ pamięci RAM powinno się wybrać do efektywnego komputera do gier?

Brak odpowiedzi na to pytanie.

Jakie z poniższych narzędzi wspomaga projektowanie interfejsu użytkownika w aplikacjach mobilnych?

Brak odpowiedzi na to pytanie.

Jaką instrukcję należy wykorzystać do poprawnej deklaracji zmiennej typu string w C++?

Brak odpowiedzi na to pytanie.

Która z wymienionych bibliotek stanowi element standardowego zestawu narzędzi programistycznych w Pythonie?

Brak odpowiedzi na to pytanie.

Który z protokołów w modelu TCP/IP odpowiada za pewne przesyłanie danych?

Brak odpowiedzi na to pytanie.

Który z wymienionych kroków wchodzi w skład testowania aplikacji?

Brak odpowiedzi na to pytanie.

Jakie są cechy biblioteki statycznej w zestawieniu z dynamiczną?

Brak odpowiedzi na to pytanie.

Który z wymienionych frameworków służy do budowy aplikacji webowych w C#?

Brak odpowiedzi na to pytanie.

Gdzie są przechowywane informacje w sytuacji korzystania z chmury obliczeniowej?

Brak odpowiedzi na to pytanie.

Jaką wartość dziesiętną reprezentuje liczba binarna 1010?

Brak odpowiedzi na to pytanie.

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

Brak odpowiedzi na to pytanie.

Który system operacyjny jest podstawowym środowiskiem do tworzenia aplikacji mobilnych w języku Swift?

Brak odpowiedzi na to pytanie.

Który z wymienionych typów danych należy do typu logicznego?

Brak odpowiedzi na to pytanie.

Działania przedstawione w filmie korzystają z narzędzia

Brak odpowiedzi na to pytanie.

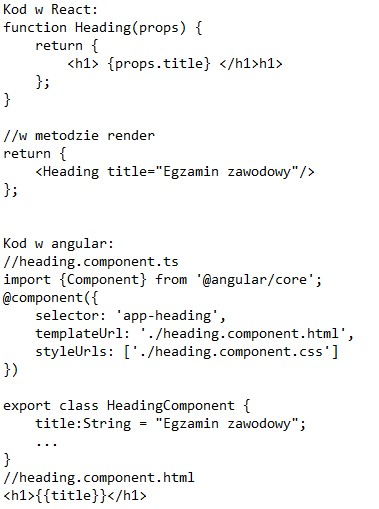

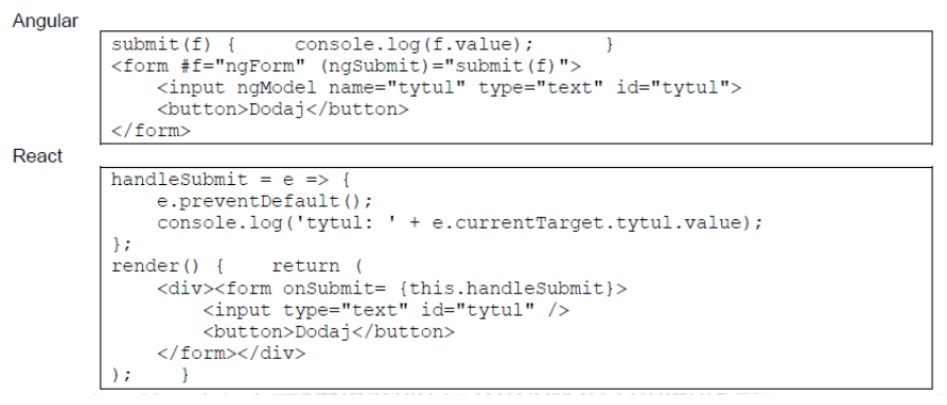

Przedstawiono funkcjonalnie równoważne fragmenty kodu aplikacji Angular oraz React.js.

Brak odpowiedzi na to pytanie.