Pytanie 1

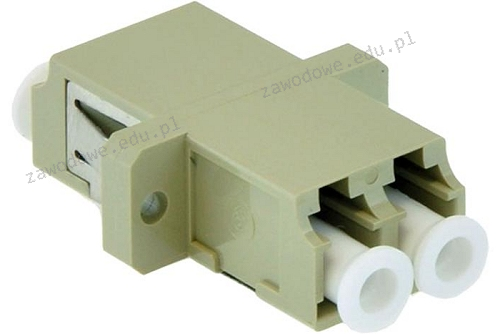

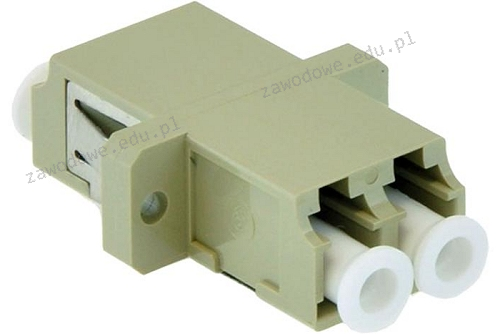

Z jakim medium transmisyjnym związany jest adapter przedstawiony na rysunku?

Wynik: 2/40 punktów (5,0%)

Wymagane minimum: 20 punktów (50%)

Z jakim medium transmisyjnym związany jest adapter przedstawiony na rysunku?

Jaką minimalną ilość pamięci RAM musi mieć komputer, aby móc uruchomić 64-bitowy system operacyjny Windows 7 w trybie graficznym?

Na wyświetlaczu drukarki wyświetlił się komunikat "PAPER JAM". W celu usunięcia problemu, najpierw należy

Jakie funkcje realizuje system informatyczny?Kursy informatyczne

Zaprezentowane właściwości karty sieciowej sugerują, że karta

| Kod Producenta | WN-370USB |

| Interfejs | USB |

| Zgodność ze standardem | IEEE 802.11 b/g/n |

| Ilość wyjść | 1 szt. |

| Zabezpieczenia | WEP 64/128, WPA, WPA2 |

| Wymiary | 49(L) x 26(W) x 10(H) mm |

Diody LED RGB pełnią funkcję źródła światła w skanerach

Schemat ilustruje fizyczną strukturę

W którym miejscu w edytorze tekstu należy wprowadzić tekst lub ciąg znaków, który ma być widoczny na wszystkich stronach dokumentu?

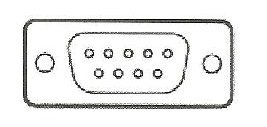

Na ilustracji przedstawiono złącze

Typ profilu użytkownika w systemie Windows Serwer, który nie zapisuje zmian wprowadzonych na bieżącym pulpicie ani na serwerze, ani na stacji roboczej po wylogowaniu, to profil

Główny sposób zabezpieczania danych w sieciach komputerowych przed dostępem nieautoryzowanym to

W systemie operacyjnym Fedora foldery domowe użytkowników znajdują się w folderze

Do akumulatora w jednostce ALU wprowadzono liczbę dziesiętną 253. Jak wygląda jej reprezentacja binarna?

Główny punkt, z którego odbywa się dystrybucja okablowania szkieletowego, to punkt

Jakie polecenie powinno być użyte do obserwacji lokalnych połączeń?

Brak odpowiedzi na to pytanie.

Adres projektowanej sieci należy do klasy C. Sieć została podzielona na 4 podsieci, z 62 urządzeniami w każdej z nich. Która z poniżej wymienionych masek jest adekwatna do tego zadania?

Brak odpowiedzi na to pytanie.

Oprogramowanie komputerowe, które jest dostępne bezpłatnie i bez ograniczeń czasowych, jest dystrybuowane na podstawie licencji typu

Brak odpowiedzi na to pytanie.

Zgodnie z wytycznymi dotyczącymi karty graficznej, jej możliwości pracy z systemem AGP 2X/4X pozwalają na

Brak odpowiedzi na to pytanie.

Jakie urządzenie elektroniczne ma zdolność do magazynowania ładunku elektrycznego?

Brak odpowiedzi na to pytanie.

Jaką wartość ma transfer danych napędu DVD przy prędkości przesyłu x48?

Brak odpowiedzi na to pytanie.

Administrator systemu Linux wyświetlił zawartość katalogu /home/szkoła w terminalu, uzyskując następujący rezultat -rwx –x r-x 1 admin admin 25 04-09 15:17 szkola.txt. Następnie wydał polecenie ```chmod ug=rw szkola.txt | Is``` Jaki będzie rezultat tego działania, pokazany w oknie terminala?

Brak odpowiedzi na to pytanie.

W systemie Linux Ubuntu Server, aby przeprowadzić instalację serwera DHCP, należy wykorzystać polecenie

Brak odpowiedzi na to pytanie.

Najlepszą metodą ochrony danych przedsiębiorstwa, którego biura znajdują się w różnych, odległych miejscach, jest wdrożenie

Brak odpowiedzi na to pytanie.

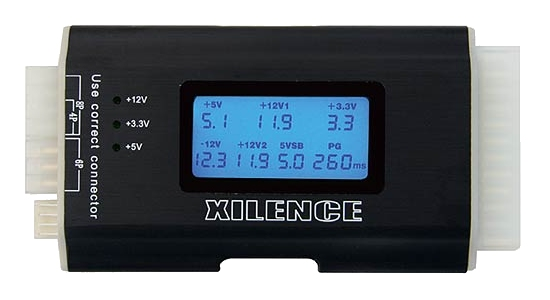

Przy użyciu urządzenia przedstawionego na ilustracji można sprawdzić działanie

Brak odpowiedzi na to pytanie.

Komputer posiada mysz bezprzewodową, ale kursor nie porusza się gładko, tylko "skacze" na ekranie. Możliwą przyczyną problemu z urządzeniem może być

Brak odpowiedzi na to pytanie.

W komputerowych stacjach roboczych zainstalowane są karty sieciowe Ethernet 10/100/1000 z interfejsem RJ45. Jakie medium transmisyjne powinno być zastosowane do budowy sieci komputerowej, aby osiągnąć maksymalną przepustowość?

Brak odpowiedzi na to pytanie.

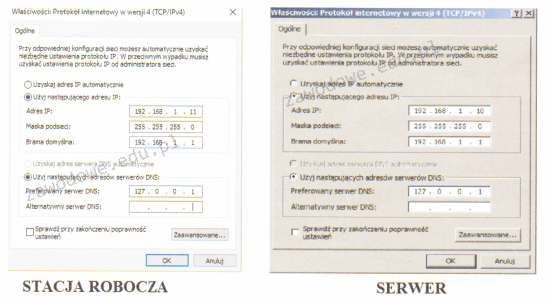

Na rysunku widać ustawienia protokołu TCP/IP serwera oraz komputera roboczego. Na serwerze działa rola serwera DNS. Wykonanie polecenia ping www.cke.edu.pl na serwerze zwraca wynik pozytywny, natomiast na stacji roboczej wynik jest negatywny. Co należy zmienić, aby usługa DNS na stacji pracowała poprawnie?

Brak odpowiedzi na to pytanie.

W której warstwie modelu ISO/OSI odbywa się segmentacja danych, komunikacja w trybie połączeniowym z użyciem protokołu TCP oraz komunikacja w trybie bezpołączeniowym z zastosowaniem UDP?

Brak odpowiedzi na to pytanie.

Jak brzmi nazwa klucza rejestru w systemie Windows, w którym zapisane są relacje między typami plików a aplikacjami, które je obsługują?

Brak odpowiedzi na to pytanie.

Sieć komputerowa, która obejmuje wyłącznie urządzenia jednej organizacji, w której dostępne są usługi realizowane przez serwery w sieci LAN, takie jak strony WWW czy poczta elektroniczna to

Brak odpowiedzi na to pytanie.

Wskaż właściwą formę maski

Brak odpowiedzi na to pytanie.

Układy sekwencyjne stworzone z grupy przerzutników, najczęściej synchronicznych typu D, które mają na celu przechowywanie danych, to

Brak odpowiedzi na to pytanie.

Jaką rolę pełni usługa NAT działająca na ruterze?

Brak odpowiedzi na to pytanie.

Który adres IP posiada maskę w postaci pełnej, zgodną z klasą adresu?

Brak odpowiedzi na to pytanie.

Który z wymienionych formatów płyt głównych charakteryzuje się najmniejszymi wymiarami?

Brak odpowiedzi na to pytanie.

Jaki protokół sieciowy używa portu 53?

Brak odpowiedzi na to pytanie.

Jaki system plików powinien być wybrany przy instalacji systemu Linux?

Brak odpowiedzi na to pytanie.

Wskaż błędny sposób podziału dysku MBR na partycje?

Brak odpowiedzi na to pytanie.

Zadana jest sieć z adresem 172.16.0.0/16. Które z adresów w sieci 172.16.0.0/16 są poprawne, jeżeli zostaną utworzone cztery podsieci z maską 18 bitów?

Brak odpowiedzi na to pytanie.

Proces zapisywania kluczy rejestru do pliku określamy jako

Brak odpowiedzi na to pytanie.