Pytanie 1

W systemie operacyjnym Fedora foldery domowe użytkowników znajdują się w folderze

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

W systemie operacyjnym Fedora foldery domowe użytkowników znajdują się w folderze

Który protokół przesyła datagramy bez gwarancji ich dostarczenia?

Które z poniższych twierdzeń na temat protokołu DHCP jest poprawne?

Wykorzystanie polecenia net accounts w konsoli systemu Windows, które ustawia maksymalny okres ważności hasła, wymaga zastosowania opcji

Drukarka ma przypisany stały adres IP 172.16.0.101 oraz maskę 255.255.255.0. Jaki adres IP powinien być ustawiony dla komputera, aby nawiązać komunikację z drukarką w lokalnej sieci?

Jakie polecenie w systemie Linux nie pozwala na diagnozowanie sprzętu komputerowego?

Na urządzeniu znajduje się symbol, który stanowi certyfikat potwierdzający zgodność sprzętu w zakresie emisji promieniowania, ergonomii, efektywności energetycznej oraz ekologii, co przedstawiono na rysunku

Jakie czynności należy wykonać, aby oczyścić zatkane dysze kartridża w drukarce atramentowej?

Narzędzie System Image Recovery dostępne w zaawansowanych opcjach uruchamiania systemu Windows 7 pozwala na

W adresacji IPv6 standardowy podział długości dla adresu sieci oraz identyfikatora hosta wynosi odpowiednio

Jakie urządzenie powinno być użyte do połączenia komputerów w układzie gwiazdowym?

Jakie protokoły są właściwe dla warstwy internetowej w modelu TCP/IP?

Na zdjęciu widoczny jest

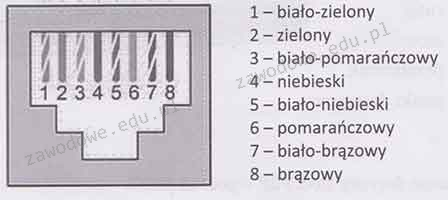

Który typ standardu zakończenia kabla w systemie okablowania strukturalnego ilustruje przedstawiony rysunek?

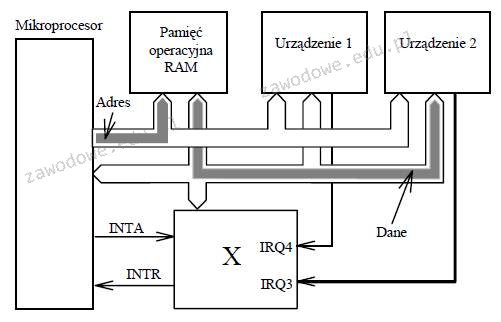

Na przedstawionym schemacie blokowym fragmentu systemu mikroprocesorowego, co oznacza symbol X?

Na początku procesu uruchamiania sprzętowego komputera, wykonywany jest test

Która usługa pozwala na zdalne zainstalowanie systemu operacyjnego?

W schemacie logicznym struktury okablowania, zgodnie z polską terminologią zawartą w normie PN-EN 50174, cechą kondygnacyjnego punktu dystrybucyjnego jest to, że

Wykonanie polecenia tar -xf dane.tar w systemie Linux spowoduje

Jaką normę stosuje się w przypadku okablowania strukturalnego w sieciach komputerowych?

Firma Dyn, której serwery DNS zostały zaatakowane, przyznała, że część tego ataku … miała miejsce z użyciem różnych urządzeń podłączonych do sieci. Ekosystem kamer, czujników i kontrolerów określany ogólnie jako 'Internet rzeczy' został wykorzystany przez cyberprzestępców jako botnet − sieć maszyn-zombie. Jakiego rodzaju atak jest opisany w tym cytacie?

Jak można skonfigurować interfejs sieciowy w systemie Linux, modyfikując plik

Jaką usługą można pobierać i przesyłać pliki na serwer?

Urządzenie sieciowe, które umożliwia połączenie pięciu komputerów w tej samej sieci, eliminując kolizje pakietów, to

Substancją używaną w drukarkach 3D jest

Które z metod szyfrowania wykorzystywanych w sieciach bezprzewodowych jest najsłabiej zabezpieczone przed łamaniem haseł?

Wynikiem przeprowadzenia polecenia arp -a 192.168.1.1 w systemie MS Windows jest pokazanie

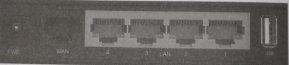

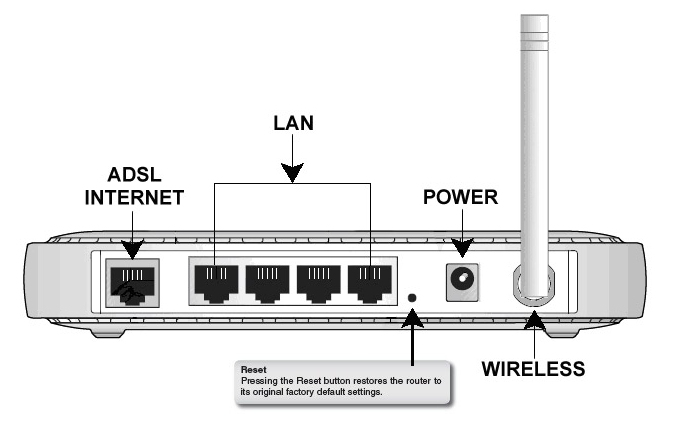

Na który port rutera należy podłączyć kabel od zewnętrznej sieci, aby uzyskać dostęp pośredni do Internetu?

Przycisk znajdujący się na obudowie rutera, którego charakterystyka została podana w ramce, służy do

Który z elementów szafy krosowniczej został pokazany na ilustracji?

Instalacja serwera stron www w rodzinie systemów Windows Server jest możliwa dzięki roli

Z jakiego typu pamięci korzysta dysk SSD?

Przy użyciu urządzenia zobrazowanego na rysunku możliwe jest sprawdzenie działania

Technologia ADSL pozwala na nawiązanie połączenia DSL

Jakie złącze powinna mieć karta graficzna, aby mogła być bezpośrednio podłączona do telewizora LCD, który ma tylko analogowe złącze do komputera?

Scandisk to narzędzie, które wykorzystuje się do

Oprogramowanie komputerowe, które można używać bezpłatnie i bez czasowych ograniczeń, jest udostępniane na mocy licencji typu

Sprzęt, na którym można skonfigurować sieć VLAN, to

Zgodnie z ustawą z 14 grudnia 2012 roku o odpadach, wymagane jest

Jak brzmi nazwa profilu użytkownika w systemie Windows, który jest zakładany podczas pierwszego logowania do komputera i zapisany na lokalnym dysku twardym, a wszelkie jego modyfikacje odnoszą się wyłącznie do maszyny, na której zostały przeprowadzone?