Pytanie 1

Algorytm wyszukiwania sekwencyjnego z wykorzystaniem wartownika opiera się na założeniu, że

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Algorytm wyszukiwania sekwencyjnego z wykorzystaniem wartownika opiera się na założeniu, że

Która z wymienionych zasad jest istotna dla bezpiecznego użytkowania portali społecznościowych?

Który z faz cyklu życia projektu wiąże się z identyfikacją wymagań użytkownika?

Początkowym celem środowisk IDE takich jak: lntellij IDEA, Eclipse, NetBeans jest programowanie w języku

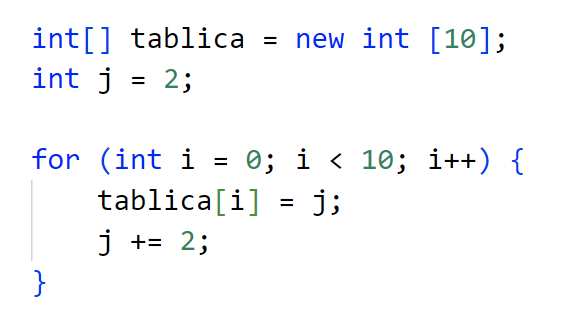

Zaproponowany fragment kodu w języku Java wypełnia tablicę elementami:

Który z wymienionych terminów dotyczy klasy, która stanowi podstawę dla innych klas, lecz nie może być tworzona w instancji?

Termin ryzyko zawodowe odnosi się do

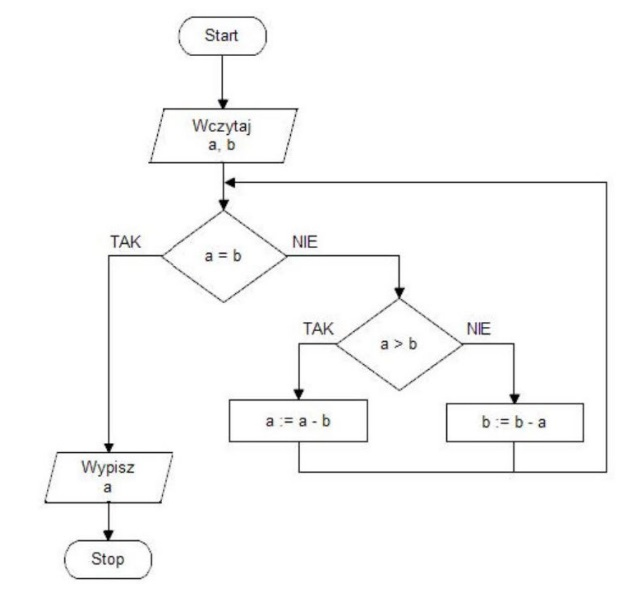

Algorytmu Euklidesa, przedstawionego na schemacie, należy użyć do obliczenia.

W programowaniu obiektowym odpowiednikami zmiennych oraz funkcji w programowaniu strukturalnym są

Który z operatorów w języku C++ służy do pobierania adresu zmiennej?

Jaką funkcję pełni operator "|" w języku C++?

Jakie operacje na plikach można uznać za podstawowe?

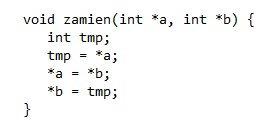

Przykład wywołania funkcji zamien w języku C++ może wyglądać w następujący sposób

Co należy zrobić w sytuacji silnego krwawienia z rany?

Jakie działania należy podjąć, aby uniknąć nieskończonej rekurencji w danej funkcji?

Jakie jest najważniejsze działanie w trakcie analizy wymagań klienta przed rozpoczęciem realizacji projektu aplikacji?

Jakie jest fundamentalne zagadnienie w projektowaniu aplikacji w architekturze klient-serwer?

Który z wymienionych algorytmów sortowania jest najskuteczniejszy w przypadku dużych zbiorów danych w przeważającej liczbie sytuacji?

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólami, drętwieniem oraz zaburzeniami czucia w obszarze 1-3 palca dłoni jest

Celem zastosowania wzorca Obserwator w tworzeniu aplikacji WEB jest:

Która z wymienionych topologii sieci wykazuje cechę, że wszystkie urządzenia są połączone jednym kablem?

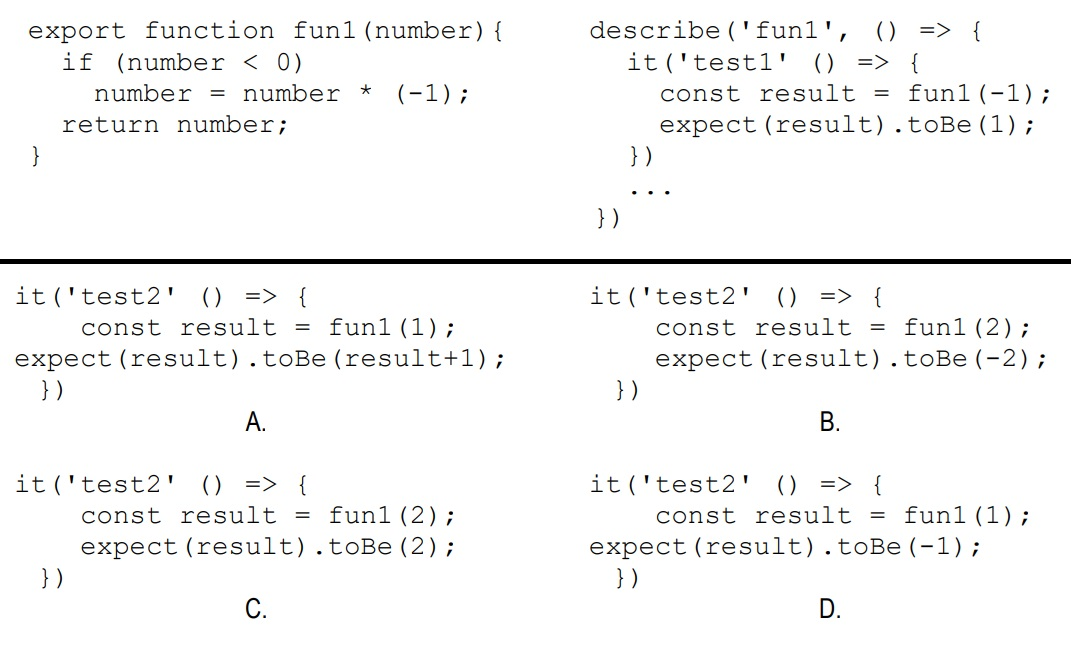

Przedstawione kody zawierają realizację funkcji oraz jeden zdefiniowany test automatyczny, który weryfikuje działanie funkcji w przypadku, gdy argumentem jest liczba ujemna. W miejscu kropek trzeba dodać drugi test, który sprawdzi funkcjonalność funkcji, kiedy argumentem jest liczba dodatnia. Który z poniższych kodów jest odpowiedni do tego testu?

Jakie cechy powinien posiadać skuteczny negocjator?

W jakiej topologii sieciowe wszystkie urządzenia są bezpośrednio powiązane z każdym innym?

W jaki sposób definiuje się konstruktor kopiujący w ramach klasy?

Przedstawiony fragment dotyczy funkcji resize w języku C++. Ta funkcja obniży długość elementu string, gdy wartość parametru

Jakie informacje mogą być zapisywane w cookies przeglądarki?

Który z wymienionych aktów prawnych odnosi się do ochrony danych osobowych w krajach Unii Europejskiej?

Co oznacza akronim IDE w kontekście programowania?

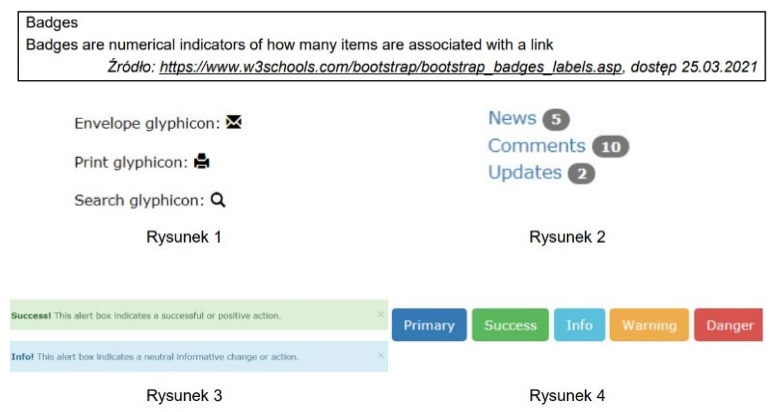

Na podstawie treści zawartej w ramce, określ, który z rysunków ilustruje element odpowiadający klasie Badge zdefiniowanej w bibliotece Bootstrap?

Jakie są główne cechy architektury klient-serwer?

Jakie znaczenie ma określenie "klasa zaprzyjaźniona" w kontekście programowania obiektowego?

Jakie z wymienionych czynności można zrealizować przy pomocy składnika statycznego danej klasy?

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

W jednostce centralnej, za obliczenia na liczbach zmiennoprzecinkowych odpowiada

Który z wymienionych poniżej przykładów ilustruje użycie systemu informatycznego w działalności gospodarczej?

Celem mechanizmu obietnic (ang. promises) w języku JavaScript jest

Wykorzystanie typu DECIMAL w MySQL wymaga wcześniejszego określenia długości (liczby cyfr) przed oraz po przecinku. Jak należy to zapisać?

Ergonomiczną oraz właściwą pozycję do pracy przy komputerze zapewni fotel, którego

Który rodzaj kolekcji pozwala na dostęp do elementów w porządku FIFO (First In First Out)?