Pytanie 1

Podaj przykład incydentu w miejscu pracy?

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Podaj przykład incydentu w miejscu pracy?

Jakie elementy powinny być uwzględnione w scenariuszu testów aplikacji?

Która z poniższych właściwości odnosi się do sieci bezprzewodowej?

Które z wymienionych sformułowań najlepiej definiuje oprogramowanie typu ransomware?

Jakie zdarzenie jest wywoływane, gdy kliknięta zostaje myszą nieaktywna kontrolka lub okno?

Zmienna o typie logicznym może mieć następujące wartości:

Jakie jest znaczenie klasy abstrakcyjnej?

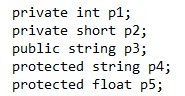

Zaprezentowany kod zawiera pola danej klasy. Które pole (pola) mogą być osiągnięte z poziomu głównego programu poprzez odwołanie się w formie nazwaObiektu.nazwaPola?

Jakie są różnice między procesem kompilacji a interpretacją kodu?

Jakie są korzyści z wykorzystania struktur danych typu mapa (np. HashMap w Javie) w kontekście tworzenia zbiorów danych?

Jakie jest główne zadanie debuggera w środowisku programowania?

Który z wymienionych dysków oferuje najszybszy dostęp do danych?

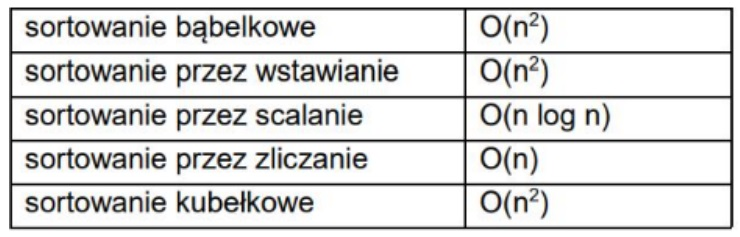

Z analizy złożoności obliczeniowej różnych algorytmów sortowania na dużych zbiorach danych (przekraczających 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania

Które z poniżej wymienionych afirmacji najtrafniej charakteryzuje proces interpretacji kodu?

Metoda tworzenia algorytmu polegająca na dzieleniu go na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich rozwiązanie stanie się proste, jest techniką

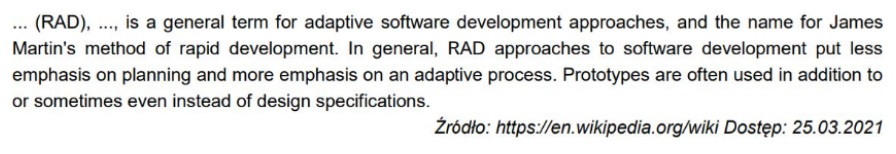

Cytat zaprezentowany powyżej dotyczy metodyki RAD. Co oznacza ten skrót w języku polskim?

Który z wymienionych wzorców projektowych jest najbardziej odpowiedni do uproszczenia interfejsu złożonego systemu?

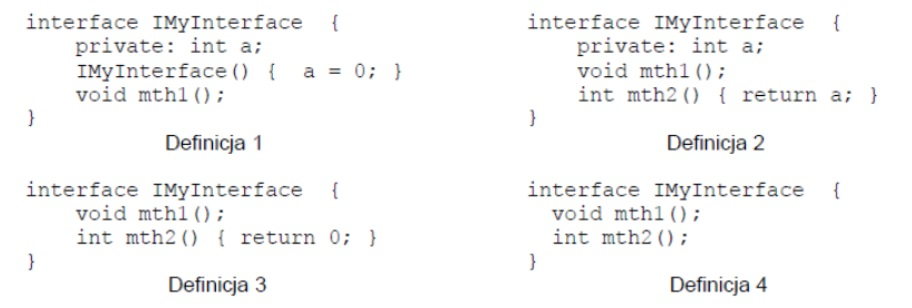

Jakie jest poprawne określenie interfejsu (szablonu klasy) w języku Java?

Który z operatorów w języku C++ służy do pobierania adresu zmiennej?

Jaki środek ochronny najlepiej chroni przed hałasem w biurze?

Jakie znaczenie ma krajowa normalizacja dla produktów i usług?

Jak przedstawia się liczba dziesiętna 255 w systemie szesnastkowym?

Który z wymienionych składników charakteryzuje się typowym wystąpieniem w diagramie Gantta?

Który z wymienionych terminów dotyczy klasy, która stanowi podstawę dla innych klas, lecz nie może być tworzona w instancji?

Które z poniższych stwierdzeń najlepiej charakteryzuje tablicę asocjacyjną?

Który algorytm sortowania opiera się na metodzie "dziel i zwyciężaj"?

Jaki jest zasadniczy cel ataku phishingowego?

Który system informatyczny powinien być zastosowany do zarządzania sprzedażą w e-sklepie?

Jaką komendę w języku C++ używa się do wielokrotnego uruchamiania tego samego bloku kodu?

Jaką kategorię własności intelektualnej reprezentują znaki towarowe?

Który z poniższych przypadków stanowi test niefunkcjonalny?

W klasie o nazwie samochod przypisano atrybuty: marka, rocznik, parametry[]. Atrybuty te powinny zostać zdefiniowane jako

Który z wymienionych sposobów może przyczynić się do optymalizacji kodu źródłowego?

Który z poniższych składników NIE jest konieczny do stworzenia klasy w C++?

Jaki typ złośliwego oprogramowania funkcjonuje w tle, zbierając dane o wprowadzanych hasłach?

Które z poniższych zdań najlepiej określa funkcję zaprzyjaźnioną w ramach klasy?

Jakie są różnice między testami funkcjonalnymi a niefunkcjonalnymi?

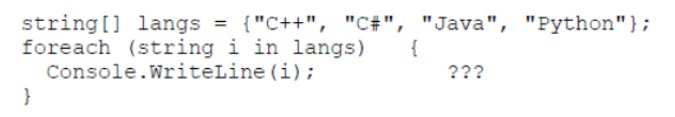

Wskaż poprawny komentarz jednoliniowy, który można dodać w linii 3 w miejscu znaków zapytania, aby był zgodny ze składnią i opisywał operację przeprowadzoną w tej linii?

Jakie z wymienionych narzędzi jest szeroko stosowane do debugowania aplikacji internetowych?

Który z języków programowania jest powszechnie stosowany do tworzenia interfejsów użytkownika przy użyciu XAML?