Pytanie 1

Jakie informacje zawiera dokumentacja realizacji projektu?

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

Jakie informacje zawiera dokumentacja realizacji projektu?

Jakie korzyści płyną z użycia pseudokodu przy tworzeniu algorytmu?

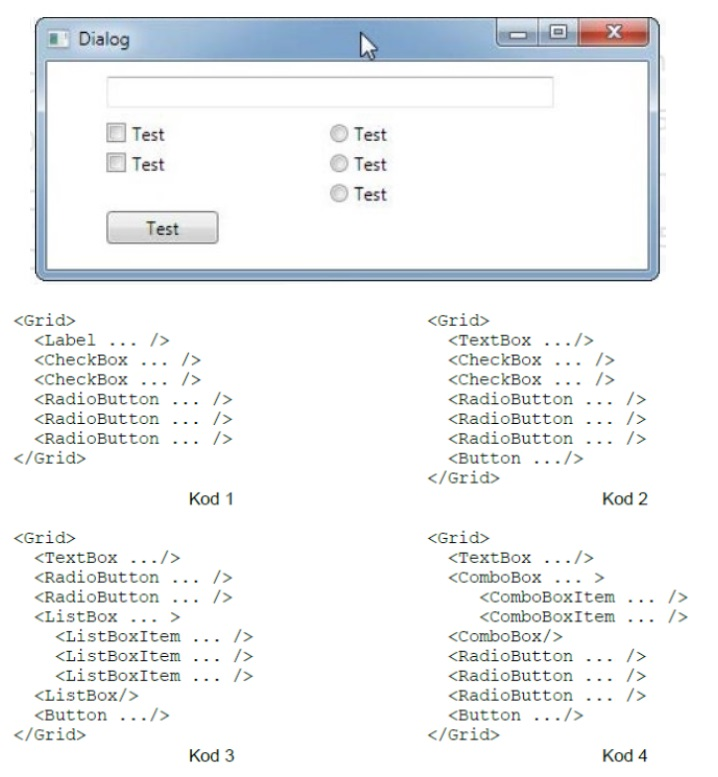

Wskaź kod, który spowoduje wyświetlenie okna dialogowego przedstawionego na ilustracji. Dla uproszczenia kodu, zrezygnowano z atrybutów znaczników

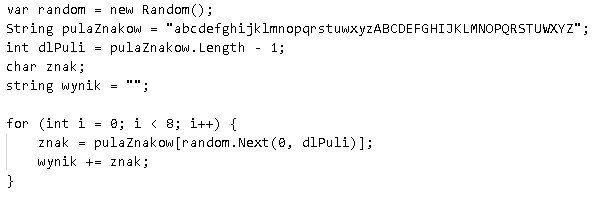

Zademonstrowana pętla wykorzystuje obiekt random do

Jakie czynności należy wykonać, aby zrealizować zdarzenie kliknięcia na przycisk w aplikacji desktopowej?

Jakie działania można podjąć, aby uniknąć pogorszenia wzroku podczas korzystania z komputera?

Jaką wartość dziesiętną reprezentuje liczba binarna 1010?

W języku Java wyjątek ArrayIndexOutOfBoundsException występuje, gdy następuje próba dostępu do elementu tablicy, którego

Celem mechanizmu obietnic (ang. promises) w języku JavaScript jest

W sekcji, która odpowiada za obsługę wyjątku wygenerowanego przez aplikację, należy to zdefiniować

Który z wymienionych frameworków jest charakterystyczny dla aplikacji komputerowych pisanych w C#?

W jakiej sytuacji kolekcja typu lista okaże się bardziej wydajna niż tablica?

Która z metod zarządzania projektami stawia na przejrzystość oraz wizualizację bieżących zadań?

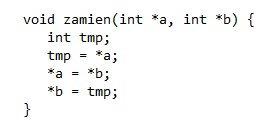

Przykład wywołania funkcji zamien w języku C++ może wyglądać w następujący sposób

W zamieszczonym fragmencie kodu Java wskaż nazwę zmiennej, która może przechować wartość 'T'

Jednym z kroków przy publikacji aplikacji mobilnej w sklepie Google Play są testy Beta, które charakteryzują się tym, że są one

Jakie działanie wykonuje polecenie "git pull"?

Jakie zdarzenie jest wywoływane, gdy kliknięta zostaje myszą nieaktywna kontrolka lub okno?

Cytat przedstawia charakterystykę metodyki RAD. Pełne znaczenie tego skrótu można przetłumaczyć na język polski jako:

Który z wymienionych algorytmów sortujących posiada średnią złożoność obliczeniową równą O(n log n)?

Działania przedstawione w filmie korzystają z narzędzia

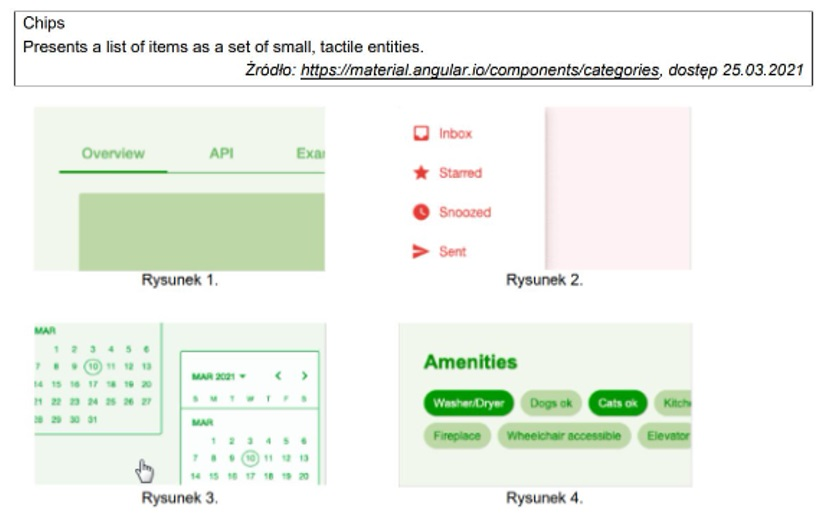

Na podstawie definicji zamieszczonej w ramce, wskaż, który z rysunków ilustruje komponent Chip zdefiniowany w bibliotece Angular Material?

W jaki sposób można ograniczyć problemy społeczne wynikające z nadmiernego używania internetu?

Który z wymienionych procesów NIE jest częścią etapu kompilacji?

Które z poniższych stwierdzeń najlepiej charakteryzuje tablicę asocjacyjną?

Co to jest automatyzacja testowania procesów?

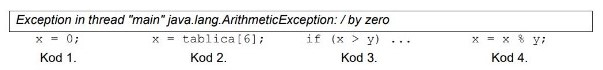

Jaki kod może być związany z treścią wygenerowaną w trakcie działania programu Java?

Jakie znaczenie ma pojęcie "debugowanie" w kontekście programowania?

Jaką funkcję pełnią mechanizmy ciasteczek w aplikacjach internetowych?

W językach C++ bądź C# termin virtual można wykorzystywać w kontekście

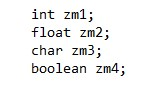

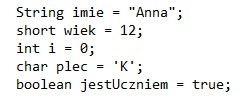

Podana deklaracja zmiennych w języku JAVA zawiera

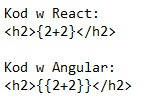

Jaki tekst zostanie wyświetlony po uruchomieniu jednego z poniższych fragmentów kodu?

Jakie informacje można uzyskać na temat metod w klasie Point?

Co to jest framework?

Który z języków programowania jest najczęściej wykorzystywany do budowania aplikacji internetowych po stronie serwera?

Który z wymienionych elementów jest fundamentalny w architekturze klient-serwer?

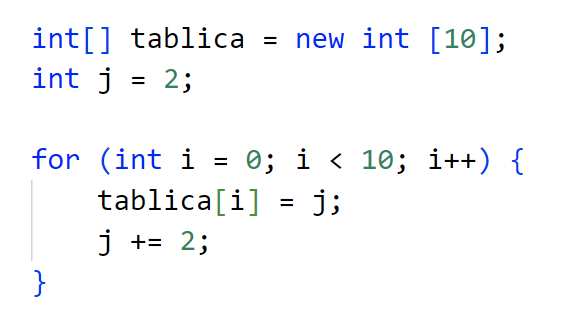

Zaproponowany fragment kodu w języku Java wypełnia tablicę elementami:

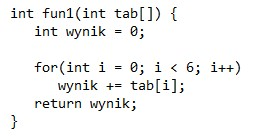

Jaką wartość zwróci funkcja napisana w języku C++, jeżeli jej argumentem wejściowym jest tablica stworzona w sposób następujący: int tablica[6] = {3,4,2,4,10,0};?

Które z wymienionych sformułowań najlepiej definiuje oprogramowanie typu ransomware?

Jakie działania mogą przyczynić się do ochrony swojego cyfrowego wizerunku w sieci?