Pytanie 1

Oprogramowanie, które jest dodatkiem do systemu Windows i ma na celu ochronę przed oprogramowaniem szpiegującym oraz innymi niechcianymi elementami, to

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Oprogramowanie, które jest dodatkiem do systemu Windows i ma na celu ochronę przed oprogramowaniem szpiegującym oraz innymi niechcianymi elementami, to

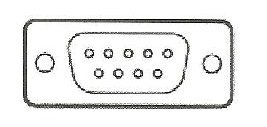

Na ilustracji przedstawiono złącze

Jakie narzędzie w systemie Windows służy do przeglądania informacji dotyczących problemów z systemem?

Jakie polecenie należy wykorzystać, aby zmienić właściciela pliku w systemie Linux?

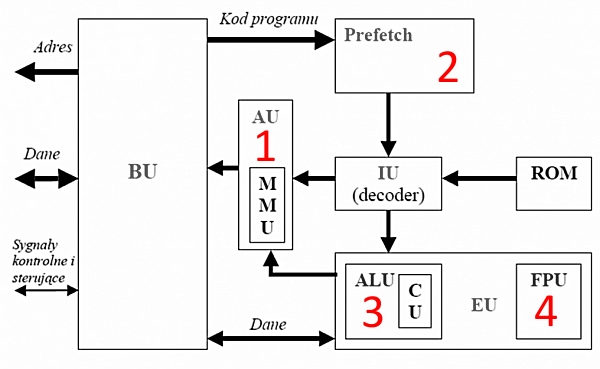

Koprocesor arytmetyczny, który pełni funkcję wykonywania obliczeń na liczbach zmiennoprzecinkowych w mikroprocesorze, został na schemacie oznaczony cyfrą

Jakim akronimem oznacza się przenikanie bliskie skrętki teleinformatycznej?

Zidentyfikuj urządzenie przedstawione na ilustracji

Który adres stacji roboczej należy do klasy C?

Który z poniższych adresów IPv4 należy do klasy C?

Jakiego typu dane są przesyłane przez interfejs komputera osobistego, jak pokazano na ilustracji?

| Bit startu | Bit danych | Bit danych | Bit stopu | Bit startu | Bit danych | Bit startu | Bit danych | Bit danych | Bit stopu | Bit startu | Bit danych | Bit stopu |

Jakie znaczenie mają zwory na dyskach z interfejsem IDE?

Oblicz całkowity koszt materiałów potrzebnych do zbudowania sieci w topologii gwiazdy dla 3 komputerów z kartami sieciowymi, używając kabli o długości 2 m. Ceny materiałów są wskazane w tabeli.

| Nazwa elementu | Cena jednostkowa brutto |

|---|---|

| przełącznik | 80 zł |

| wtyk RJ-45 | 1 zł |

| przewód typu „skrętka" | 1 zł za 1 metr |

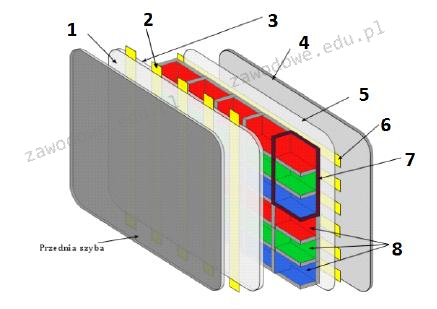

Na diagramie przedstawiającym zasadę funkcjonowania monitora plazmowego numer 6 zaznaczono

Okablowanie wertykalne w sieci strukturalnej łączy

W celu kontrolowania przepustowości sieci, administrator powinien zastosować aplikację typu

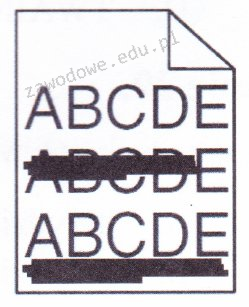

Co może być przyczyną problemów z wydrukiem z drukarki laserowej przedstawionych na ilustracji?

W sieci z maską 255.255.255.128 można przypisać adresy dla

Jaki procesor powinien być zastosowany przy składaniu komputera osobistego z płytą główną Asus M5A78L-M/USB3 AMD760G socket AM3+?

W systemie Windows, zainstalowanym w wersji obsługującej przydziały dyskowe, użytkownik o nazwie Gość

W norma PN-EN 50174 brak jest wskazówek odnoszących się do

W jakim typie skanera stosuje się fotopowielacze?

Który z protokołów jest używany podczas rozpoczynania sesji VoIP?

Poprzez użycie opisanego urządzenia możliwe jest wykonanie diagnostyki działania

Komputer z adresem IP 192.168.5.165 oraz maską podsieci 255.255.255.192 funkcjonuje w sieci o adresie

Urządzenie, które pozwala komputerom na bezprzewodowe łączenie się z siecią komputerową przewodową, to

W sieciach bezprzewodowych typu Ad-Hoc IBSS (Independent Basic Service Set) wykorzystywana jest topologia fizyczna

Który z parametrów w poleceniu ipconfig w systemie Windows służy do odnawiania konfiguracji adresów IP?

Jakie polecenie jest używane do monitorowania statystyk protokołów TCP/IP oraz bieżących połączeń sieciowych w systemach operacyjnych z rodziny Windows?

Zestaw narzędzi niezbędnych do instalacji okablowania miedzianego typu "skrętka" w lokalnej sieci powinien obejmować

Jaką wartość liczbową ma BACA zapisaną w systemie heksadecymalnym?

Liczba FAFC w systemie heksadecymalnym odpowiada wartości liczbowej

W systemie Blu-ray nośnik przeznaczony do jednokrotnego zapisu jest oznaczany jako

Symbol zaprezentowany powyżej, używany w dokumentacji technicznej, wskazuje na

Użytkownik napotyka trudności przy uruchamianiu systemu Windows. W celu rozwiązania tego problemu, skorzystał z narzędzia System Image Recovery, które

Jaka jest maska podsieci dla adresu IP 217.152.128.100/25?

Które z poniższych poleceń w Windows wyświetla adresy IP interfejsów sieciowych?

ipconfig w systemie Windows jest podstawowym narzędziem wykorzystywanym do wyświetlania konfiguracji sieciowej urządzenia. To polecenie pozwala użytkownikowi uzyskać szczegółowe informacje o adresach IP przypisanych do różnych interfejsów sieciowych na komputerze. Dzięki opcji ipconfig, można zobaczyć zarówno adresy IPv4, jak i IPv6, a także inne istotne elementy konfiguracji sieci, takie jak maska podsieci czy brama domyślna. Jest to niezwykle przydatne narzędzie dla administratorów systemów, którzy zarządzają sieciami komputerowymi, ponieważ umożliwia szybką weryfikację czy interfejsy sieciowe są poprawnie skonfigurowane i działają zgodnie z oczekiwaniami. Dodatkowo, korzystając z opcji takich jak ipconfig /all, można uzyskać jeszcze bardziej szczegółowe informacje, w tym dane dotyczące DHCP czy serwerów DNS. Polecenie to jest zgodne ze standardowymi praktykami administracyjnymi i jest często wykorzystywane w diagnostyce problemów sieciowych, co czyni je nieocenionym narzędziem w arsenale każdego specjalisty IT.Co należy zrobić przed przystąpieniem do prac serwisowych związanych z edytowaniem rejestru systemu Windows?

Po dokonaniu eksportu klucza HKCU stworzona zostanie kopia rejestru zawierająca dane o konfiguracji

Jak określana jest transmisja w obie strony w sieci Ethernet?

Do jakiej warstwy modelu ISO/OSI odnosi się segmentacja danych, komunikacja w trybie połączeniowym przy użyciu protokołu TCP oraz komunikacja w trybie bezpołączeniowym z protokołem UDP?