Pytanie 1

Wartość liczby dziesiętnej 128(d) w systemie heksadecymalnym wyniesie

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Wartość liczby dziesiętnej 128(d) w systemie heksadecymalnym wyniesie

Jakie urządzenie sieciowe zostało przedstawione na diagramie sieciowym?

Protokół transportowy bez połączenia w modelu ISO/OSI to

Jaką rolę pełni serwer plików w sieciach komputerowych LAN?

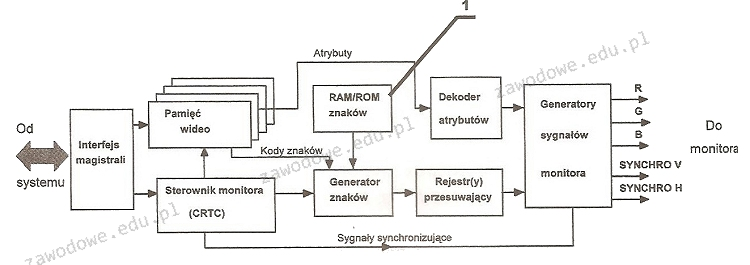

Element oznaczony cyfrą 1 na diagramie blokowym karty graficznej?

Aby stworzyć partycję w systemie Windows, należy skorzystać z narzędzia

Uruchomienie polecenia msconfig w systemie Windows

W jakim typie skanera stosuje się fotopowielacze?

Aby bezpiecznie połączyć się z firmowym serwerem przez Internet i mieć dostęp do zasobów firmy, należy wykorzystać odpowiednie oprogramowanie klienckie

Jakie informacje o wykorzystywaniu pamięci wirtualnej można uzyskać, analizując zawartość pliku w systemie Linux?

Jaki typ matrycy powinien być zastosowany w monitorze modernizowanego komputera, aby zapewnić wysoką jakość obrazu oraz szerokie kąty widzenia zarówno w poziomie, jak i w pionie?

Aby umożliwić transfer danych między siecią w pracowni a siecią ogólnoszkolną o innej adresacji IP, należy zastosować

Wykonanie na komputerze z systemem Windows poleceń ipconfig /release oraz ipconfig /renew umożliwia weryfikację, czy usługa w sieci działa poprawnie

W nowoczesnych ekranach dotykowych działanie ekranu jest zapewniane przez mechanizm, który wykrywa zmianę

W jakich jednostkach opisuje się przesłuch zbliżny NEXT?

Który z podanych adresów IPv4 należy do kategorii B?

Jakie urządzenie stosuje technikę polegającą na wykrywaniu zmian w pojemności elektrycznej podczas manipulacji kursorem na monitorze?

Narzędzia do dostosowywania oraz Unity Tweak Tool to aplikacje w systemie Linux przeznaczone do

Skaner, który został przedstawiony, należy podłączyć do komputera za pomocą złącza

Podczas uruchamiania komputera wyświetla się komunikat "CMOS checksum error press F1 to continue press DEL to setup". Naciśnięcie klawisza DEL spowoduje

Demon serwera Samba pozwala na udostępnianie plików oraz drukarek w sieci

W sieci z maską 255.255.255.128 można przypisać adresy dla

Interfejs HDMI w komputerze umożliwia transfer sygnału

Elementem, który umożliwia wymianę informacji pomiędzy procesorem a magistralą PCI-E, jest

Jakie medium transmisyjne powinno być użyte do połączenia dwóch punktów dystrybucyjnych oddalonych od siebie o 600m?

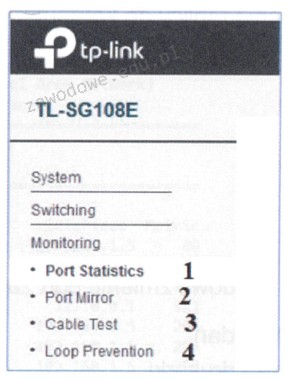

Aby sprawdzić stan podłączonego kabla oraz zdiagnozować odległość do miejsca awarii w sieci, należy użyć funkcji przełącznika oznaczonej numerem

Diagnostykę systemu Linux można przeprowadzić za pomocą komendy

Podczas skanowania reprodukcji obrazu z magazynu, na skanie obrazu ukazały się regularne wzory, zwane morą. Jakiej funkcji skanera należy użyć, aby usunąć te wzory?

Czym jest prefetching?

Jakie urządzenie pracuje w warstwie łącza danych i umożliwia integrację segmentów sieci o różnych architekturach?

Jakim protokołem komunikacyjnym, który gwarantuje niezawodne przesyłanie danych, jest protokół

Administrator systemu Linux wydał komendę mount /dev/sda2 /mnt/flash. Co to spowoduje?

Jakie oznaczenie nosi wtyk powszechnie znany jako RJ45?

Do serwisu komputerowego przyniesiono laptopa, którego matryca wyświetla obraz w bardzo słabej jakości. Dodatkowo obraz jest znacząco ciemny i widoczny jedynie z niewielkiej odległości. Co może być przyczyną tej usterki?

Zakres operacji we/wy dla kontrolera DMA w notacji heksadecymalnej wynosi 0094-009F, a w systemie dziesiętnym?

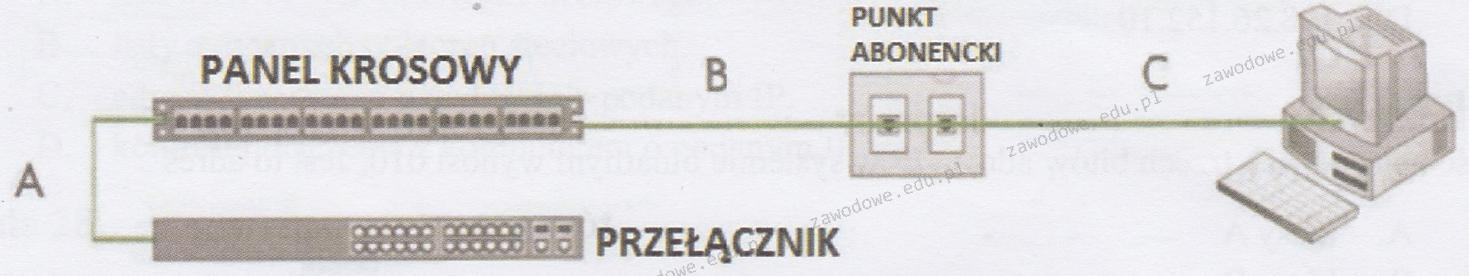

Według normy PN-EN 50174 maksymalna całkowita długość kabla połączeniowego między punktem abonenckim a komputerem oraz kabla krosowniczego A+C) wynosi

W systemie Linux przypisano uprawnienia do katalogu w formie ciągu znaków rwx--x--x. Jaką wartość liczbową te uprawnienia reprezentują?

Ile maksymalnie podstawowych partycji możemy stworzyć na dysku twardym używając MBR?

W terminalu systemu operacyjnego wykonano polecenie nslookup. Jaką informację uzyskano?

Przypisanie licencji oprogramowania do pojedynczego komputera lub jego komponentów stanowi charakterystykę licencji