Pytanie 1

Co umożliwia zachowanie równomiernego rozkładu ciepła pomiędzy procesorem a radiatorem?

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Co umożliwia zachowanie równomiernego rozkładu ciepła pomiędzy procesorem a radiatorem?

Podczas konserwacji i czyszczenia drukarki laserowej, która jest odłączona od zasilania, pracownik serwisu komputerowego może zastosować jako środek ochrony indywidualnej

Adres IP 192.168.2.0/24 podzielono na cztery różne podsieci. Jaką maskę mają te nowe podsieci?

Aby zapewnić użytkownikom Active Directory możliwość logowania i korzystania z zasobów tej usługi w sytuacji awarii kontrolera domeny, trzeba

Usługa odpowiedzialna za konwersję nazw domen na adresy sieciowe to

Który z systemów operacyjnych przeznaczonych do sieci jest dostępny na zasadach licencji GNU?

Aby osiągnąć przepustowość 4 GB/s w obydwie strony, konieczne jest zainstalowanie w komputerze karty graficznej używającej interfejsu

Według specyfikacji JEDEC, napięcie zasilania dla modułów pamięci RAM DDR3L wynosi

Do jakich celów powinno się aktywować funkcję RMON (Remote Network Monitoring) w przełączniku?

Która z wymienionych czynności nie jest związana z personalizacją systemu operacyjnego Windows?

Która norma odnosi się do okablowania strukturalnego?

W specyfikacji IEEE 802.3af opisano technologię dostarczania energii elektrycznej do różnych urządzeń sieciowych jako

Jakie protokoły są właściwe dla warstwy internetowej w modelu TCP/IP?

Oprogramowanie, które często przerywa działanie przez wyświetlanie komunikatu o konieczności dokonania zapłaty, a które spowoduje zniknięcie tego komunikatu, jest dystrybuowane na podstawie licencji

Wskaż błędne twierdzenie dotyczące Active Directory?

Protokół Transport Layer Security (TLS) jest rozwinięciem standardu

Aby podnieść wydajność komputera w grach, karta graficzna Sapphire Radeon R9 FURY OC, 4GB HBM (4096 Bit), HDMI, DVI, 3xDP została wzbogacona o technologię

Który z poniższych adresów IP należy do grupy C?

Nie można uruchomić systemu Windows z powodu błędu oprogramowania. Jak można przeprowadzić diagnozę i usunąć ten błąd w jak najmniej inwazyjny sposób?

Ustal rozmiar klastra na podstawie zamieszczonego fragmentu komunikatu systemu WINDOWS, który pojawia się po zakończeniu działania programu format a:

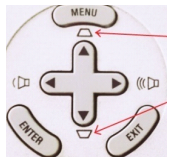

Na przedstawionej grafice wskazano strzałkami funkcje przycisków umieszczonych na obudowie projektora multimedialnego. Dzięki tym przyciskom można

Jaką minimalną liczbę bitów potrzebujemy w systemie binarnym, aby zapisać liczbę heksadecymalną 110 (h)?

Wskaż rysunek ilustrujący kondensator stały?

Który z poniższych protokołów służy do zarządzania urządzeniami w sieciach?

W przypadku drukarki igłowej, jaki materiał eksploatacyjny jest używany?

Jakie jest rozwinięcie skrótu, który odnosi się do usług mających na celu m.in. nadawanie priorytetów przesyłanym pakietom oraz zarządzanie przepustowością w sieci?

Jaki rodzaj kabla powinien być użyty do podłączenia komputera w miejscu, gdzie występują zakłócenia elektromagnetyczne?

Symbol przedstawiony na ilustracji wskazuje na produkt

Skrót MAN odnosi się do rodzaju sieci

Liczba 10101110110(2) w systemie szesnastkowym przedstawia się jako

Zasilacz UPS o mocy nominalnej 480 W nie powinien być używany do zasilania

Jakie polecenie w systemie Windows służy do zbadania trasy, po jakiej przesyłane są pakiety w sieci?

Jakie jest właściwe IP dla maski 255.255.255.0?

W systemie Linux do śledzenia wykorzystania procesora, pamięci, procesów oraz obciążenia systemu wykorzystuje się polecenie

Który z protokołów pełni rolę protokołu połączeniowego?

Aby uzyskać dostęp do adresu serwera DNS w ustawieniach karty sieciowej w systemie z rodziny Windows, należy wprowadzić polecenie

Fizyczna architektura sieci, inaczej określana jako topologia fizyczna sieci komputerowych, definiuje

W strukturze sieciowej zaleca się umiejscowienie jednego punktu abonenckiego na powierzchni wynoszącej

Jaką maksymalną długość kabla typu skrętka pomiędzy panelem krosowniczym a gniazdem abonenckim przewiduje norma PN-EN 50174-2?

Usługi na serwerze są konfigurowane za pomocą