Pytanie 1

Użycie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN wskazuje na jej maksymalną przepustowość wynoszącą

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Użycie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN wskazuje na jej maksymalną przepustowość wynoszącą

Aby zminimalizować wpływ zakłóceń elektromagnetycznych na przesyłany sygnał w projektowanej sieci komputerowej, co należy zastosować?

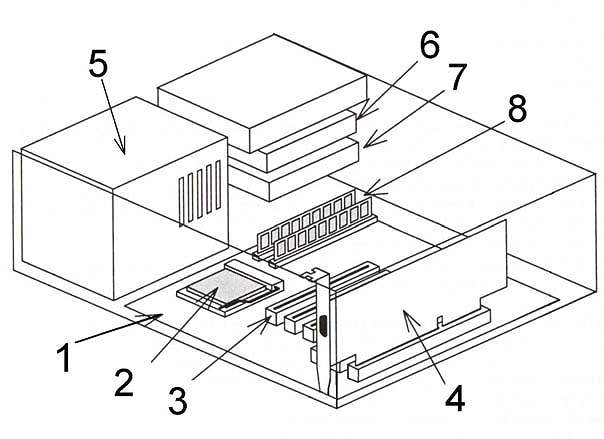

Na ilustracji karta rozszerzeń jest oznaczona numerem

Narzędzie System Image Recovery dostępne w zaawansowanych opcjach uruchamiania systemu Windows 7 pozwala na

Przekształć liczbę dziesiętną 129(10) na reprezentację binarną.

Jaki zapis w systemie binarnym odpowiada liczbie 111 w systemie dziesiętnym?

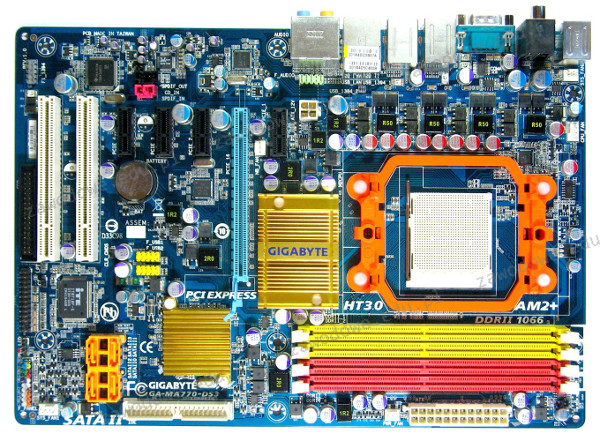

Jakie złącze umożliwia przesył danych między przedstawioną na ilustracji płytą główną a urządzeniem zewnętrznym, nie dostarczając jednocześnie zasilania do tego urządzenia przez interfejs?

Zastąpienie koncentratorów przełącznikami w sieci Ethernet doprowadzi do

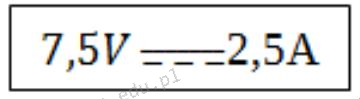

Na urządzeniu zasilanym prądem stałym znajduje się wskazane oznaczenie. Co można z niego wywnioskować o pobieranej mocy urządzenia, która wynosi około

Dysk z systemem plików FAT32, na którym regularnie przeprowadza się operacje usuwania starych plików oraz dodawania nowych, staje się:

Jakie funkcje pełni usługa katalogowa Active Directory w systemach Windows Server?

Wykonanie na komputerze z systemem Windows kolejno poleceń ```ipconfig /release``` oraz ```ipconfig /renew``` umożliwi zweryfikowanie, czy usługa w sieci funkcjonuje poprawnie

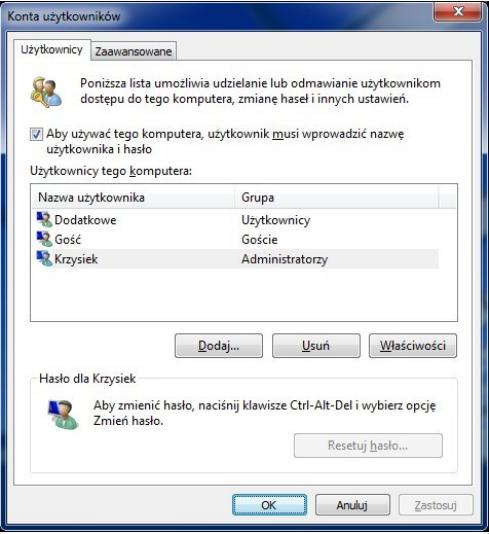

Aby aktywować zaprezentowane narzędzie systemu Windows, konieczne jest użycie komendy

W jakiej topologii fizycznej sieci każde urządzenie ma dokładnie dwa połączenia, jedno z najbliższymi sąsiadami, a dane są przesyłane z jednego komputera do kolejnego w formie pętli?

Aby stworzyć kontroler domeny w środowisku systemów Windows Server na lokalnym serwerze, konieczne jest zainstalowanie roli

Co oznacza dziedziczenie uprawnień?

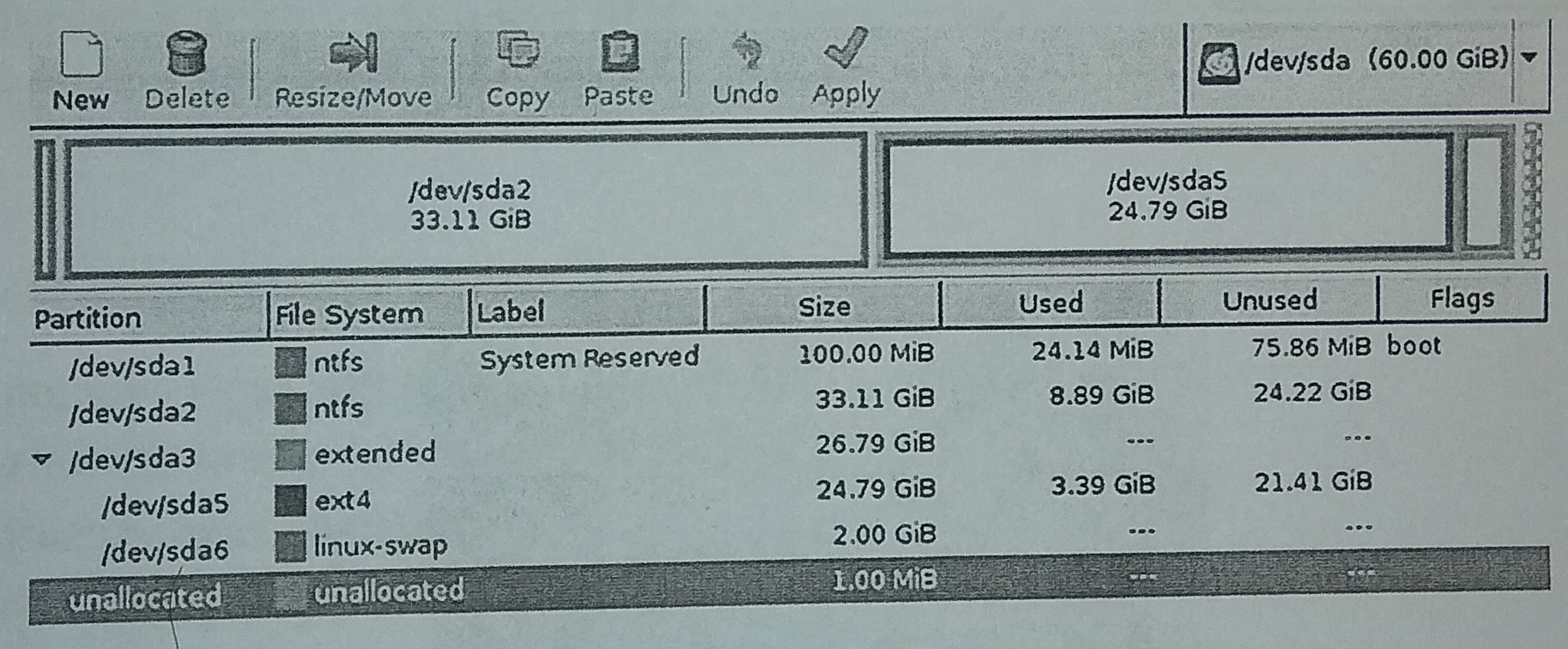

Analiza danych wyświetlonych przez program umożliwia stwierdzenie, że

Komunikat tekstowy BIOS POST od firmy Award o treści "Display switch is set incorrectly" sugeruje

Jaki protokół sygnalizacyjny jest wykorzystywany w technologii VoIP?

Grupa protokołów, która charakteryzuje się wspólną metodą szyfrowania, to

Zaprezentowane właściwości karty sieciowej sugerują, że karta

| Kod Producenta | WN-370USB |

| Interfejs | USB |

| Zgodność ze standardem | IEEE 802.11 b/g/n |

| Ilość wyjść | 1 szt. |

| Zabezpieczenia | WEP 64/128, WPA, WPA2 |

| Wymiary | 49(L) x 26(W) x 10(H) mm |

Jakie napięcie jest obniżane z 230 V w zasilaczu komputerowym w standardzie ATX dla różnych podzespołów komputera?

Zainstalowanie serwera WWW w środowisku Windows Server zapewnia rola

Jak wygląda maska dla adresu IP 92.168.1.10/8?

Jaką inną formą można zapisać 2^32 bajtów?

Co jest główną funkcją serwera DHCP w sieci komputerowej?

Polecenie grep w systemie Linux pozwala na

W systemie Windows 7 konfigurację interfejsu sieciowego można przeprowadzić, używając rozwinięcia polecenia

Moduł funkcjonalny, który nie znajduje się w kartach dźwiękowych, to skrót

Transmisja w standardzie 100Base-T korzysta z kabli skrętkowych, które mają

Zgodnie z normą PN-EN 50174, maksymalna długość kabla poziomego kategorii 6 pomiędzy punktem abonenckim a punktem dystrybucji w panelu krosowym wynosi

Analizując ruch w sieci, zauważono, że na adres serwera kierowano tysiące zapytań DNS na sekundę z różnych adresów IP, co doprowadziło do zawieszenia systemu operacyjnego. Przyczyną tego zjawiska był atak typu

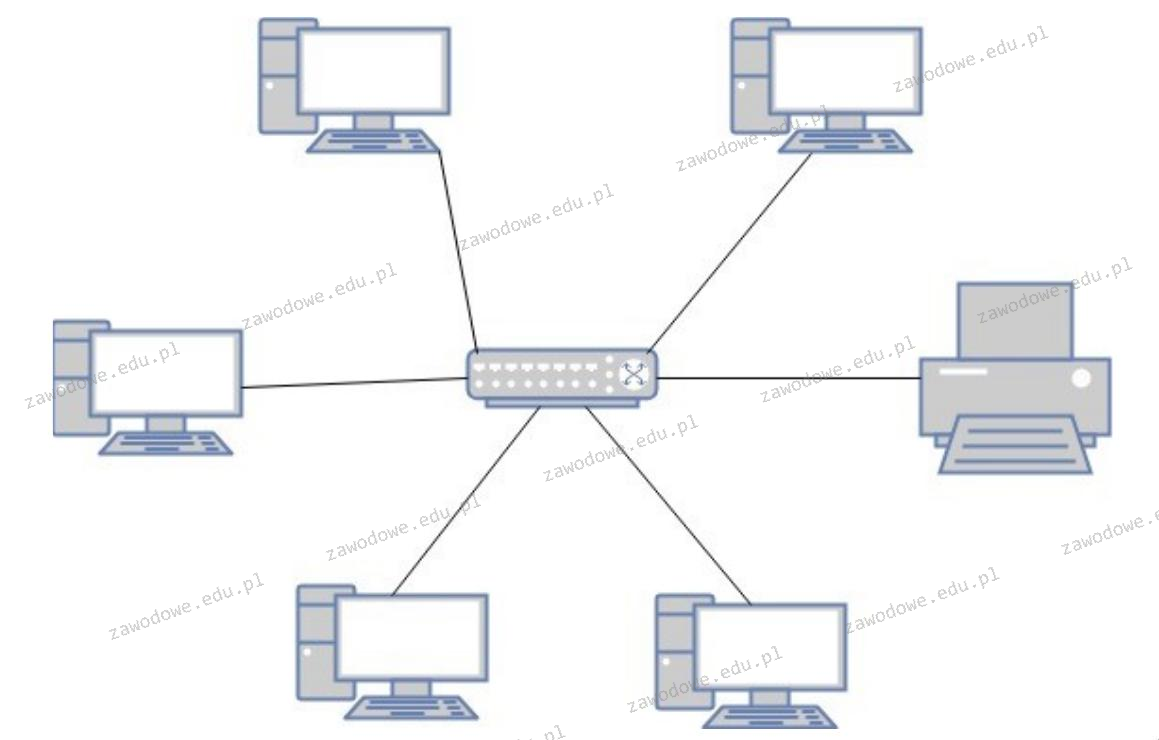

Jaką fizyczną topologię sieci komputerowej przedstawia ilustracja?

Co oznacza standard 100Base-T?

W celu zainstalowania serwera proxy w systemie Linux, należy wykorzystać oprogramowanie

Jaką funkcję serwera trzeba dodać w systemach z rodziny Windows Server, aby było możliwe utworzenie nowej witryny FTP?

Jakie oprogramowanie jest używane do archiwizacji danych w systemie Linux?

Wskaż standard protokołu wykorzystywanego do kablowego połączenia dwóch urządzeń

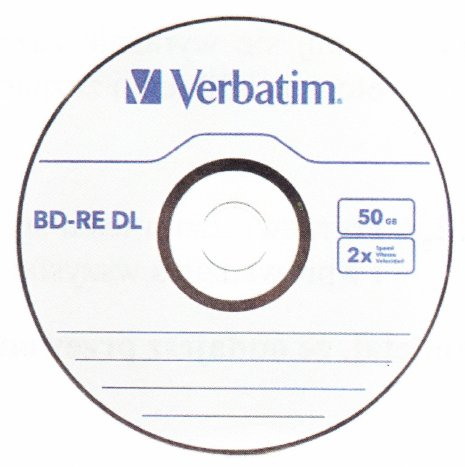

Aby nagrać dane na nośniku przedstawionym na ilustracji, konieczny jest odpowiedni napęd

Który z protokołów będzie wykorzystany przez administratora do przesyłania plików na serwer?