Pytanie 1

Który z poniższych składników NIE jest konieczny do stworzenia klasy w C++?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Który z poniższych składników NIE jest konieczny do stworzenia klasy w C++?

Jaką cechą odznacza się framework w porównaniu do biblioteki?

Który z wymienionych poniżej przykładów ilustruje prawidłowy szkielet zarządzania wyjątkami w języku C++?

Jakie jest podstawowe zadanie konstruktora w klasie?

Które z wymienionych sytuacji jest przykładem hermetyzacji w programowaniu obiektowym?

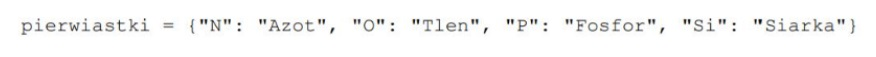

Zapisany kod w języku Python ilustruje

Z analizy złożoności obliczeniowej algorytmów sortowania dla dużych zbiorów danych (powyżej 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania:

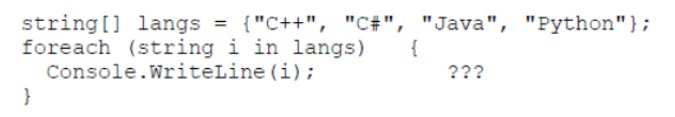

Wskaż poprawny komentarz jednoliniowy, który można dodać w linii 3 w miejscu znaków zapytania, aby był zgodny ze składnią i opisywał operację przeprowadzoną w tej linii?

Co następuje, gdy błąd nie zostanie uchwycony przez blok catch?

Oznaczenie ochrony przeciwpożarowej przedstawione na symbolu wskazuje na

Jednym z rodzajów testów funkcjonalnych, które można przeprowadzić na aplikacji webowej, jest ocena

Zasada programowania obiektowego, która polega na ukrywaniu elementów klasy tak, aby były one dostępne wyłącznie dla metod tej klasy lub funkcji zaprzyjaźnionych, to

Który system informatyczny powinien być zastosowany do zarządzania sprzedażą w e-sklepie?

Jakiego rodzaju zmiennej użyjesz w C++, aby przechować wartość "true"?

Która z wymienionych bibliotek stanowi element standardowego zestawu narzędzi programistycznych w Pythonie?

W dwóch przypadkach opisano mechanizm znany jako Binding. Jego celem jest

Jakie jest główne zadanie debuggera w środowisku programowania?

Który z wymienionych elementów interfejsu użytkownika jest charakterystyczny dla aplikacji działającej na komputerze?

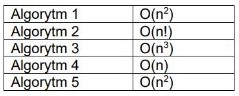

Programista pragnie wybrać algorytm, który najszybciej przetwarza dane w jego aplikacji. Na podstawie złożoności obliczeniowej przedstawionej w tabeli, należy wskazać algorytm numer

Która z wymienionych topologii sieci wykazuje cechę, że wszystkie urządzenia są połączone jednym kablem?

Jakie jest przeznaczenie dokumentacji wdrożeniowej?

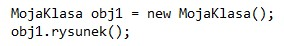

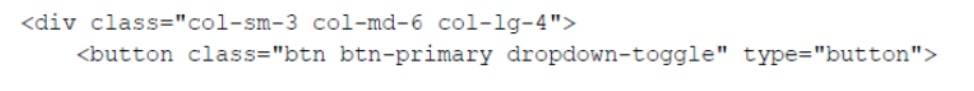

Na podstawie zamieszczonego fragmentu kodu można stwierdzić, że element o nazwie rysunek jest

Programista może wykorzystać framework Angular do realizacji aplikacji

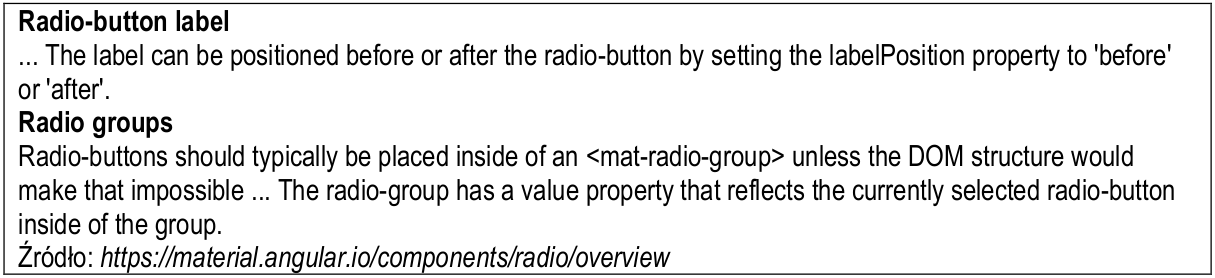

Która z właściwości przycisków typu Radio-button opisanych w przedstawionym fragmencie dokumentacji jest poprawna?

Jakie są główne różnice między środowiskiem RAD (Rapid Application Development) a klasycznymi IDE w odniesieniu do aplikacji mobilnych?

Podstawowym celem środowisk IDE takich jak: IntelliJ IDEA, Eclipse, NetBeans jest programowanie w języku:

Jaką nazwę nosi framework CSS, który służy do definiowania wyglądu stron internetowych i którego klasy są użyte w przedstawionym przykładzie?

Jakie wartości może przyjąć zmienna typu boolean?

Jaką istotną właściwość ma algorytm rekurencyjny?

Jakie polecenie w Gicie jest używane do zapisywania zmian w lokalnym repozytorium?

Algorytm wyszukiwania sekwencyjnego z wykorzystaniem wartownika opiera się na założeniu, że

Który z poniższych aspektów najlepiej definiuje działanie e-sklepu?

Jakie środki ochrony zbiorowej najlepiej chronią kręgosłup w warunkach pracy biurowej?

Jaki modyfikator dostępu umożliwia dostęp do pól klasy tylko za pomocą jej metod?

Jaką rolę pełni element statyczny w klasie?

Która z funkcji powinna zostać zrealizowana w warstwie back-end aplikacji webowej?

Jakie jest podstawowe zadanie funkcji zaprzyjaźnionej w danej klasie?

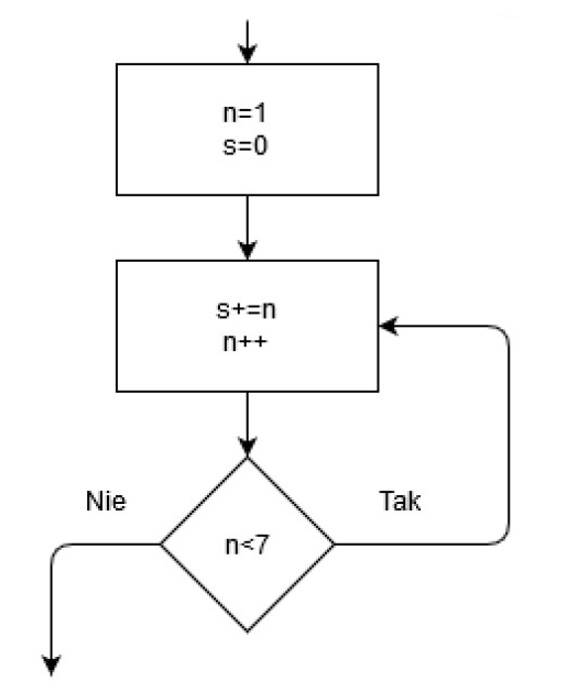

Na schemacie widoczny jest fragment diagramu blokowego pewnego algorytmu. Ile razy zostanie zweryfikowany warunek n<7?

Jaki typ pamięci RAM powinno się wybrać do efektywnego komputera do gier?

Jaką technologię stosuje się do powiązania aplikacji internetowej z systemem baz danych?