Pytanie 1

Jakie z wymienionych działań jest fundamentalne w modelu kaskadowym?

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Jakie z wymienionych działań jest fundamentalne w modelu kaskadowym?

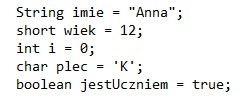

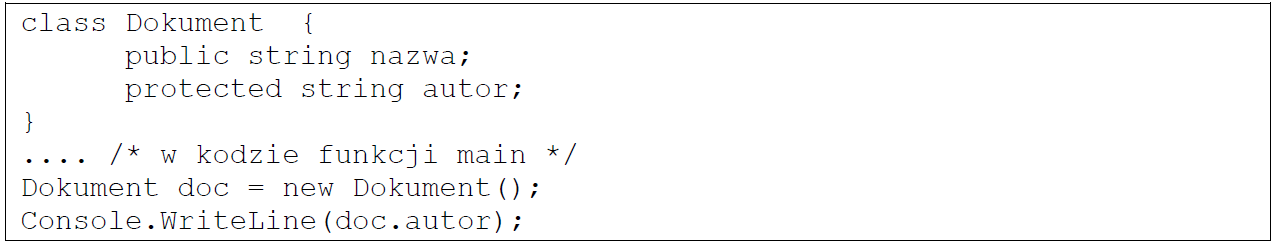

Podana deklaracja zmiennych w języku JAVA zawiera

Która z metod zarządzania projektami stawia na przejrzystość oraz wizualizację bieżących zadań?

Który z wymienionych programów jest przeznaczony do zarządzania projektami przy pomocy tablic kanban?

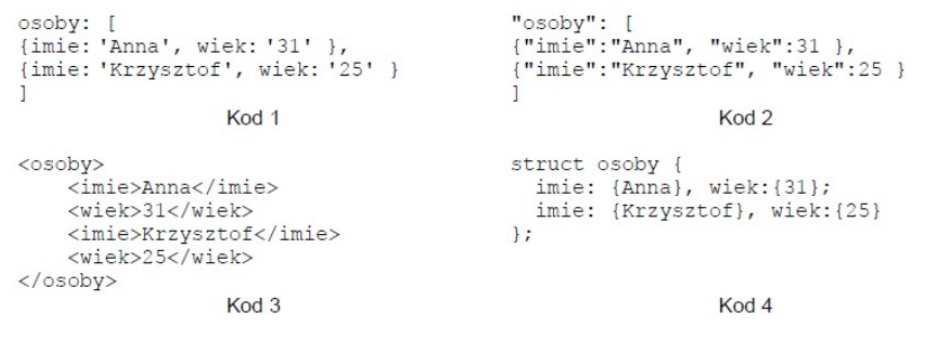

Wskaż poprawny pod względem składniowym kod dla formatu JSON, który jest używany do wymiany danych między backendem a frontendem aplikacji.

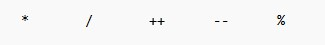

Zestaw operatorów, który został przedstawiony, należy do kategorii operatorów

Jakie są różnice między testami funkcjonalnymi a niefunkcjonalnymi?

Jaki jest zasadniczy cel ataku phishingowego?

Aby wykorzystać framework Django, należy pisać w języku

Jakie rozwiązanie jest najbardziej odpowiednie przy projektowaniu aplikacji, która ma funkcjonować na różnych systemach operacyjnych?

Zaprezentowany wykres ilustruje wyniki przeprowadzonych testów

Która z poniższych deklaracji w języku C++ poprawnie opisuje tablicę dwuwymiarową?

Wartość liczby 1AF, zapisana w systemie szesnastkowym, po przeliczeniu na system dziesiętny wynosi

Jaki jest kluczowy zamysł wzorca "Kompozyt" (Composite)?

Jakie jest przeznaczenie komentarzy w kodzie źródłowym programu?

Który z języków programowania jest powszechnie wykorzystywany do tworzenia aplikacji na komputery stacjonarne?

Jakie informacje zawiera zestaw instrukcji (ISA) danego procesora?

Jakie narzędzie wspiera tworzenie aplikacji desktopowych?

Jaką kategorię reprezentuje typ danych "array"?

Który z protokołów w modelu TCP/IP odpowiada za pewne przesyłanie danych?

W aplikacji mobilnej, aby określić warianty grafiki w zależności od wielkości ekranu, należy (uwaga: odpowiedzi wariantowe dla dwóch systemów - sugerować się systemem omawianym na zajęciach)

Jakie jest podstawowe zadanie firewalla w systemie komputerowym?

Jakie działanie powinno się wykonać w pierwszym kroku, oceniając stan osoby poszkodowanej?

Które z wymienionych stanowi przykład struktury dziedziczenia?

Jakie środowisko jest natywne do tworzenia aplikacji desktopowych w języku C#?

Jakie jest źródło błędu w podanym kodzie przez programistę?

Które z wymienionych działań zwiększa bezpieczeństwo transakcji online?

Jaki framework umożliwia tworzenie interaktywnych interfejsów użytkownika w języku TypeScript?

Jakie z wymienionych czynności można zrealizować przy pomocy składnika statycznego danej klasy?

W jakiej sytuacji należy umieścić poszkodowanego w bezpiecznej pozycji bocznej?

Która z wymienionych reguł należy do netykiety?

Jakie narzędzie jest wykorzystywane do zgłaszania błędów w projektach IT?

Jaką rolę odgrywa pamięć operacyjna (RAM) w komputerowym systemie?

Jakie wartości jest w stanie przechować zmienna o typie logicznym?

Które z wymienionych stwierdzeń najtrafniej charakteryzuje WPF?

Które z wymienionych działań, które są częścią procesu kreowania prostej galerii zdjęć w formie aplikacji mobilnej, powinno być realizowane przez zespół?

Który z wymienionych terminów dotyczy klasy, która stanowi podstawę dla innych klas, lecz nie może być tworzona w instancji?

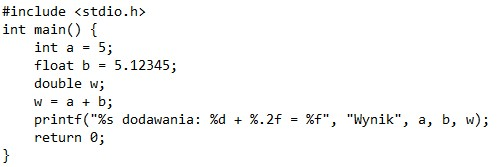

Po uruchomieniu podanego kodu w języku C++ na konsoli zobaczymy następujący tekst:

Jaką instrukcję należy wykorzystać do poprawnej deklaracji zmiennej typu string w C++?

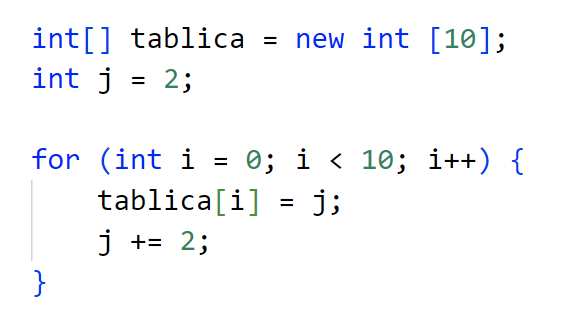

Zaproponowany fragment kodu w języku Java wypełnia tablicę elementami: