Pytanie 1

Jak wygląda kod uzupełnienia do dwóch dla liczby -5 w formacie binarnym przy użyciu 8 bitów?

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Jak wygląda kod uzupełnienia do dwóch dla liczby -5 w formacie binarnym przy użyciu 8 bitów?

Który z wymienionych etapów w procesie przetwarzania instrukcji przez procesor odbywa się jako pierwszy?

Którego nagłówka używamy w C++ do obsługi plików?

Wskaż właściwość charakterystyczną dla metody abstrakcyjnej?

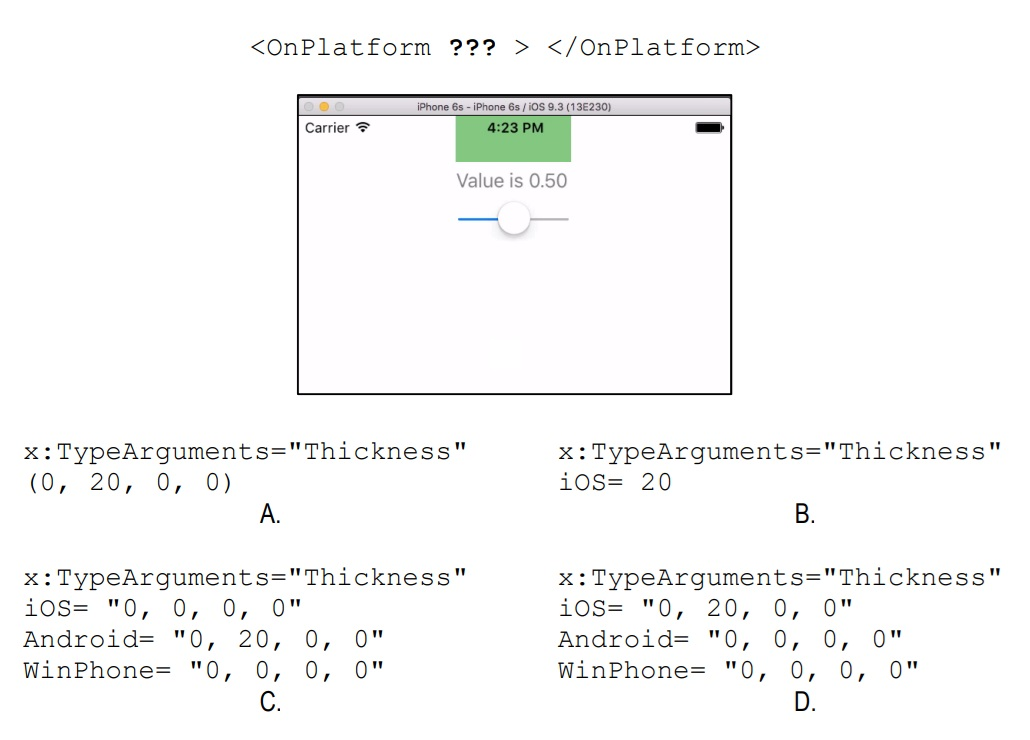

Na przedstawionym obrazie widać fragment emulacji systemu iOS z prostą aplikacją. Górna część ekranu nachodzi na pasek stanu baterii. Który z poniższych zapisów powinien zostać użyty w miejscu znaków zapytania, aby ustawić jedynie marginesy górne tylko dla systemu iOS?

Który z wymienionych algorytmów najczęściej wykorzystuje rekurencję?

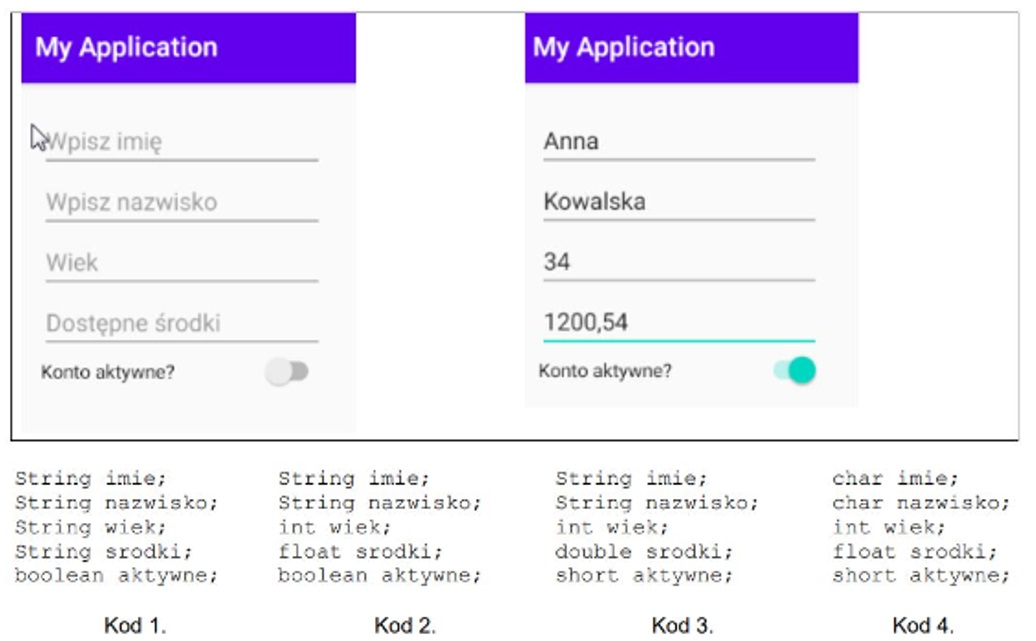

Na zaprezentowanych ilustracjach znajduje się okno aplikacji w wersji początkowej oraz po wprowadzeniu danych. Przyjmując, że pole "Dostępne środki" służy do wprowadzania wartości typu rzeczywistego, wskaż elementy struktury, które najlepiej odpowiadają tym danym?

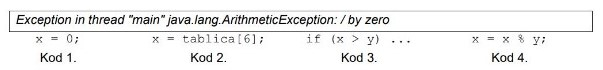

Jakiego kodu dotyczy treść wygenerowana w trakcie działania programu Java?

Jakie znaczenie ma przystosowanie interfejsu użytkownika do różnych platform?

Jakie jest podstawowe działanie w ochronie miejsca zdarzenia?

Co oznacza akronim IDE w kontekście programowania?

Który z wymienionych elementów interfejsu użytkownika jest charakterystyczny dla aplikacji działającej na komputerze?

Celem zastosowania wzorca Obserwator w tworzeniu aplikacji WEB jest:

Jakie jest najważniejsze właściwość algorytmów szyfrowania symetrycznego?

Który z wymienionych frameworków jest charakterystyczny dla aplikacji komputerowych pisanych w C#?

Jakie ma znaczenie operator "==" w języku C++?

Prezentowana metoda jest realizacją algorytmu

Cytat przedstawia charakterystykę metodyki RAD. Pełne znaczenie tego skrótu można przetłumaczyć na język polski jako:

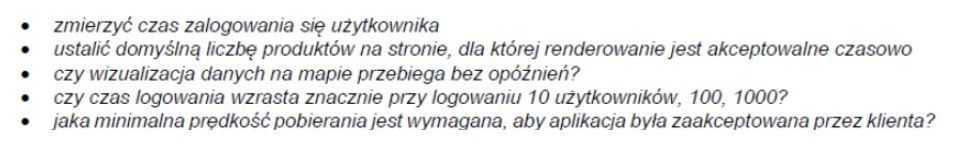

W zamieszczonej ramce znajdują się notatki testera dotyczące przeprowadzanych testów aplikacji. Jakiego typu testy planuje przeprowadzić tester?

W jakim przypadku należy umieścić poszkodowanego w pozycji bocznej bezpiecznej?

Wynik dodawania liczb binarnych 1101 i 1001 to

Programista może wykorzystać framework Angular do realizacji aplikacji

Jakie są różnice między typem łańcuchowym a typem znakowym?

Jedną z zasad standardu WCAG 2.0 jest

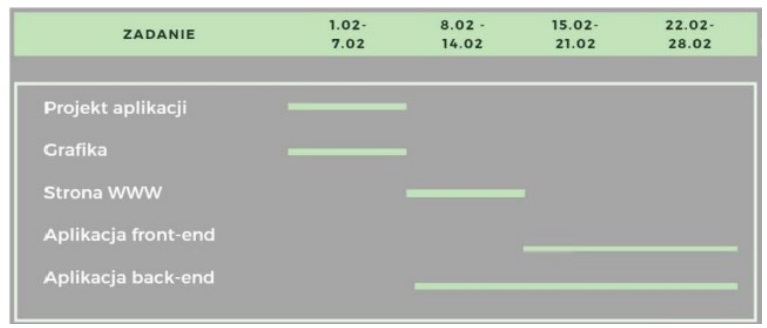

Diagram Gantta, który został zaprezentowany, odnosi się do projektu IT. Przyjmując, że każdy członek zespołu posiada odpowiednie kompetencje do realizacji każdego z zadań, a każde zadanie może być przypisane tylko jednej osobie, która poświęca na nie pełen dzień pracy, to minimalna liczba osób w zespole wynosi

Który z wymienionych typów danych należy do typu logicznego?

Jakie wartości jest w stanie przechować zmienna o typie logicznym?

Który z protokołów w modelu TCP/IP odpowiada za pewne przesyłanie danych?

W jaki sposób określa się wypadek związany z pracą?

Resuscytacja krążeniowo-oddechowa polega na realizowaniu

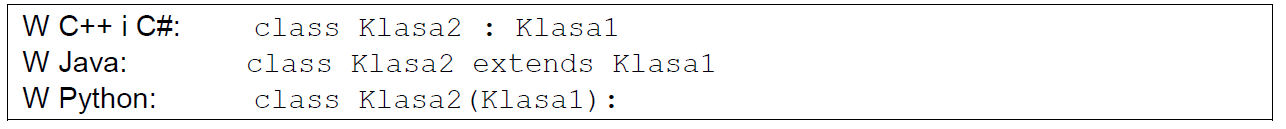

Sposób deklaracji Klasa2 wskazuje, że

Metodyka zwinna (ang. agile) opiera się na

Jak zrealizować definiowanie własnego wyjątku w języku C++?

Który z wymienionych poniżej przykładów stanowi system informacji przetwarzany przez system informatyczny?

Programista tworzy system zarządzania buforem drukowania dokumentów. Najnowsze zlecenie drukowania dodawane jest na koniec kolejki, a najstarsze z nich są przekazywane do drukarki. Jaką strukturę danych najłatwiej zastosować w tej sytuacji?

Jaką kategorię reprezentuje typ danych "array"?

Liczba A4 w zapisie heksadecymalnym ma odpowiadający jej zapis binarny

Dziedziczenie jest używane, gdy zachodzi potrzeba

Który z wymienionych poniżej typów danych stanowi przykład typu stałoprzecinkowego?

Który z faz cyklu życia projektu wiąże się z identyfikacją wymagań użytkownika?