Pytanie 1

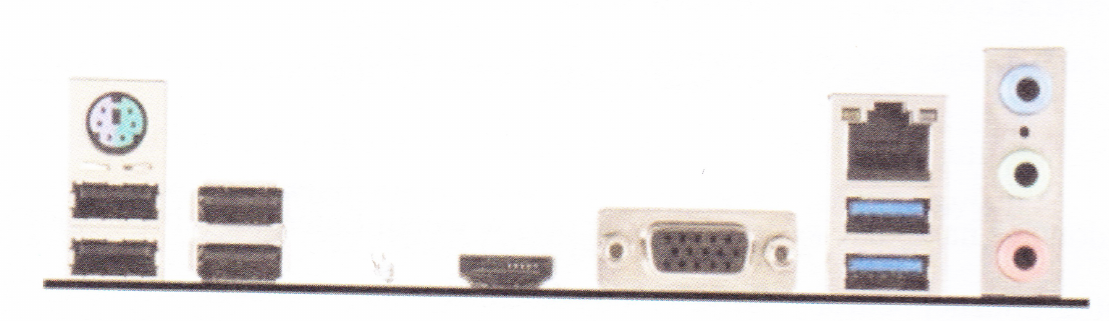

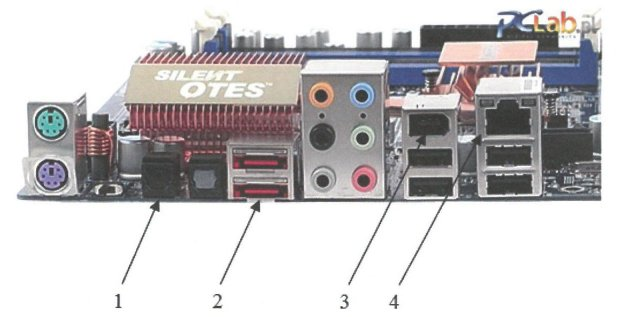

Zidentyfikuj interfejsy znajdujące się na panelu tylnym płyty głównej:

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Zidentyfikuj interfejsy znajdujące się na panelu tylnym płyty głównej:

Uzyskanie przechowywania kopii często odwiedzanych witryn oraz zwiększenia bezpieczeństwa przez odfiltrowanie konkretnych treści w sieci Internet można osiągnąć dzięki

Interfejs SATA 2 (3 Gb/s) gwarantuje prędkość transferu

W przypadku adresacji IPv6, zastosowanie podwójnego dwukropka służy do

W hurtowni materiałów budowlanych zachodzi potrzeba równoczesnego wydruku faktur w kilku kopiach. Jakiej drukarki należy użyć?

Sprzęt, który umożliwia konfigurację sieci VLAN, to

Przyczyną niekontrolowanego wypełnienia przestrzeni na dysku może być

Proces aktualizacji systemów operacyjnych ma na celu przede wszystkim

Który protokół umożliwia rozproszoną wymianę i ściąganie plików?

Główną czynnością serwisową w drukarce igłowej jest zmiana pojemnika

Komenda msconfig uruchamia w systemie Windows:

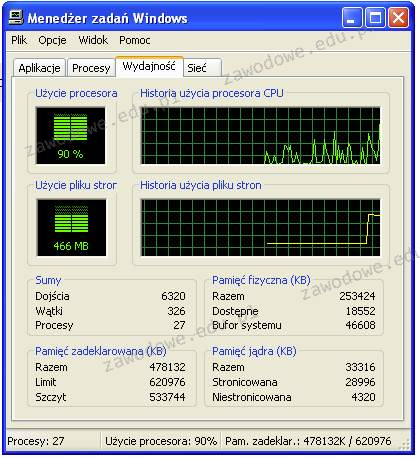

Aplikacją systemu Windows, która umożliwia analizę wpływu różnych procesów i usług na wydajność CPU oraz oceny stopnia obciążenia pamięci i dysku, jest

Jakie adresy mieszczą się w zakresie klasy C?

Jak nazywa się metoda dostępu do medium transmisyjnego z detekcją kolizji w sieciach LAN?

Jakiemu zapisowi w systemie heksadecymalnym odpowiada binarny zapis adresu komórki pamięci 0111 1100 1111 0110?

Włączenie systemu Windows w trybie debugowania umożliwia

Zastosowanie symulacji stanów logicznych w obwodach cyfrowych pozwala na

Na ilustracji pokazano interfejs w komputerze dedykowany do podłączenia

Instalacja systemów Linux oraz Windows 7 przebiegła bez problemów. Oba systemy zainstalowały się prawidłowo z domyślnymi konfiguracjami. Na tym samym komputerze, o tej samej konfiguracji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

Wykonanie polecenia attrib +h +s +r przykład.txt w terminalu systemu Windows spowoduje

W instalacjach kablowych z wykorzystaniem skrętki UTP kat. 6, jakie gniazda sieciowe powinny być stosowane?

Zapisany symbol dotyczy urządzeń

Na stabilność obrazu w monitorach CRT istotny wpływ ma

Najskuteczniejszym sposobem na dodanie skrótu do konkretnego programu na pulpitach wszystkich użytkowników w domenie jest

Jakim materiałem eksploatacyjnym jest ploter solwentowy?

Który z poniższych mechanizmów zapewni najwyższy stopień ochrony sieci bezprzewodowych w standardzie 802.11n?

Przyglądając się przedstawionemu obrazkowi, można dostrzec, że deklarowany limit pamięci wynosi 620976 KB. Zauważamy również, że zainstalowana pamięć fizyczna w badanym systemie jest mniejsza niż pamięć zadeklarowana. Który typ pamięci wpływa na podniesienie limitu pamięci zadeklarowanej powyżej rozmiaru zainstalowanej pamięci fizycznej?

W przypadku dłuższego nieużytkowania drukarki atramentowej, pojemniki z tuszem powinny

Dokumentacja końcowa zaprojektowanej sieci LAN powinna zawierać między innymi

Jakie protokoły są właściwe dla warstwy internetowej w modelu TCP/IP?

Który z portów na pokazanej płycie głównej pozwala na podłączenie zewnętrznego dysku za pośrednictwem interfejsu e-SATA?

Ile bajtów odpowiada jednemu terabajtowi?

Jak nazywa się pamięć podręczna?

Jaką wartość dziesiętną ma liczba 11110101(U2)?

Kable światłowodowe nie są szeroko używane w lokalnych sieciach komputerowych z powodu

Wartość liczby dziesiętnej 128(d) w systemie heksadecymalnym wyniesie

Jaki jest standardowy port dla serwera HTTP?

W jakiej warstwie modelu ISO/OSI wykorzystywane są adresy logiczne?

Reprezentacja koloru RGB(255, 170, 129) odpowiada formatowi

Podczas skanowania reprodukcji obrazu z magazynu, na skanie pojawiły się regularne wzory, zwane morą. Jaką funkcję skanera należy zastosować, aby pozbyć się mory?