Pytanie 1

Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

Lokalny komputer posiada adres 192.168.0.5. Po otwarciu strony internetowej z tego urządzenia, która rozpoznaje adresy w sieci, wyświetla się informacja, że jego adres to 195.182.130.24. Co to oznacza?

Która z opcji konfiguracji ustawień konta użytkownika o ograniczonych uprawnieniach w systemie Windows jest dostępna dzięki narzędziu secpol?

Pamięć, która nie traci danych, może być elektrycznie kasowana i programowana, znana jest pod skrótem

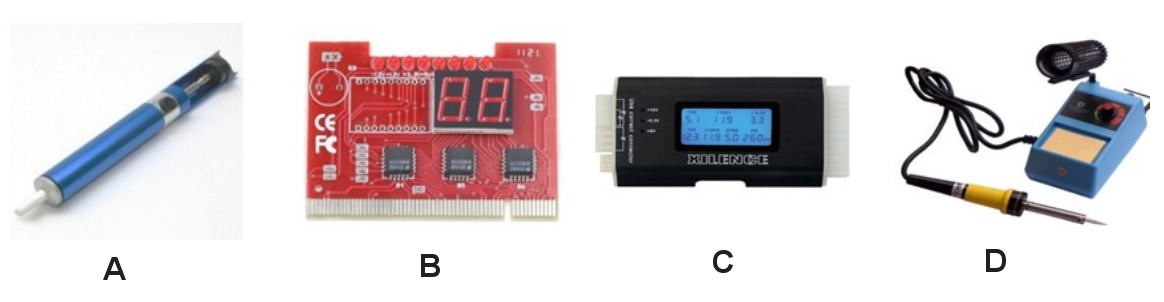

Jakie narzędzie powinno być użyte do uzyskania rezultatów testu POST dla komponentów płyty głównej?

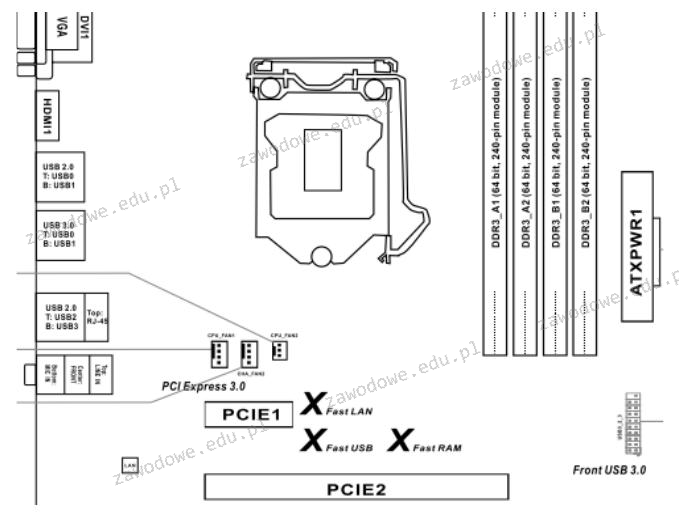

Na wskazanej płycie głównej możliwe jest zainstalowanie procesora w obudowie typu

Każdy następny router IP na ścieżce pakietu

Program CHKDSK jest wykorzystywany do

Protokół trasowania wewnętrznego, który wykorzystuje metrykę wektora odległości, to

Do wymiany uszkodzonych kondensatorów w karcie graficznej potrzebne jest

W systemie adresacji IPv6 adres ff00::/8 definiuje

Funkcja znana jako: "Pulpit zdalny" standardowo operuje na porcie

Zasady dotyczące filtracji ruchu w firewallu są ustalane w postaci

Dodatkowe właściwości wyniku operacji przeprowadzanej przez jednostkę arytmetyczno-logiczna ALU zawiera

Jakie urządzenie powinno być wykorzystane do pomiaru mapy połączeń w okablowaniu strukturalnym sieci lokalnej?

Ile sieci obejmują komputery z adresami IP i maskami sieci podanymi w tabeli?

| Adres IPv4 | Maska |

|---|---|

| 10.120.16.10 | 255.255.0.0 |

| 10.120.18.16 | 255.255.0.0 |

| 10.110.16.18 | 255.255.255.0 |

| 10.110.16.14 | 255.255.255.0 |

| 10.130.16.12 | 255.255.255.0 |

Jakie narzędzie w systemie Windows służy do przeglądania informacji dotyczących problemów z systemem?

Który z wymienionych komponentów jest częścią mechanizmu drukarki igłowej?

Zarządzanie konfiguracją karty sieciowej w systemie Windows 7 realizuje polecenie

Który z poniższych adresów IPv4 wraz z prefiksem reprezentuje adres sieci?

Jakie miejsce nie jest zalecane do przechowywania kopii zapasowej danych z dysku twardego komputera?

Zgodnie z normą EIA/TIA T568B, żyły pary odbiorczej w skrętce są pokryte izolatorem w kolorze

Który z poniższych zapisów stanowi właściwy adres w wersji IPv6?

Poprzez użycie opisanego urządzenia możliwe jest wykonanie diagnostyki działania

Oblicz koszt realizacji okablowania strukturalnego od 5 punktów abonenckich do panelu krosowego, wliczając wykonanie kabli łączących dla stacji roboczych. Użyto przy tym 50 m skrętki UTP. Każdy punkt abonencki posiada 2 gniazda typu RJ45.

| Materiał | Jednostka | Cena |

|---|---|---|

| Gniazdo podtynkowe 45x45, bez ramki, UTP 2xRJ45 kat.5e | szt. | 17 zł |

| UTP kabel kat.5e PVC 4PR 305m | karton | 305 zł |

| RJ wtyk UTP kat.5e beznarzędziowy | szt. | 6 zł |

Złącze widoczne na obrazku pozwala na podłączenie

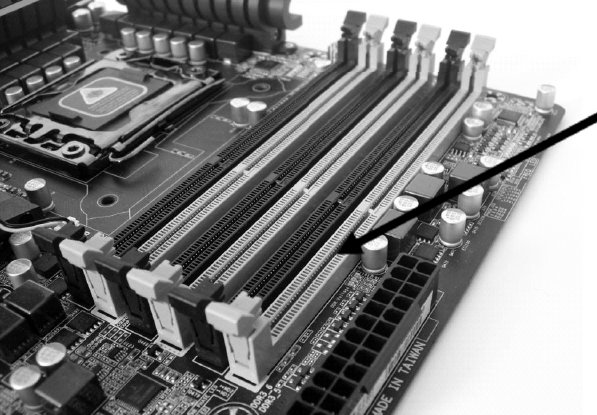

Jaki typ pamięci powinien być umieszczony na płycie głównej komputera w miejscu, które wskazuje strzałka?

W kontekście adresacji IPv6, użycie podwójnego dwukropka służy do

Jaki jest adres rozgłoszeniowy w sieci, w której działa host z adresem IP 195.120.252.32 i maską podsieci 255.255.255.192?

Zidentyfikuj najprawdopodobniejszą przyczynę pojawienia się komunikatu "CMOS checksum error press F1 to continue press DEL to setup" podczas uruchamiania systemu komputerowego?

Pierwszym krokiem, który należy podjąć, aby chronić ruter przed nieautoryzowanym dostępem do jego panelu administracyjnego, jest

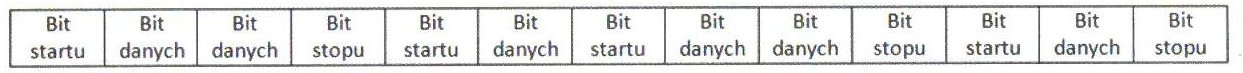

Jakiego typu transmisję danych przesyłanych za pomocą interfejsu komputera osobistego pokazano na ilustracji?

Który z początkowych znaków w nazwie pliku w systemie Windows wskazuje na plik tymczasowy?

Jaki akronim oznacza wydajność sieci oraz usługi, które mają na celu między innymi priorytetyzację przesyłanych pakietów?

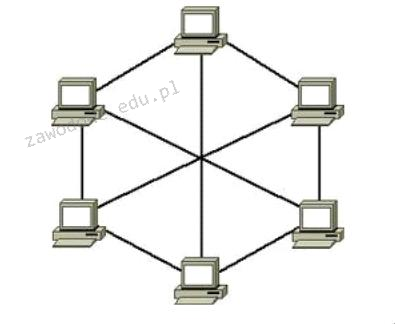

Na diagramie zaprezentowano strukturę

Jaką zmianę sygnału realizuje konwerter RAMDAC?

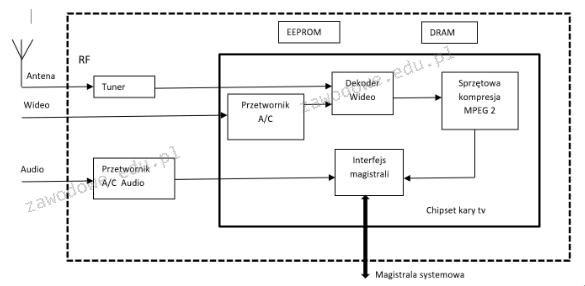

Na ilustracji przedstawiono diagram blokowy karty

Jaki protokół służy komputerom do informowania rutera o przynależności do konkretnej grupy multicastowej?

Kabel sieciowy z końcówkami RJ45 był testowany za pomocą diodowego urządzenia do sprawdzania okablowania. Na tym urządzeniu diody LED włączały się po kolei, z wyjątkiem diod oznaczonych numerami 2 i 3, które świeciły jednocześnie na jednostce głównej testera, natomiast nie świeciły na jednostce zdalnej. Jaka była tego przyczyna?

Jaką przepustowość określa standard Ethernet IEEE 802.3z?