Pytanie 1

W jakiej topologii fizycznej sieci każde urządzenie ma dokładnie dwa połączenia, jedno z najbliższymi sąsiadami, a dane są przesyłane z jednego komputera do kolejnego w formie pętli?

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

W jakiej topologii fizycznej sieci każde urządzenie ma dokładnie dwa połączenia, jedno z najbliższymi sąsiadami, a dane są przesyłane z jednego komputera do kolejnego w formie pętli?

Użytkownik systemu Linux, który pragnie usunąć konto innej osoby wraz z jej katalogiem domowym, powinien użyć polecenia

Drukarka, która zapewnia zdjęcia o wysokiej jakości to drukarka

Jak nazywa się atak na sieć komputerową, który polega na przechwytywaniu przesyłanych w niej pakietów?

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Wskaź na błędny układ dysku z użyciem tablicy partycji MBR?

Złącze SC powinno być zainstalowane na kablu

Według normy JEDEC, napięcie zasilające dla modułów pamięci RAM DDR3L wynosi

Wykonanie polecenia attrib +h +s +r przykład.txt w konsoli systemu Windows spowoduje

Hosty A i B nie mają możliwości komunikacji z hostem C. Natomiast komunikacja między hostami A i B przebiega poprawnie. Jakie może być źródło problemu w komunikacji pomiędzy hostami A i C oraz B i C?

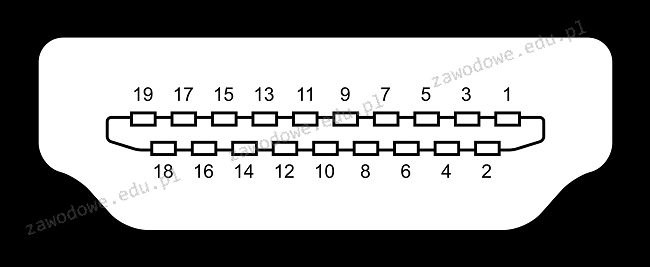

Zilustrowany na obrazku interfejs to

Który z poniższych programów służy do tworzenia kopii zapasowych systemu w systemie Windows?

Elementem, który jest odpowiedzialny za utrwalanie tonera na kartce podczas drukowania z drukarki laserowej, jest

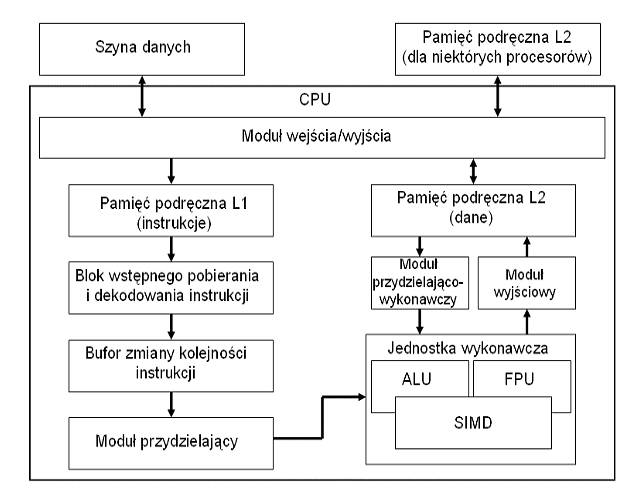

Na diagramie blokowym procesora blok funkcjonalny oznaczony jako SIMD to

W dokumentacji płyty głównej zapisano „Wsparcie dla S/PDIF Out”. Co to oznacza w kontekście tego modelu płyty głównej?

Jaką maksymalną liczbę adresów można przypisać urządzeniom w sieci 10.0.0.0/22?

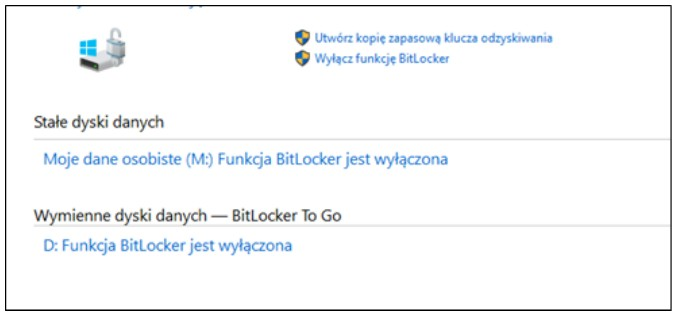

Narzędzie wbudowane w systemy Windows w edycji Enterprise lub Ultimate ma na celu

Funkcja znana jako: "Pulpit zdalny" standardowo operuje na porcie

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue press DEL to setup. Naciśnięcie klawisza DEL spowoduje

IMAP jest protokołem do

Jakie kanały są najodpowiedniejsze dla trzech sieci WLAN 2,4 GHz, aby zminimalizować ich wzajemne interferencje?

Zjawisko przekazywania tokena (ang. token) występuje w sieci o fizycznej strukturze

Technologia opisana w systemach należących do rodziny Windows to

| Jest to technologia obsługująca automatyczną konfigurację komputera PC i wszystkich zainstalowanych w nim urządzeń. Umożliwia ona rozpoczęcie korzystania z nowego urządzenia (na przykład karty dźwiękowej lub modemu) natychmiast po jego zainstalowaniu bez konieczności przeprowadzania ręcznej jego konfiguracji. Technologia ta jest implementowana w warstwach sprzętowej i systemu operacyjnego, a także przy użyciu sterowników urządzeń i BIOS-u. |

Wskaź zestaw wykorzystywany do diagnozowania logicznych systemów elektronicznych na płycie głównej komputera, który nie reaguje na próbę uruchomienia zasilania?

W systemie Windows Server narzędzie, które pozwala na zarządzanie zasadami grupowymi, to

Która z poniższych informacji odnosi się do profilu tymczasowego użytkownika?

Urządzenie z funkcją Plug and Play, które zostało ponownie podłączone do komputera, jest identyfikowane na podstawie

W biurze rachunkowym znajduje się sześć komputerów w jednym pomieszczeniu, połączonych kablem UTP Cat 5e z koncentratorem. Pracownicy korzystający z tych komputerów muszą mieć możliwość drukowania bardzo dużej ilości dokumentów monochromatycznych (powyżej 5 tys. stron miesięcznie). Aby zminimalizować koszty zakupu i eksploatacji sprzętu, najlepszym wyborem będzie:

Wtyczka (modularne złącze męskie) przedstawiona na rysunku stanowi zakończenie przewodu

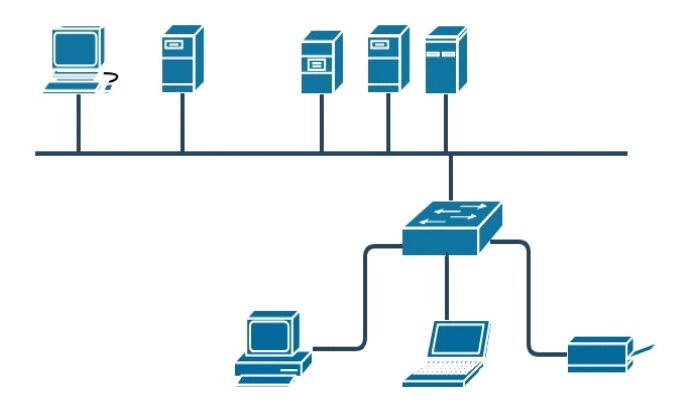

Ilustracja pokazuje schemat fizycznej topologii będącej kombinacją topologii

Złośliwe oprogramowanie, które rejestruje klawisze naciskane przez użytkownika w systemie operacyjnym, to

Jakie urządzenie NIE powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

Który rodzaj złącza nie występuje w instalacjach światłowodowych?

W celu ochrony lokalnej sieci komputerowej przed atakami typu Smurf pochodzącymi z Internetu, należy zainstalować oraz właściwie skonfigurować

Która z możliwości konfiguracji ustawień dla użytkownika z ograniczonymi uprawnieniami w systemie Windows jest oferowana przez przystawkę secpol?

Aby podłączyć drukarkę z portem równoległym do komputera, który dysponuje jedynie złączami USB, konieczne jest zainstalowanie adaptera

Aby naprawić zasilacz laptopa poprzez wymianę kondensatorów, jakie narzędzie powinno się wykorzystać?

Jakie kolory wchodzą w skład trybu CMYK?

Klawiatura QWERTY, która pozwala na wprowadzanie znaków typowych dla języka polskiego, nazywana jest także klawiaturą

W systemach operacyjnych z rodziny Windows odpowiednikiem programu fsck z systemu Linux jest aplikacja