Pytanie 1

Polecenie Gpresult

Wynik: 12/40 punktów (30,0%)

Wymagane minimum: 20 punktów (50%)

Polecenie Gpresult

Do czego służy nóż uderzeniowy?

Karta rozszerzeń przedstawiona na ilustracji może być zainstalowana w komputerze, jeśli na płycie głównej znajduje się przynajmniej jeden dostępny slot

Aby zapewnić łączność urządzenia mobilnego z komputerem za pośrednictwem interfejsu Bluetooth, konieczne jest

Element płyty głównej, który jest odpowiedzialny za wymianę danych między procesorem a innymi komponentami płyty, to

Grupa, w której członkom można nadawać uprawnienia jedynie w obrębie tej samej domeny, co domena nadrzędna lokalnej grupy domeny, nosi nazwę grupa

Podczas testowania kabla sieciowego zakończonego wtykami RJ45 przy użyciu diodowego testera okablowania, diody LED zapalały się w odpowiedniej kolejności, z wyjątkiem diod oznaczonych numerami 2 i 3, które świeciły równocześnie na jednostce głównej testera, natomiast na jednostce zdalnej nie świeciły wcale. Jaka mogła być tego przyczyna?

Jakim protokołem jest realizowana kontrola poprawności transmisji danych w sieciach Ethernet?

Jakiego rodzaju złącze powinna mieć płyta główna, aby umożliwić zainstalowanie karty graficznej przedstawionej na rysunku?

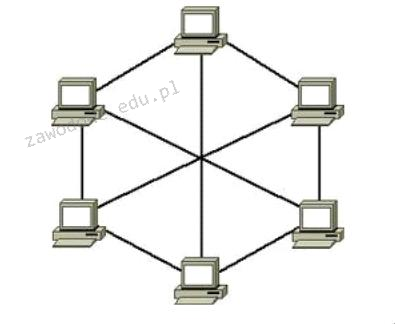

Na diagramie zaprezentowano strukturę

Wskaż symbol, który znajduje się na urządzeniach elektrycznych przeznaczonych do handlu w Unii Europejskiej?

Symbol przedstawiony na ilustracji oznacza produkt

Do kategorii oprogramowania określanego jako malware (z ang. malicious software) nie zalicza się oprogramowanie typu:

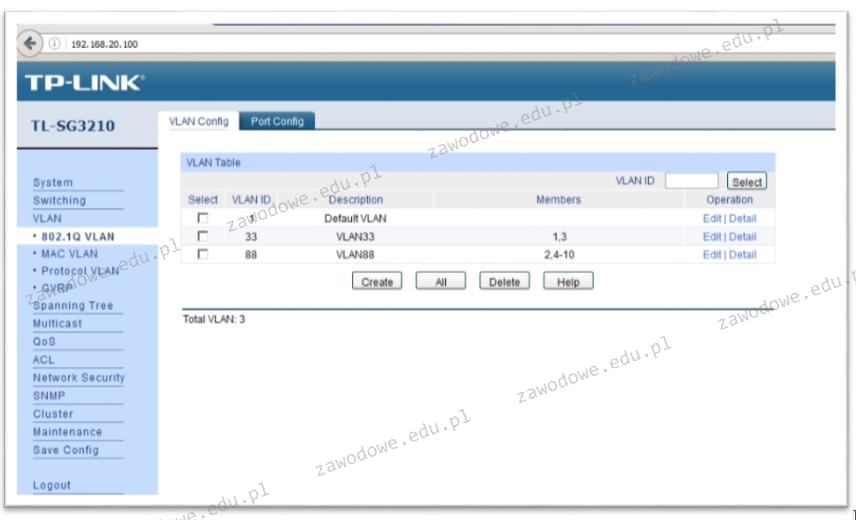

Na schemacie przedstawiono układ urządzenia. Do jakich portów należy podłączyć serwer o adresie IP 192.168.20.254/24 oraz stację roboczą o adresie IP 192.168.20.10/24, aby umożliwić ich komunikację w sieci?

Zidentyfikuj urządzenie przedstawione na ilustracji

Jaki rodzaj kabla powinien być użyty do podłączenia komputera w miejscu, gdzie występują zakłócenia elektromagnetyczne?

Jakie adresy mieszczą się w zakresie klasy C?

Na ilustracji zaprezentowano końcówkę kabla

Protokół User Datagram Protocol (UDP) należy do

ile bajtów odpowiada jednemu terabajtowi?

Zestaw dodatkowy, który zawiera strzykawkę z cieczą, igłę oraz rękawice ochronne, jest przeznaczony do napełniania pojemników z medium drukującym w drukarkach

Program do diagnostyki komputera pokazał komunikat NIC ERROR. Co oznacza ten komunikat w kontekście uszkodzenia karty?

W przypadku planowania wykorzystania przestrzeni dyskowej komputera do przechowywania oraz udostępniania danych, takich jak pliki oraz aplikacje dostępne w internecie, a także ich zarządzania, komputer powinien być skonfigurowany jako

Jakie polecenie należy użyć w wierszu poleceń systemu Windows, aby utworzyć nowy katalog?

W celu zainstalowania serwera proxy w systemie Linux, należy wykorzystać oprogramowanie

Jakie oprogramowanie nie jest przeznaczone do diagnozowania komponentów komputera?

Administrator sieci komputerowej z adresem 192.168.1.0/24 podzielił ją na 8 równych podsieci. Ile adresów hostów będzie dostępnych w każdej z nich?

Dostosowanie ustawień parametrów TCP/IP urządzenia na podstawie adresu MAC karty sieciowej jest funkcją protokołu

Jakie jest najbardziej typowe dla topologii gwiazdy?

Napięcie dostarczane przez płytę główną dla pamięci typu SDRAM DDR3 może wynosić

Zasadniczym sposobem zabezpieczenia danych przechowywanych na serwerze jest

Jak nazywa się identyfikator, który musi być jednakowy, aby urządzenia sieciowe mogły współpracować w danej sieci bezprzewodowej?

Pamięć podręczna Intel Smart Cache, która znajduje się w procesorach wielordzeniowych, takich jak Intel Core Duo, to pamięć

W klasycznym adresowaniu, adres IP 74.100.7.8 przyporządkowany jest do

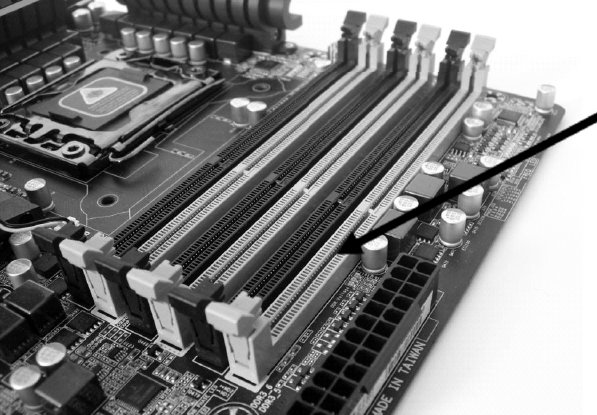

Jaki typ pamięci powinien być umieszczony na płycie głównej komputera w miejscu, które wskazuje strzałka?

Jakie zakresy częstotliwości określa klasa EA?

Na który port rutera należy podłączyć kabel od zewnętrznej sieci, aby uzyskać dostęp pośredni do Internetu?

Która z kopii w trakcie archiwizacji plików pozostawia ślad archiwizacji?

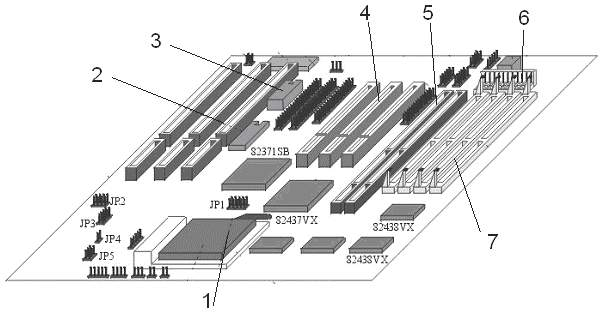

Na schemacie płyty głównej port PCI oznaczony jest numerem

Który symbol reprezentuje przełącznik?