Pytanie 1

Kolor Pale Green w modelu RGB przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Kolor Pale Green w modelu RGB przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

Zasada programowania obiektowego, która polega na ukrywaniu elementów klasy tak, aby były one dostępne wyłącznie dla metod tej klasy lub funkcji zaprzyjaźnionych, to

Który z komponentów interfejsu użytkownika umożliwia użytkownikowi wprowadzanie danych tekstowych?

Który z wymienionych elementów stanowi przykład złożonego typu danych?

Technika konstruowania algorytmu polegająca na rozbiciu na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich części będą wystarczająco proste do bezpośredniego rozwiązania, nosi nazwę:

Który z wymienionych algorytmów sortujących posiada średnią złożoność obliczeniową równą O(n log n)?

Jakie jest zadanie interpretera?

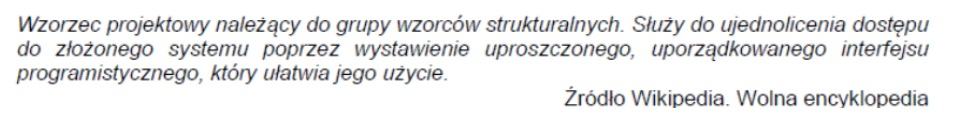

Jak nazywa się wzorzec projektowy, do którego odnosi się ta definicja?

Która zasada zwiększa bezpieczeństwo w sieci?

Jakie działanie powinno się wykonać w pierwszym kroku, oceniając stan osoby poszkodowanej?

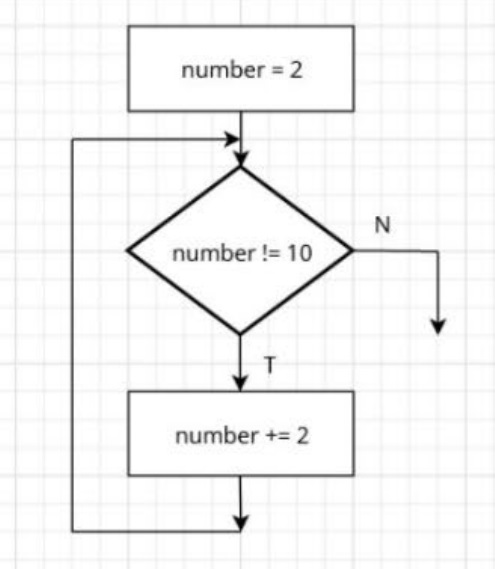

Algorytm zaprezentowany w zadaniu można zrealizować w języku Java wykorzystując instrukcję

Jakie z wymienionych narzędzi pozwala na jednoczesne korzystanie z systemów BIN, DEC i HEX?

Ile gigabajtów (GB) mieści się w 1 terabajcie (TB)?

Jakiego typu testy są stosowane do sprawdzania funkcjonalności prototypu interfejsu?

Zapisany fragment w C# wskazuje na definicję klasy Car, która

Dziedziczenie jest używane, gdy zachodzi potrzeba

Jakie są typowe frameworki/biblioteki używane w aplikacjach webowych?

Błędy w interpretacji kodu stworzonego za pomocą React.js lub Angular można wykryć dzięki

W językach C++ bądź C# termin virtual można wykorzystywać w kontekście

Która metoda wyszukiwania potrzebuje posortowanej listy do prawidłowego działania?

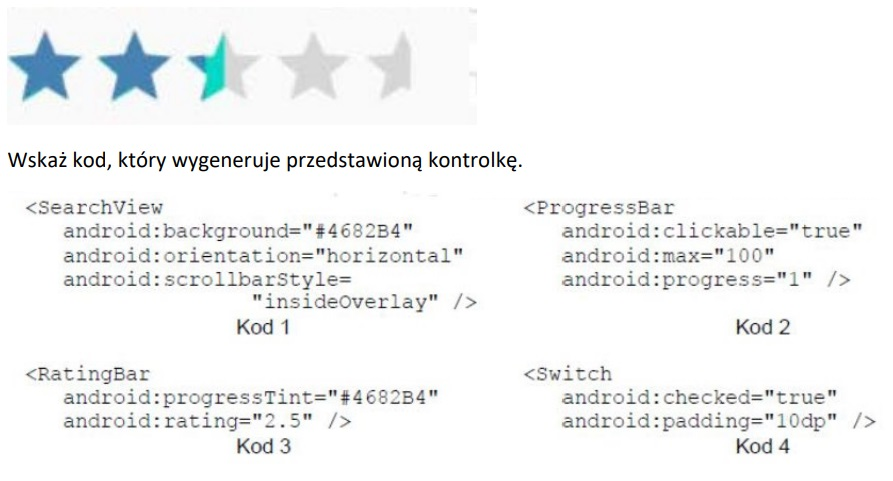

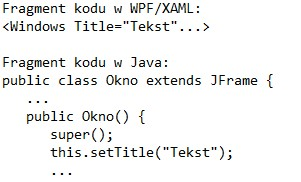

Wskaż fragment kodu, który wykreuje przedstawioną kontrolkę?

Jak określa się proces, w trakcie którego klasa przejmuje właściwości innej klasy w programowaniu obiektowym?

Czym jest ochrona własności intelektualnej?

Jaką rolę odgrywa pamięć operacyjna (RAM) w komputerowym systemie?

Jakie są cechy testów interfejsu?

Który z poniższych elementów UI umożliwia graficzną nawigację pomiędzy różnymi sekcjami aplikacji?

Który z poniższych problemów jest najczęściej rozwiązywany z zastosowaniem algorytmu rekurencyjnego?

Zaznaczone elementy w przedstawionych obramowaniach mają na celu

Która z funkcji powinna zostać zrealizowana w warstwie back-end aplikacji webowej?

Który z wymienionych sposobów może przyczynić się do optymalizacji kodu źródłowego?

Wskaź rodzaj testowania, które realizuje się w trakcie tworzenia kodu źródłowego?

Zestaw operatorów, który został przedstawiony, należy do kategorii operatorów

Które z poniżej wymienionych afirmacji najtrafniej charakteryzuje proces interpretacji kodu?

Która z operacji logicznych zwróci wartość "true", gdy obie zmienne są sobie równe?

Jednym z elementów, które mają zostać zaimplementowane w aplikacji, jest możliwość cofnięcia ostatnich działań do 20 operacji wstecz (undo). Struktura danych, która jest odpowiednia do tego celu i pozwala na dostęp tylko do ostatnio dodanego elementu, to:

W systemie RGB kolor Pale Green przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

W jakiej topologii sieciowe wszystkie urządzenia są bezpośrednio powiązane z każdym innym?

Jaką rolę odgrywa program Jira?

Który z wymienionych dokumentów jest najczęściej stosowany w zarządzaniu pracą zespołu Scrum?

Jakie elementy powinny być uwzględnione w dokumentacji testowej aplikacji?