Pytanie 1

Czym jest patchcord?

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Czym jest patchcord?

Jakie polecenie umożliwia uzyskanie danych dotyczących bieżących połączeń TCP oraz informacji o portach źródłowych i docelowych?

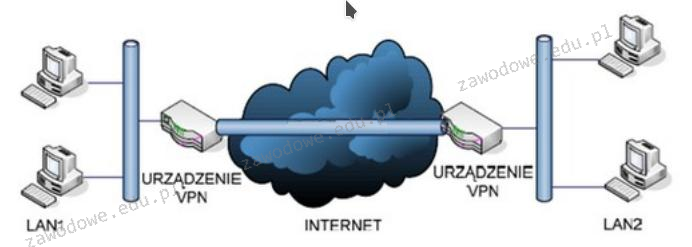

Schemat ilustruje zasadę funkcjonowania sieci VPN o nazwie

Jak określa się niechciane oprogramowanie komputerowe, które zwykle instaluje się bez wiedzy użytkownika?

Komputer posiada mysz bezprzewodową, ale kursor nie porusza się gładko, tylko "skacze" na ekranie. Możliwą przyczyną problemu z urządzeniem może być

Atak DDoS (ang. Disributed Denial of Service) na serwer doprowadzi do

Podstawowym zadaniem mechanizmu Plug and Play jest

Cena wydrukowania jednej strony tekstu to 95 gr, a koszt przygotowania jednej płyty CD wynosi 1,54 zł. Jakie wydatki poniesie firma, tworząca płytę z prezentacjami oraz 120-stronicowy poradnik?

Jaki akronim oznacza program do tworzenia graficznych wykresów ruchu, który odbywa się na interfejsach urządzeń sieciowych?

Rodzina adapterów stworzonych w technologii Powerline, pozwalająca na wykorzystanie przewodów elektrycznych w obrębie jednego domu lub mieszkania do przesyłania sygnałów sieciowych, nosi nazwę:

Jakiego protokołu używa warstwa aplikacji w modelu TCP/IP?

Urządzenie komputerowe, które powinno być koniecznie podłączone do zasilania za pomocą UPS, to

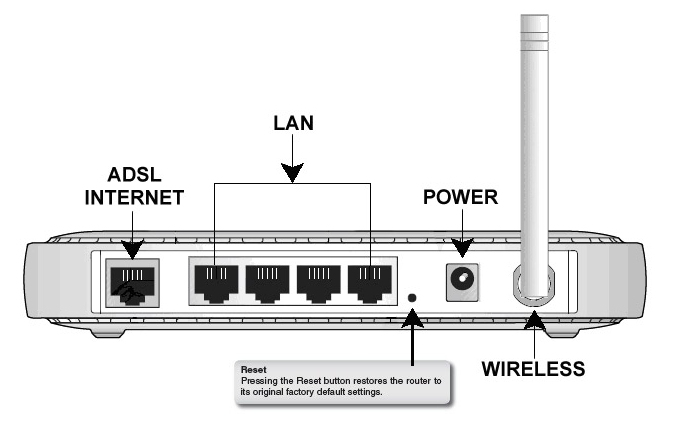

Przycisk znajdujący się na obudowie rutera, którego charakterystyka została podana w ramce, służy do

Wskaź zestaw wykorzystywany do diagnozowania logicznych systemów elektronicznych na płycie głównej komputera, który nie reaguje na próbę uruchomienia zasilania?

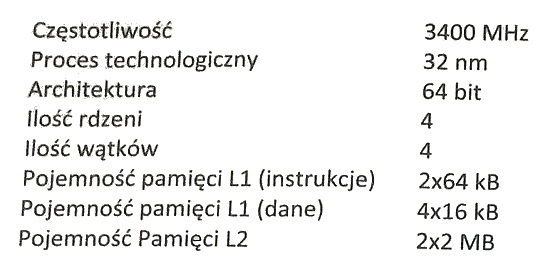

Który z wymienionych parametrów procesora AMD APU A10 5700 3400 nie ma bezpośredniego wpływu na jego wydajność?

Do stworzenia projektu sieci komputerowej dla obiektu szkolnego najlepiej użyć edytora grafiki wektorowej, którym jest oprogramowanie

Jak nazywa się standard podstawki procesora bez nóżek?

Narzędzie służące do przechwytywania oraz ewentualnej analizy ruchu w sieci to

Jakie oznaczenie odnosi się do normy dotyczącej okablowania strukturalnego?

W jednostce ALU do akumulatora została zapisana liczba dziesiętna 240. Jak wygląda jej reprezentacja w systemie binarnym?

Korzystając z podanego urządzenia, możliwe jest przeprowadzenie analizy działania

W systemie Linux można uzyskać listę wszystkich założonych kont użytkowników, wykorzystując polecenie

Jakie jest odpowiednik maski 255.255.252.0 w postaci prefiksu?

Aby zapewnić maksymalną ochronę danych przy użyciu dokładnie 3 dysków, powinny one być przechowywane w macierzy RAID

Jak zapisuje się liczbę siedem w systemie ósemkowym?

Jakie funkcje pełni protokół ARP (Address Resolution Protocol)?

Do przeprowadzenia aktualizacji systemu Windows służy polecenie

Jak skonfigurować dziennik w systemie Windows Server, aby rejestrować zarówno udane, jak i nieudane próby logowania użytkowników oraz działania na zasobach dyskowych?

Jakie oprogramowanie zabezpieczające przed nieautoryzowanym dostępem do sieci powinno być zainstalowane na serwerze, który udostępnia dostęp do internetu?

Określ adres sieci, do której przypisany jest host o adresie 172.16.0.123/27?

Najwyższą prędkość przesyłania danych w sieci bezprzewodowej można osiągnąć używając urządzeń o standardzie

Protokołem umożliwiającym bezpołączeniowe przesyłanie datagramów jest

Jaki będzie rezultat odejmowania dwóch liczb zapisanych w systemie heksadecymalnym 60Ah - 3BFh?

Impulsator pozwala na diagnozowanie uszkodzonych układów logicznych komputera między innymi poprzez

Atak DDoS (z ang. Distributed Denial of Service) na serwer może spowodować

Zastosowanie symulacji stanów logicznych w obwodach cyfrowych pozwala na

Jaki protokół warstwy aplikacji jest wykorzystywany do zarządzania urządzeniami sieciowymi poprzez sieć?

Który standard w sieciach LAN określa dostęp do medium poprzez wykorzystanie tokenu?

Zarządzaniem czasem procesora dla różnych zadań zajmuje się

Jakiej klasy adresów IPv4 dotyczą adresy, które mają dwa najbardziej znaczące bity ustawione na 10?