Pytanie 1

Jaką pojemność ma dwuwarstwowa płyta Blu-ray?

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Jaką pojemność ma dwuwarstwowa płyta Blu-ray?

Wynikiem dodawania dwóch liczb binarnych 1101011 oraz 1001001 jest liczba w systemie dziesiętnym

Co oznacza skrót "DNS" w kontekście sieci komputerowych?

Usługa odpowiedzialna za konwersję nazw domen na adresy sieciowe to

Jakie polecenie w systemie Linux pozwala na dodanie istniejącego użytkownika nowak do grupy technikum?

Jakiego portu używa protokół FTP (File transfer Protocol)?

Termin "10 W" w dokumentacji technicznej dotyczącej głośnika komputerowego wskazuje na jego

Zasilacz UPS o mocy nominalnej 480 W nie powinien być używany do zasilania

W trakcie normalnego funkcjonowania systemu operacyjnego w laptopie zjawia się informacja o potrzebie sformatowania wewnętrznego dysku twardego. Co to oznacza?

Aby możliwe było skierowanie wydruku na twardy dysk, konieczne jest w ustawieniach drukarki wybranie opcji drukowania do portu

Jakie znaczenie mają zwory na dyskach z interfejsem IDE?

Jaką prędkość przesyłu danych określa standard sieci Ethernet IEEE 802.3z?

Internet Relay Chat (IRC) to protokół wykorzystywany do

Jak wygląda konwencja zapisu ścieżki do udziału w sieci, zgodna z UNC (Universal Naming Convention)?

Jaki adres IP należy do urządzenia funkcjonującego w sieci 10.0.0.0/17?

Złośliwe oprogramowanie, które rejestruje klawisze naciskane przez użytkownika w systemie operacyjnym, to

Jakim poleceniem w systemie Linux można ustalić trasę pakietu do celu?

Symbol graficzny przedstawiony na ilustracji oznacza złącze

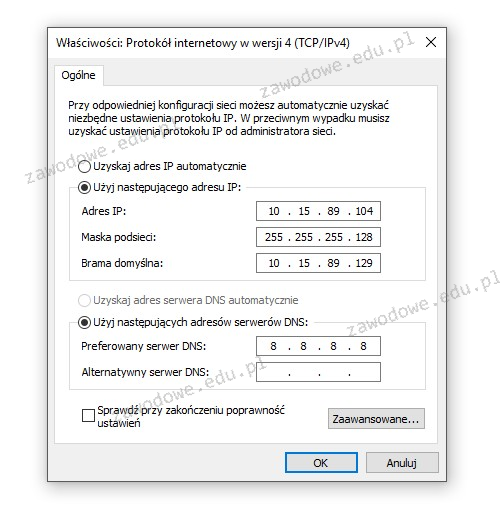

Na rysunku przedstawiono ustawienia karty sieciowej urządzenia z adresem IP 10.15.89.104/25. Co z tego wynika?

Martwy piksel, będący defektem monitorów LCD, to punkt, który trwa niezmiennie w kolorze

Jaką wartość w systemie dziesiętnym ma suma liczb szesnastkowych: 4C + C4?

Zaproponowany fragment ustawień zapory sieciowej umożliwia przesył danych przy użyciu protokołów ```iptables -A INPUT --protocol tcp --dport 443 -j ACCEPT iptables -A INPUT --protocol tcp --dport 143 -j ACCEPT iptables -A OUTPUT --protocol tcp --dport 443 -j ACCEPT iptables -A OUTPUT --protocol tcp --dport 143 -j ACCEPT```

W systemie Linux komenda chown pozwala na

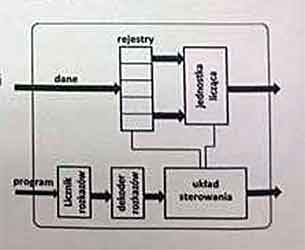

Rejestry widoczne na diagramie procesora mają rolę

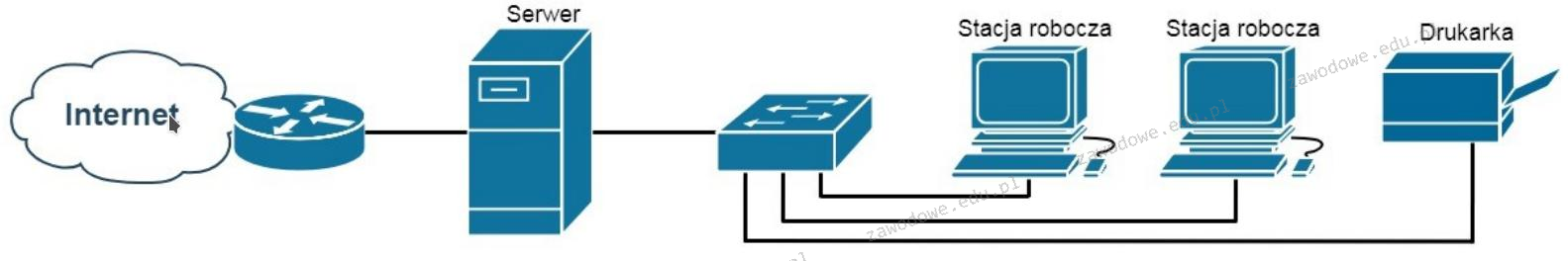

Która z usług na serwerze Windows umożliwi użytkownikom końcowym sieci zaprezentowanej na ilustracji dostęp do Internetu?

Jakim modułem pamięci RAM, który jest zgodny z płytą główną GIGABYTE GA-X99-ULTRA GAMING/ X99/8xDDR4 2133, ECC, maksymalnie 128GB/ 4x PCI-E 16x/ RAID/ USB 3.1/ S-2011-V3/ATX, jest pamięć?

W systemie Windows uruchomiono plik wsadowy z dwoma argumentami. Uzyskanie dostępu do wartości drugiego argumentu w pliku wsadowym jest możliwe przez

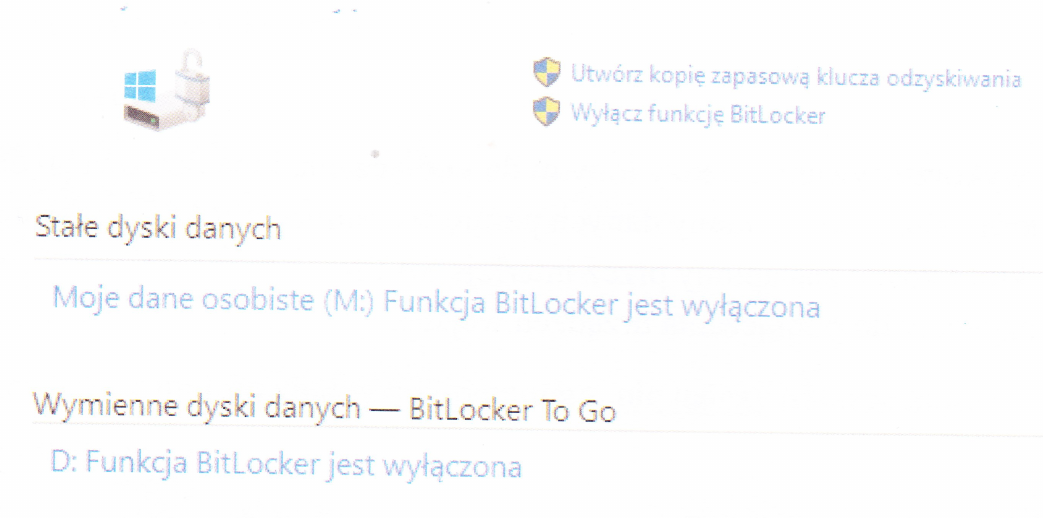

Wbudowane narzędzie dostępne w systemach Windows w edycji Enterprise lub Ultimate jest przeznaczone do

Jakie zastosowanie ma przedstawione narzędzie?

W drukarce laserowej do utrwalenia wydruku na papierze stosuje się

Na wydruku z drukarki laserowej występują jasne i ciemne fragmenty. Jakie działania należy podjąć, by poprawić jakość druku oraz usunąć problemy z nieciągłością?

Oprogramowanie komputerowe, które jest dostępne bezpłatnie i bez ograniczeń czasowych, jest dystrybuowane na podstawie licencji typu

Jakie zastosowanie ma oprogramowanie Microsoft Hyper-V?

Jak sprawdzić, który z programów w systemie Windows generuje największe obciążenie dla procesora?

Protokół ARP (Address Resolution Protocol) pozwala na przekształcanie logicznych adresów z warstwy sieciowej na fizyczne adresy z warstwy

Po zainstalowaniu aplikacji VNC, używanej do obserwacji pulpitu konkretnego komputera, oprócz numeru portu należy wskazać jego

Scandisk to narzędzie, które wykorzystuje się do

W systemie adresacji IPv6 adres ff00::/8 definiuje

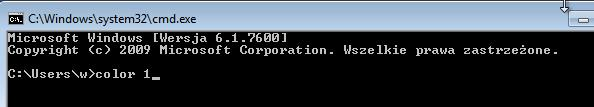

W systemie Windows zastosowanie przedstawionego polecenia spowoduje chwilową zmianę koloru

Jakie liczby należy wprowadzić na klawiaturze telefonu podłączonego do bramki VoIP po wcześniejszym wpisaniu *** w celu ustawienia adresu bramy domyślnej sieci?