Pytanie 1

Jakie narzędzie jest najbardziej odpowiednie do identyfikacji błędów w trakcie działania programu?

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Jakie narzędzie jest najbardziej odpowiednie do identyfikacji błędów w trakcie działania programu?

Jakiego kwalifikatora powinno się użyć dla metody, aby umożliwić do niej dostęp jedynie z wnętrza tej klasy oraz klas dziedziczących, a także, by metoda ta nie była dostępna w żadnej funkcji?

Która metoda wyszukiwania potrzebuje posortowanej listy do prawidłowego działania?

Która z operacji logicznych zwróci wartość "true", gdy obie zmienne są sobie równe?

Jakie jest podstawowe użycie metod wirtualnych?

W programowaniu obiektowym odpowiednikami zmiennych oraz funkcji w programowaniu strukturalnym są

Który z wymienionych elementów stanowi przykład zbiorowej ochrony?

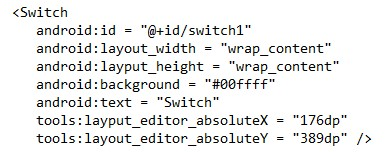

Kod przedstawiony w języku XML/XAML określa

W C++ mechanizm programowania obiektowego, który wykorzystuje funkcje wirtualne (ang. Virtual) i umożliwia programiście pominięcie kontroli klasy pochodnej podczas wywoływania metod, nazywa się

Do implementacji w aplikacji jednokierunkowej funkcji skrótu, zwanej funkcją haszującą, można wykorzystać algorytm

Kompilator może wygenerować błąd "incompatible types", gdy

Jakie znaczenie ma framework w kontekście programowania?

W wyniku realizacji zaprezentowanego kodu na ekranie pojawią się

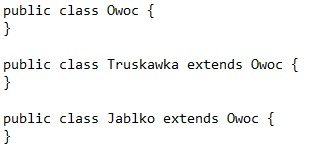

W zaprezentowanym kodzie zostało ukazane jedno z fundamentalnych założeń programowania obiektowego. Czym ono jest?

Jakie działanie związane z klasą abstrakcyjną jest niedozwolone?

Który z protokołów w modelu TCP/IP odpowiada za pewne przesyłanie danych?

Jaki środek ochronny najlepiej chroni przed hałasem w biurze?

Jakie znaczenie ma określenie "klasa zaprzyjaźniona" w kontekście programowania obiektowego?

Teoria wyznaczania celów definiuje właściwie sformułowany cel jako SMART, od pierwszych liter słów: specyficzny, Mierzalny, Ambitny, Realny oraz Terminowy. Wskaź, który cel wymaga wysiłku i stanowi wyzwanie dla pracownika?

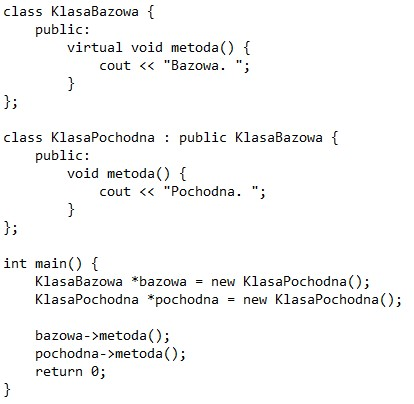

Jakie rezultaty pojawią się po uruchomieniu poniższego kodu napisanego w języku C++?

Jaka jest podstawowa funkcja narzędzia do zarządzania projektami?

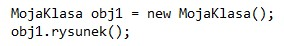

Na podstawie zamieszczonego fragmentu kodu można stwierdzić, że element o nazwie rysunek jest

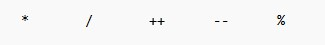

Zestaw operatorów, który został przedstawiony, należy do kategorii operatorów

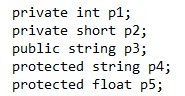

Zaprezentowany kod zawiera pola danej klasy. Które pole (pola) mogą być osiągnięte z poziomu głównego programu poprzez odwołanie się w formie nazwaObiektu.nazwaPola?

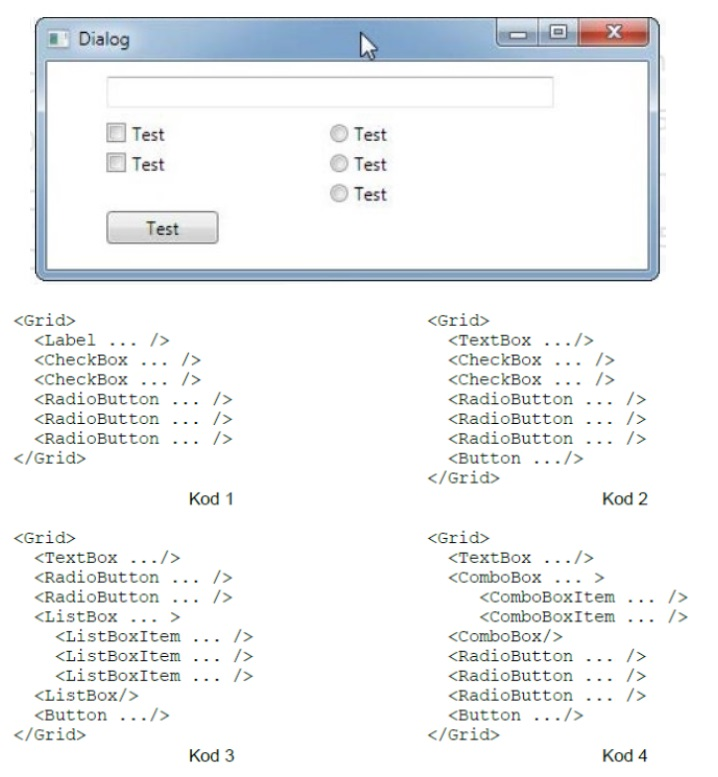

Wskaź kod, który spowoduje wyświetlenie okna dialogowego przedstawionego na ilustracji. Dla uproszczenia kodu, zrezygnowano z atrybutów znaczników

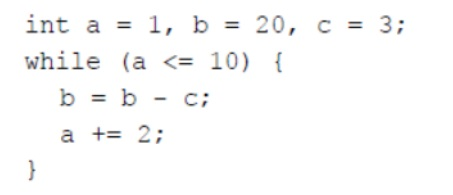

Jaką wartość ma zmienna b po wykonaniu poniższego kodu?

Które z wymienionych narzędzi nie znajduje zastosowania w tworzeniu aplikacji desktopowych?

Jakie korzyści płyną z użycia pseudokodu przy tworzeniu algorytmu?

Jaką cechę powinien posiadać dobry negocjator?

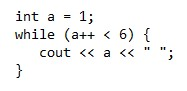

Jakie będą skutki wykonania podanego fragmentu kodu w języku C++?

Z analizy złożoności obliczeniowej algorytmów sortowania dla dużych zbiorów danych (powyżej 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania:

Jakie jest zastosowanie iteratora w zbiorach?

W jakiej sytuacji kolekcja typu lista okaże się bardziej wydajna niż tablica?

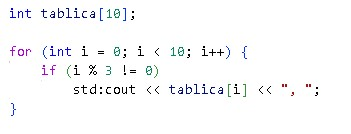

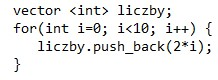

Po uruchomieniu podanego kodu w języku C++ w konsoli pojawi się ciąg liczb

Jakiego typu testy są stosowane do sprawdzania funkcjonalności prototypu interfejsu?

Która z wymienionych właściwości najlepiej charakteryzuje biblioteki dynamiczne?

Modyfikator dostępu, który znajduje się przed definicją metody Dodaj() w klasie Kalkulator, powoduje, że

Jakie polecenie w Gicie jest używane do zapisywania zmian w lokalnym repozytorium?

Jaki numer telefonu należy wybrać, aby skontaktować się z pogotowiem ratunkowym w Polsce?

W sekcji, która odpowiada za obsługę wyjątku wygenerowanego przez aplikację, należy to zdefiniować