Pytanie 1

Użycie typu DECIMAL w SQL wymaga wcześniejszego określenia liczby cyfr przed przecinkiem oraz ilości cyfr za przecinkiem. Jest to zapis:

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Użycie typu DECIMAL w SQL wymaga wcześniejszego określenia liczby cyfr przed przecinkiem oraz ilości cyfr za przecinkiem. Jest to zapis:

Prezentowana metoda jest realizacją algorytmu

Wskaż właściwość charakterystyczną dla metody abstrakcyjnej?

Kompilator może wygenerować błąd "incompatible types", gdy

Jakie zadanie wykonuje debugger?

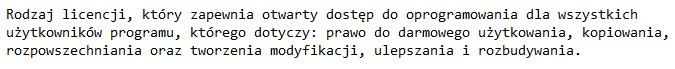

Zawarty w ramce opis licencji sugeruje, że mamy do czynienia z licencją

Który z wymienionych dysków oferuje najszybszy dostęp do danych?

Algorytm wyszukiwania sekwencyjnego z wykorzystaniem wartownika opiera się na założeniu, że

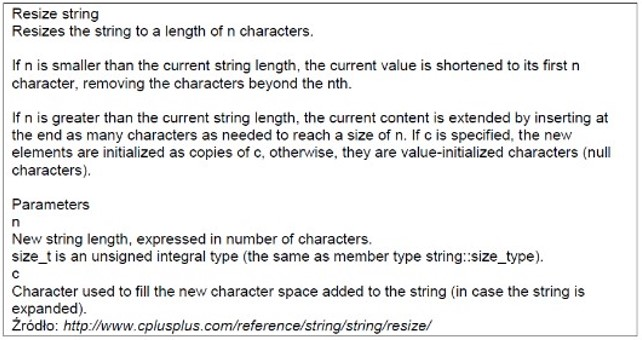

Przedstawiony fragment dotyczy funkcji resize w języku C++. Ta funkcja obniży długość elementu string, gdy wartość parametru

Metoda przeszukiwania w uporządkowanych tablicach, która polega na podzieleniu tablicy na kilka części i wykonywaniu wyszukiwania liniowego tylko w tej części, gdzie może znajdować się poszukiwany element, w języku angielskim jest określana jako

Która z poniższych struktur danych jest najbardziej odpowiednia do przechowywania unikalnych elementów?

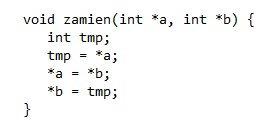

Przykład wywołania funkcji zamien w języku C++ może wyglądać w następujący sposób

Jakie narzędzie jest najbardziej odpowiednie do identyfikacji błędów w trakcie działania programu?

Który z wymienionych typów kolekcji pozwala na dostęp do ostatnio dodanego elementu w pierwszej kolejności?

Jakie są różnice między typem łańcuchowym a typem znakowym?

Jaką rolę odgrywa interpreter w kontekście programowania?

Jakie jest rozwiązanie dla dodawania binarnego liczb 1011 oraz 110?

Metoda tworzenia algorytmu polegająca na dzieleniu go na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich rozwiązanie stanie się proste, jest techniką

Jakie jest podstawowe zadanie firewalla w systemie komputerowym?

Które z wymienionych oznaczeń wskazuje na liniową złożoność algorytmu?

Jaki modyfikator dostępu umożliwia dostęp do pól klasy tylko za pomocą jej metod?

Która zasada zwiększa bezpieczeństwo w sieci?

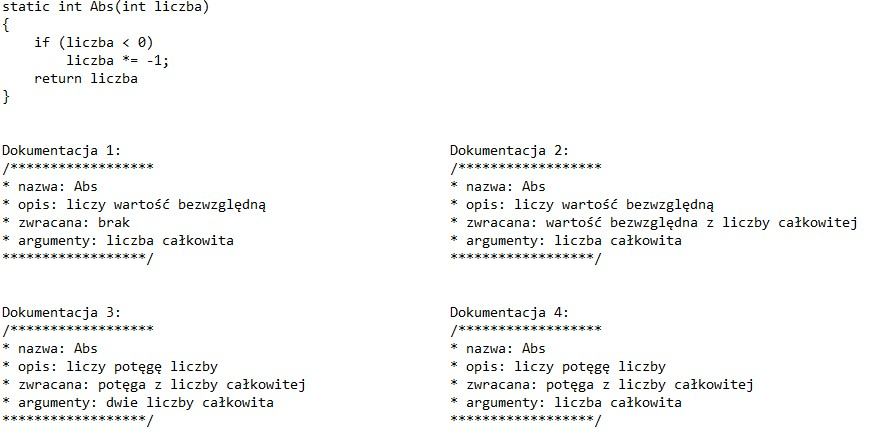

Która z dokumentacji funkcji odpowiada przedstawionemu kodowi źródłowemu?

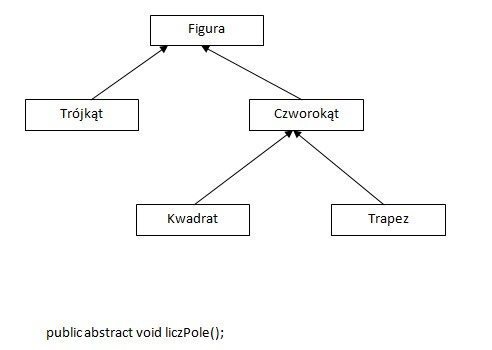

Przyjmując, że opisana hierarchia klas właściwie odzwierciedla figury geometryczne i każda figura ma zdefiniowaną metodę do obliczania pola, to w której klasie można znaleźć deklarację metody liczPole()?

Metodyka zwinna (ang. agile) opiera się na

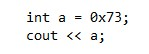

Po wykonaniu podanego kodu na konsoli wyświetli się liczba

Jakie z wymienionych czynności może zagrażać cyfrowej tożsamości?

Który z wymienionych elementów stanowi przykład zbiorowej ochrony?

Który z poniższych opisów najlepiej definiuje kompilator?

W jaki sposób procesor nawiązuje komunikację z pamięcią podręczną (cache)?

Która z niżej wymienionych pozycji jest ekwiwalentem biblioteki jQuery?

Jak najlepiej przełożyć oczekiwania klienta na dokumentację techniczną dla programistów?

Resuscytacja krążeniowo-oddechowa polega na realizowaniu

Jaką komendę w języku C++ używa się do wielokrotnego uruchamiania tego samego bloku kodu?

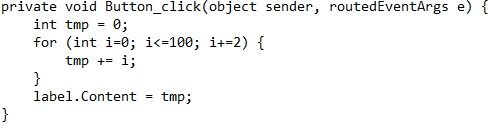

Jaką wartość przyjmie etykieta label po wykonaniu podanego kodu, gdy zostanie on uruchomiony po naciśnięciu przycisku w aplikacji?

Którą funkcję w C++ można zastosować do dynamicznego przydzielania pamięci dla tablicy?

Który z podanych terminów najlepiej odnosi się do składnika statycznego w klasie?

Kolor Pale Green w modelu RGB przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

Jakie są cechy testów interfejsu?

Testy mające na celu identyfikację błędów w interfejsach między modułami bądź systemami nazywane są testami