Pytanie 1

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

Jakie wartości może przyjąć zmienna typu boolean?

Programista może wykorzystać framework Angular do realizacji aplikacji:

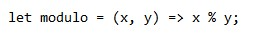

Fragment kodu w języku JavaScript to

Jakie są różnice między dialogiem modalnym a niemodalnym?

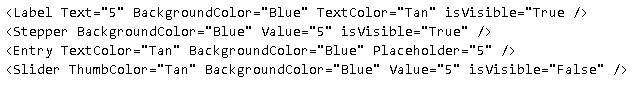

Podaj wspólną cechę wszystkich kontrolek umieszczonych w ramce

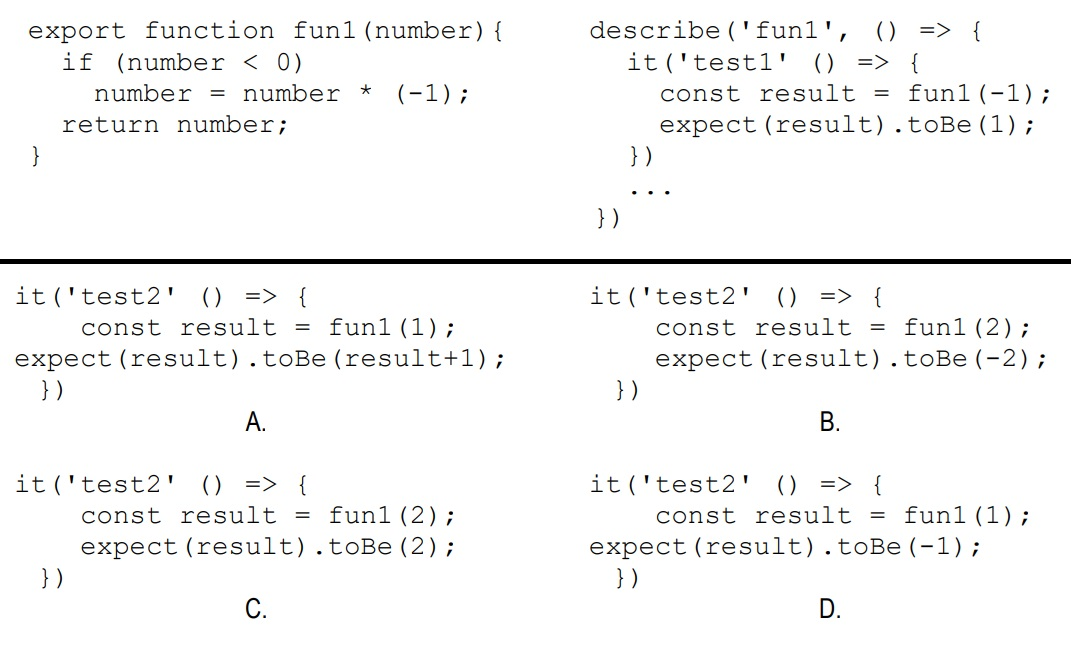

Przedstawione kody zawierają realizację funkcji oraz jeden zdefiniowany test automatyczny, który weryfikuje działanie funkcji w przypadku, gdy argumentem jest liczba ujemna. W miejscu kropek trzeba dodać drugi test, który sprawdzi funkcjonalność funkcji, kiedy argumentem jest liczba dodatnia. Który z poniższych kodów jest odpowiedni do tego testu?

Metoda przeszukiwania w uporządkowanych tablicach, która polega na podzieleniu tablicy na kilka części i wykonywaniu wyszukiwania liniowego tylko w tej części, gdzie może znajdować się poszukiwany element, w języku angielskim jest określana jako

Które z podanych logo reprezentuje narzędzie, które nie jest używane do tworzenia aplikacji mobilnych?

Jakie ma znaczenie "operacja wejścia" w kontekście programowania?

W jakiej topologii sieciowe wszystkie urządzenia są bezpośrednio powiązane z każdym innym?

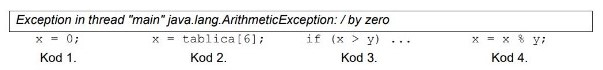

Jaki kod może być związany z treścią wygenerowaną w trakcie działania programu Java?

Który z wymienionych algorytmów najczęściej wykorzystuje rekurencję?

W zamieszczonym fragmencie kodu Java wskaż nazwę zmiennej, która może przechować wartość 'T'

| int zm1; float zm2; char zm3; boolean zm4; |

Jakie z wymienionych funkcji są typowe dla narzędzi służących do zarządzania projektami?

Jak określa się proces, w trakcie którego klasa przejmuje właściwości innej klasy w programowaniu obiektowym?

Jakie znaczenie ma poziom dostępności AAA w WCAG 2.0?

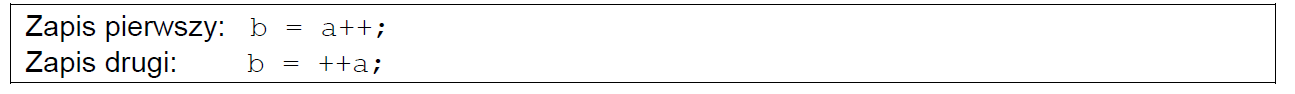

Wykorzystując jeden z dwóch zaprezentowanych sposobów inkrementacji w językach z rodziny C lub Java, można zauważyć, że

Który z wymienionych parametrów dysku twardego ma największy wpływ na jego wydajność?

Które z wymienionych narzędzi nie znajduje zastosowania w tworzeniu aplikacji desktopowych?

Co to jest dokumentacja instruktażowa programu?

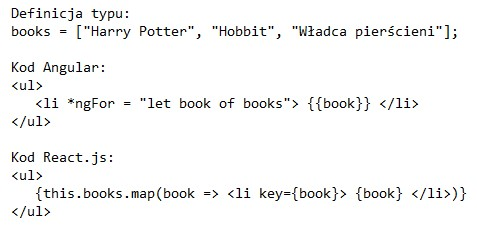

Na równoważnych pod względem funkcjonalnym listingach fragmentów aplikacji Angular oraz React.js utworzono listę punktowaną, która zawiera

Jakie z wymienionych narzędzi jest szeroko stosowane do debugowania aplikacji internetowych?

W jaki sposób definiuje się konstruktor kopiujący w ramach klasy?

Jaki jest zasadniczy cel ataku phishingowego?

Która z wymienionych bibliotek stanowi element standardowego zestawu narzędzi programistycznych w Pythonie?

W aplikacji mobilnej, aby określić warianty grafiki w zależności od wielkości ekranu, należy (uwaga: odpowiedzi wariantowe dla dwóch systemów - sugerować się systemem omawianym na zajęciach)

Mobilna aplikacja przedstawia listę, w której każdy element można dotknąć palcem, aby zobaczyć jego detale. Zdarzenie, które odpowiada tej czynności, to

Jakie elementy powinny być ujęte w dokumentacji programu?

Które z wymienionych stwierdzeń najtrafniej charakteryzuje klasę bazową?

Jakie z wymienionych czynności można zrealizować przy pomocy składnika statycznego danej klasy?

Jakie jest najważniejsze właściwość algorytmów szyfrowania symetrycznego?

Która zasada zwiększa bezpieczeństwo w sieci?

Programista tworzy system zarządzania buforem drukowania dokumentów. Najnowsze zlecenie drukowania dodawane jest na koniec kolejki, a najstarsze z nich są przekazywane do drukarki. Jaką strukturę danych najłatwiej zastosować w tej sytuacji?

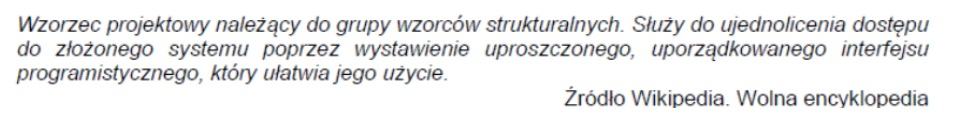

Jak nazywa się wzorzec projektowy, do którego odnosi się ta definicja?

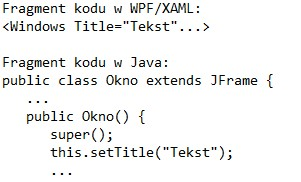

Zaznaczone elementy w przedstawionych obramowaniach mają na celu

Zapisany fragment w Pythonie ilustruje:

Które z poniższych zdań najlepiej określa funkcję zaprzyjaźnioną w ramach klasy?

Jakie są kluczowe różnice pomiędzy strukturą (struct) a unią (union) w języku C?

Jakie jest najważniejsze działanie w trakcie analizy wymagań klienta przed rozpoczęciem realizacji projektu aplikacji?