Pytanie 1

Jakie jest tempo transferu danych dla napędu DVD przy prędkości x48?

Wynik: 39/40 punktów (97,5%)

Wymagane minimum: 20 punktów (50%)

Jakie jest tempo transferu danych dla napędu DVD przy prędkości x48?

Termin "10 W" w dokumentacji technicznej dotyczącej głośnika komputerowego wskazuje na jego

Zwiększenie zarówno wydajności operacji (zapis/odczyt), jak i bezpieczeństwa przechowywania danych jest możliwe dzięki zastosowaniu macierzy dyskowej

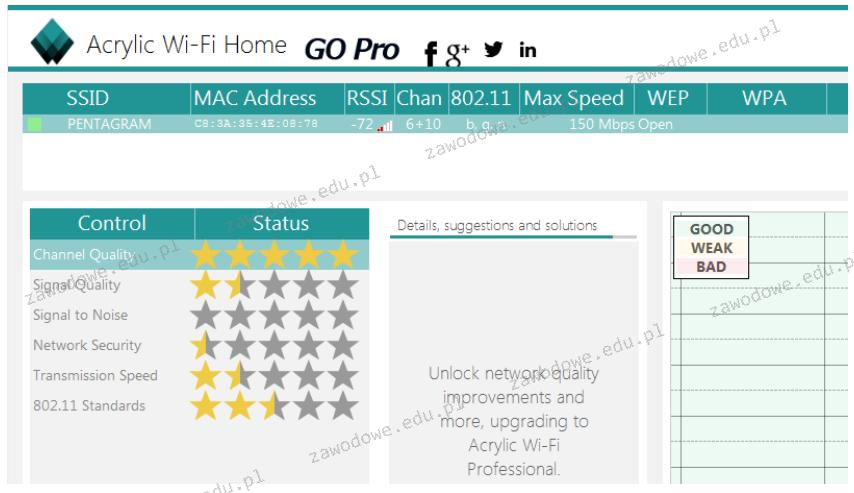

Wykonano test przy użyciu programu Acrylic Wi-Fi Home, a wyniki przedstawiono na zrzucie ekranu. Na ich podstawie można wnioskować, że dostępna sieć bezprzewodowa

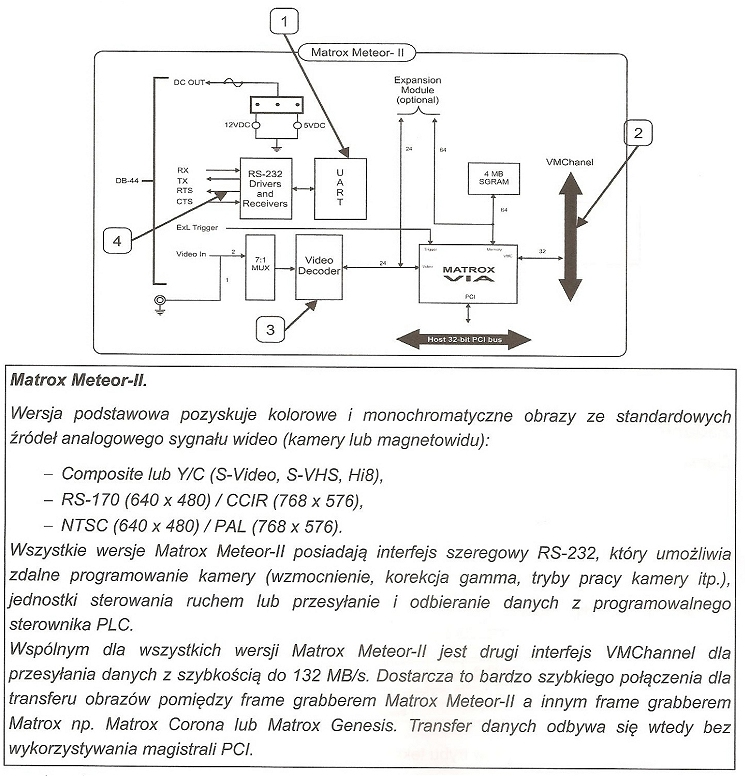

Który z elementów oznaczonych numerami od 1 do 4, ukazanych na schemacie blokowym frame grabbera oraz opisanych w fragmencie dokumentacji technicznej, jest odpowiedzialny za wymianę danych z innymi urządzeniami przetwarzającymi obraz wideo, unikając zbędnego obciążenia magistrali PCI?

W terminalu systemu Windows, do zarządzania parametrami konta użytkownika komputera, takimi jak okres ważności hasła, minimalna długość hasła, czas blokady konta i inne, wykorzystywane jest polecenie

Jaki typ macierzy dyskowych zapewnia tak zwany mirroring dysków?

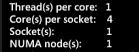

Urządzenie przedstawione na obrazie jest przeznaczone do

Emisja dźwięków: jednego długiego oraz dwóch krótkich przez BIOS firmy AMI wskazuje na

Wskaż złącze, które nie jest obecne w zasilaczach ATX?

Jaką ochronę zapewnia program antyspyware?

W hurtowni materiałów budowlanych zachodzi potrzeba równoczesnego wydruku faktur w kilku kopiach. Jakiej drukarki należy użyć?

Standard IEEE 802.11 określa typy sieci

Jaki jest pełny adres do logowania na serwer FTP o nazwie ftp.nazwa.pl?

Na których urządzeniach do przechowywania danych uszkodzenia mechaniczne są najczęściej spotykane?

Jaką maksymalną ilość GB pamięci RAM może obsłużyć 32-bitowa edycja systemu Windows?

Jeśli rozdzielczość myszy wynosi 200dpi, a monitor ma rozdzielczość Full HD, to aby przesunąć kursor wzdłuż ekranu, należy przesuń mysz o

Jaką maskę domyślną posiada adres IP klasy B?

Jaka jest maksymalna ilość pamięci RAM w GB, do której może uzyskać dostęp 32-bitowa wersja systemu Windows?

Które polecenie w systemie Linux służy do zakończenia procesu?

Jakim materiałem eksploatacyjnym jest ploter solwentowy?

W trakcie instalacji oraz konfiguracji serwera DHCP w systemach z rodziny Windows Server, można wprowadzić zastrzeżenia dla adresów, które będą definiować

W wyniku wykonania komendy: net user w terminalu systemu Windows, pojawi się

Notacja #102816 oznacza zapis w systemie liczbowym

Z jakiego typu pamięci korzysta dysk SSD?

Włączenie systemu Windows w trybie diagnostycznym umożliwia

Diagnostykę systemu Linux można przeprowadzić za pomocą komendy

Jakie polecenie w systemach Linux służy do przedstawienia konfiguracji interfejsów sieciowych?

Każdy następny router IP na drodze pakietu

Standard WIFI 802.11 b/g używa pasma

Komputer lokalny dysponuje adresem 192.168.0.5. Po otwarciu strony internetowej z tego komputera, która rozpoznaje adresy w sieci, uzyskano informację, że adres komputera to 195.182.130.24. To oznacza, że

Jakie polecenie w systemie Windows pozwala na zmianę zarówno nazwy pliku, jak i jego lokalizacji?

Użytkownik systemu Linux, który pragnie usunąć konto innej osoby wraz z jej katalogiem domowym, powinien użyć polecenia

Pamięć, która nie traci danych, może być elektrycznie kasowana i programowana, znana jest pod skrótem

Do akumulatora w jednostce ALU wprowadzono liczbę dziesiętną 253. Jak wygląda jej reprezentacja binarna?

Aplikacja komputerowa, która umożliwia zarządzanie plikami oraz folderami, to:

Podaj domyślny port używany do przesyłania poleceń w serwerze FTP

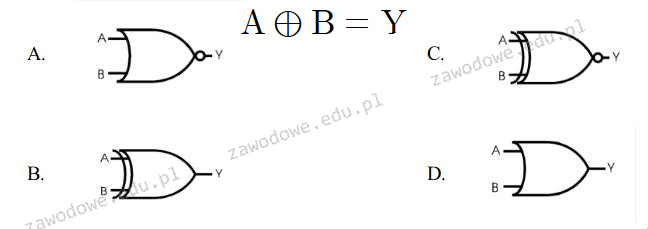

Jaką bramkę logiczną reprezentuje to wyrażenie?

W systemie Windows 7 konfigurację interfejsu sieciowego można przeprowadzić, używając rozwinięcia polecenia

Prawo majątkowe twórcy dotyczące oprogramowania komputerowego