Pytanie 1

Rekord startowy dysku twardego w komputerze to

Wynik: 36/40 punktów (90,0%)

Wymagane minimum: 20 punktów (50%)

Rekord startowy dysku twardego w komputerze to

Na wydruku z drukarki laserowej występują jasne i ciemne fragmenty. Jakie działania należy podjąć, by poprawić jakość druku oraz usunąć problemy z nieciągłością?

Podczas testowania kabla sieciowego zakończonego wtykami RJ45 przy użyciu diodowego testera okablowania, diody LED zapalały się w odpowiedniej kolejności, z wyjątkiem diod oznaczonych numerami 2 i 3, które świeciły równocześnie na jednostce głównej testera, natomiast na jednostce zdalnej nie świeciły wcale. Jaka mogła być tego przyczyna?

Jakim materiałem eksploatacyjnym posługuje się kolorowa drukarka laserowa?

W systemie Linux, aby uzyskać informację o nazwie aktualnego katalogu roboczego, należy użyć polecenia

W sieci komputerowej działającej pod systemem Linux do udostępniania drukarek można zastosować serwer

W systemie Linux istnieją takie prawa dostępu do konkretnego pliku rwxr--r--. Jakie polecenie użyjemy, aby zmienić je na rwxrwx---?

Program do diagnostyki komputera pokazał komunikat NIC ERROR. Co oznacza ten komunikat w kontekście uszkodzenia karty?

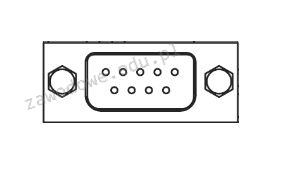

Obrazek ilustruje rodzaj złącza

System S.M.A.R.T. jest wykorzystywany do nadzorowania działania oraz identyfikacji usterek

Narzędzia do dostosowywania oraz Unity Tweak Tool to aplikacje w systemie Linux przeznaczone do

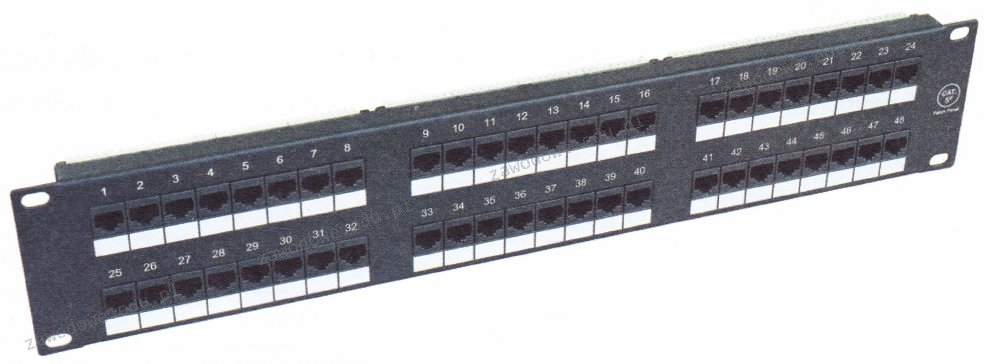

Na ilustracji widoczny jest

W komputerze zainstalowano nowy dysk twardy o pojemności 8 TB i podzielono go na dwie partycje, z których każda ma 4 TB. Jaki typ tablicy partycji powinien być zastosowany, aby umożliwić takie partycjonowanie?

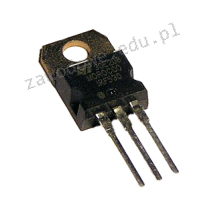

Element elektroniczny przedstawiony na ilustracji to:

Jakie protokoły są klasyfikowane jako protokoły transportowe w modelu ISO/OSI?

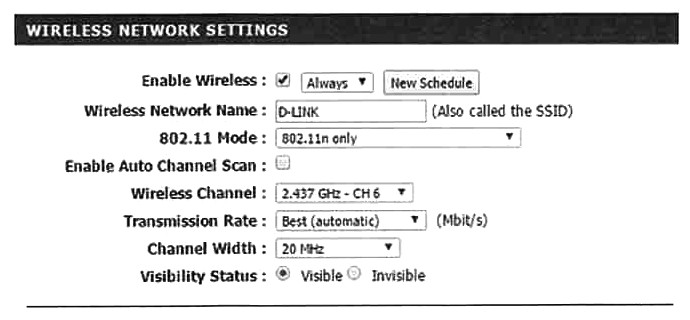

Który z parametrów w ustawieniach punktu dostępowego jest odpowiedzialny za login używany podczas próby połączenia z bezprzewodowym punktem dostępu?

Partycja, na której zainstalowany jest system operacyjny, określana jest jako partycja

Jakim interfejsem można osiągnąć przesył danych o maksymalnej przepustowości 6Gb/s?

Który z parametrów okablowania strukturalnego definiuje stosunek mocy sygnału tekstowego w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu kabla?

Prawo majątkowe twórcy dotyczące oprogramowania komputerowego

Jakie oprogramowanie jest wykorzystywane do kontrolowania stanu dysków twardych?

Narzędziem służącym do tworzenia logicznych podziałów na dysku twardym w systemie GNU/Linux jest

W systemie Linux polecenie chmod 321 start spowoduje przyznanie poniższych uprawnień plikowi start:

Jak wygląda konwencja zapisu ścieżki do udziału w sieci, zgodna z UNC (Universal Naming Convention)?

Jakie oprogramowanie jest zabronione do użytku na sprzęcie instytucji rządowych lub edukacyjnych?

Wykonanie polecenia tar -xf dane.tar w systemie Linux spowoduje

Jak nazywa się protokół używany do przesyłania wiadomości e-mail?

Aby zwiększyć lub zmniejszyć rozmiar ikony na pulpicie, należy obracać kółkiem myszy, trzymając jednocześnie wciśnięty klawisz

W architekturze ISO/OSI protokoły TCP oraz UDP funkcjonują w warstwie

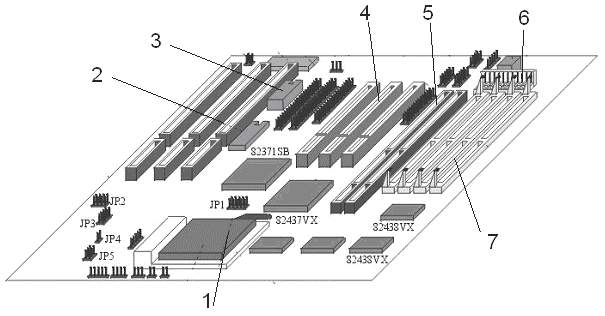

Na schemacie przedstawionej płyty głównej zasilanie powinno być podłączone do gniazda oznaczonego numerem

W układzie SI jednostką, która mierzy napięcie, jest

Który z protokołów jest używany do przesyłania poczty elektronicznej?

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

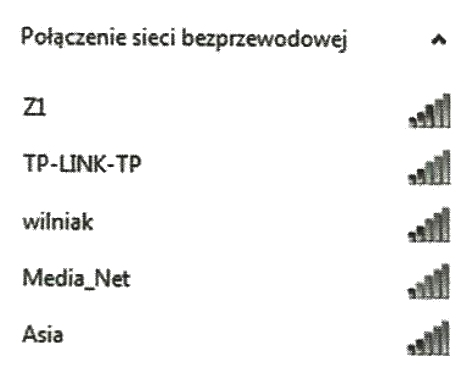

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi, jak przedstawiono na ilustracji. Przy konfiguracji połączenia z siecią Z1 musi wprowadzić

Który z protokołów funkcjonuje w warstwie aplikacji modelu ISO/OSI, umożliwiając wymianę informacji kontrolnych między urządzeniami sieciowymi?

Jakie miejsce nie powinno być wykorzystywane do przechowywania kopii zapasowych danych z dysku twardego komputera?

Który z poniższych programów służy do tworzenia kopii zapasowych systemu w systemie Windows?

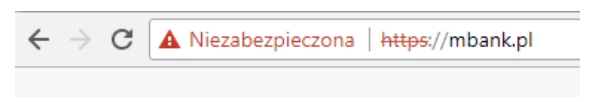

Zidentyfikuj powód pojawienia się komunikatu, który został pokazany na ilustracji

Wskaź 24-pinowe lub 29-pinowe złącze żeńskie, które jest w stanie przesyłać skompresowany sygnał cyfrowy do monitora?

Wynikiem dodawania dwóch liczb binarnych 1101011 oraz 1001001 jest liczba w systemie dziesiętnym