Pytanie 1

Licencja na Office 365 PL Personal (na 1 stanowisko, subskrypcja na 1 rok) ESD jest przypisana do

Wynik: 1/40 punktów (2,5%)

Wymagane minimum: 20 punktów (50%)

Licencja na Office 365 PL Personal (na 1 stanowisko, subskrypcja na 1 rok) ESD jest przypisana do

ACPI to interfejs, który umożliwia

Co wskazuje oznaczenie danego procesora?

W celu ochrony lokalnej sieci komputerowej przed atakami typu Smurf pochodzącymi z Internetu, należy zainstalować oraz właściwie skonfigurować

Brak odpowiedzi na to pytanie.

Jaki skrót oznacza rodzaj licencji Microsoft dedykowanej dla szkół, uczelni, instytucji rządowych oraz dużych firm?

Brak odpowiedzi na to pytanie.

Pozyskiwanie materiałów z odpadów w celu ich ponownego użycia to

Brak odpowiedzi na to pytanie.

Jakie urządzenie powinno zostać użyte do segmentacji domeny rozgłoszeniowej?

Brak odpowiedzi na to pytanie.

Symbol "LGA 775" obecny w dokumentacji technicznej płyty głównej wskazuje na typ gniazda dla procesorów:

Brak odpowiedzi na to pytanie.

W systemie Linux uruchomiono skrypt z czterema argumentami. Jak można uzyskać dostęp do listy wszystkich wartości w skrypcie?

Brak odpowiedzi na to pytanie.

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę haseł oraz stosowanie haseł o odpowiedniej długości, które spełniają kryteria złożoności, należy ustawić

Brak odpowiedzi na to pytanie.

Jak nazywa się atak na sieć komputerową, który polega na przechwytywaniu przesyłanych w niej pakietów?

Brak odpowiedzi na to pytanie.

Na początku procesu uruchamiania sprzętowego komputera, wykonywany jest test

Brak odpowiedzi na to pytanie.

Klient dostarczył wadliwy sprzęt komputerowy do serwisu. W trakcie procedury przyjmowania sprzętu, ale przed rozpoczęciem jego naprawy, serwisant powinien

Brak odpowiedzi na to pytanie.

Najskuteczniejszym sposobem na codzienną archiwizację pojedynczego pliku o objętości 4,8 GB, na jednym komputerze bez dostępu do sieci, jest

Brak odpowiedzi na to pytanie.

SuperPi to aplikacja używana do oceniania

Brak odpowiedzi na to pytanie.

Analiza tłumienia w kablowym systemie przesyłowym umożliwia ustalenie

Brak odpowiedzi na to pytanie.

Komunikat "BIOS checksum error" pojawiający się podczas uruchamiania komputera zazwyczaj wskazuje na

Brak odpowiedzi na to pytanie.

Jakim symbolem powinien być oznaczony sprzęt komputerowy, aby spełniał wymogi prawne konieczne do sprzedaży w Unii Europejskiej?

Brak odpowiedzi na to pytanie.

Technologia ADSL pozwala na nawiązanie połączenia DSL

Brak odpowiedzi na to pytanie.

W systemie Linux komenda cd ~ umożliwia

Brak odpowiedzi na to pytanie.

W celu poprawy efektywności procesora Intel można wykorzystać procesor oznaczony literą

Brak odpowiedzi na to pytanie.

Jakie narzędzie chroni komputer przed niechcianym oprogramowaniem pochodzącym z sieci?

Brak odpowiedzi na to pytanie.

Jakie są zakresy częstotliwości oraz maksymalne prędkości przesyłu danych w standardzie 802.11g WiFi?

Brak odpowiedzi na to pytanie.

Jan, użytkownik, nie ma możliwości zmiany właściciela drukarki w systemie Windows. Aby zyskał taką opcję, konieczne jest nadanie mu w ustawieniach zabezpieczeń prawa do

Brak odpowiedzi na to pytanie.

Do czego służy program CHKDSK?

Brak odpowiedzi na to pytanie.

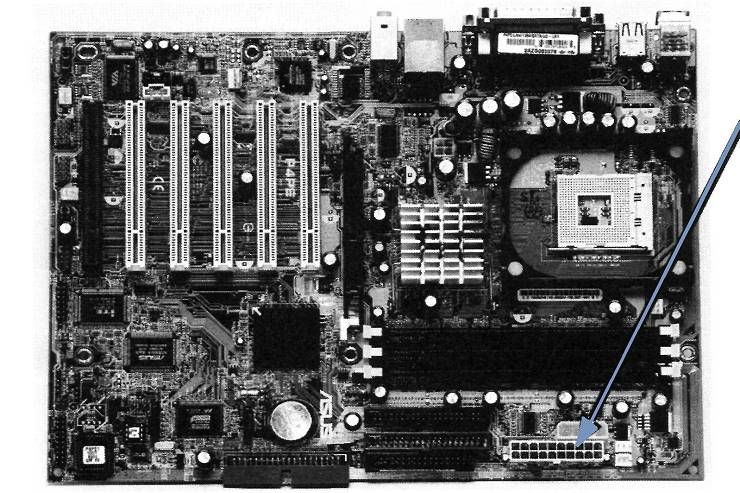

Na zdjęciu widać płytę główną komputera. Strzałka wskazuje na

Brak odpowiedzi na to pytanie.

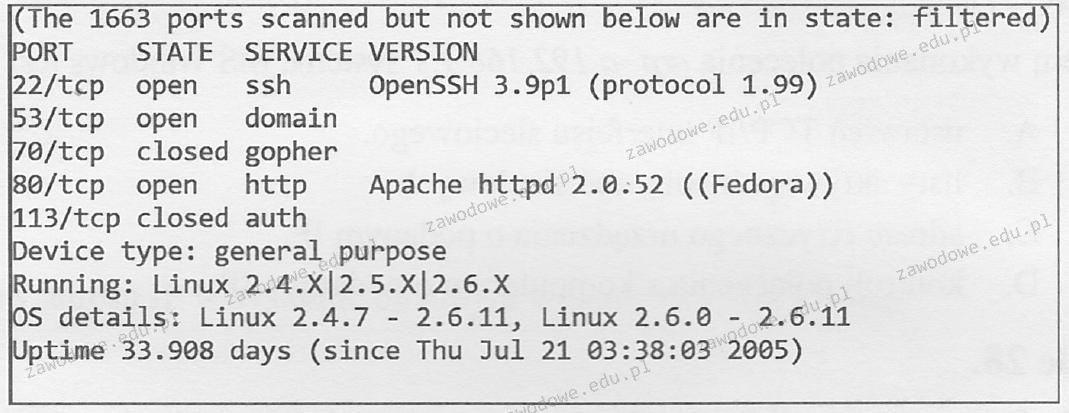

Narzędzie pokazane na ilustracji jest używane do weryfikacji

Brak odpowiedzi na to pytanie.

W wierszu poleceń systemu Windows polecenie md jest używane do

Brak odpowiedzi na to pytanie.

W systemie Windows do wyświetlenia treści pliku tekstowego służy polecenie

Brak odpowiedzi na to pytanie.

Aby uniknąć różnic w kolorystyce pomiędzy zeskanowanymi zdjęciami na wyświetlaczu komputera a ich oryginałami, konieczne jest przeprowadzenie

Brak odpowiedzi na to pytanie.

Na płycie głównej uszkodzona została zintegrowana karta sieciowa. Komputer nie ma zainstalowanego dysku twardego ani żadnych innych napędów, takich jak stacja dysków czy CD-ROM. Klient informuje, że w firmowej sieci komputery nie mają napędów, a wszystko "czyta" się z serwera. W celu przywrócenia utraconej funkcji należy zainstalować

Brak odpowiedzi na to pytanie.

Zjawiskiem typowym, które może świadczyć o nadchodzącej awarii twardego dysku, jest wystąpienie

Brak odpowiedzi na to pytanie.

Jaki program został wykorzystany w systemie Linux do szybkiego skanowania sieci?

Brak odpowiedzi na to pytanie.

Przy zgrywaniu filmu kamera cyfrowa przesyła na dysk 220 MB na minutę. Wybierz z diagramu interfejs o najniższej prędkości transferu, który umożliwia taką transmisję

Brak odpowiedzi na to pytanie.

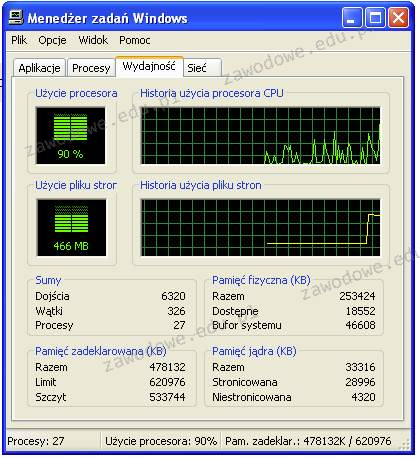

Przyglądając się przedstawionemu obrazkowi, można dostrzec, że deklarowany limit pamięci wynosi 620976 KB. Zauważamy również, że zainstalowana pamięć fizyczna w badanym systemie jest mniejsza niż pamięć zadeklarowana. Który typ pamięci wpływa na podniesienie limitu pamięci zadeklarowanej powyżej rozmiaru zainstalowanej pamięci fizycznej?

Brak odpowiedzi na to pytanie.

Który z poniższych systemów operacyjnych nie jest wspierany przez system plików ext4?

Brak odpowiedzi na to pytanie.

Na podstawie wskazanego cennika oblicz, jaki będzie łączny koszt brutto jednego podwójnego natynkowego gniazda abonenckiego w wersji dwumodułowej?

| Lp. | Nazwa | j.m. | Cena jednostkowa brutto |

|---|---|---|---|

| 1. | Puszka natynkowa 45x45mm dwumodułowa | szt. | 4,00 zł |

| 2. | Ramka + suport 45x45mm dwumodułowa | szt. | 4,00 zł |

| 3. | Adapter 22,5x45mm do modułu keystone | szt. | 3,00 zł |

| 4. | Moduł keystone RJ45 kategorii 5e | szt. | 7,00 zł |

Brak odpowiedzi na to pytanie.

NAT64 (Network Address Translation 64) to proces, który przekształca adresy

Brak odpowiedzi na to pytanie.

Który z podanych adresów IP jest adresem publicznym?

Brak odpowiedzi na to pytanie.

W przedsiębiorstwie trzeba było zreperować 5 komputerów i serwer. Czas potrzebny na naprawę każdego z komputerów wyniósł 1,5 godziny, a serwera 2,5 godziny. Stawka za usługę to 100,00 zł za roboczogodzinę, a do tego doliczany jest podatek VAT w wysokości 23%. Jaka kwota brutto będzie należna za tę usługę?

Brak odpowiedzi na to pytanie.