Pytanie 1

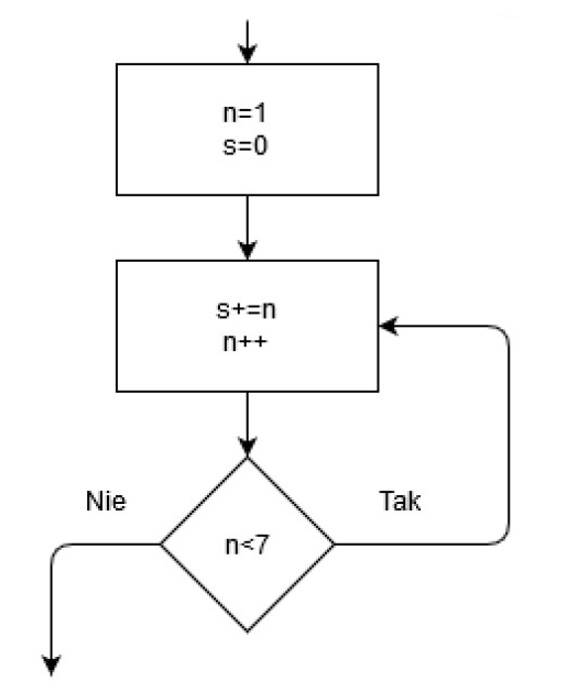

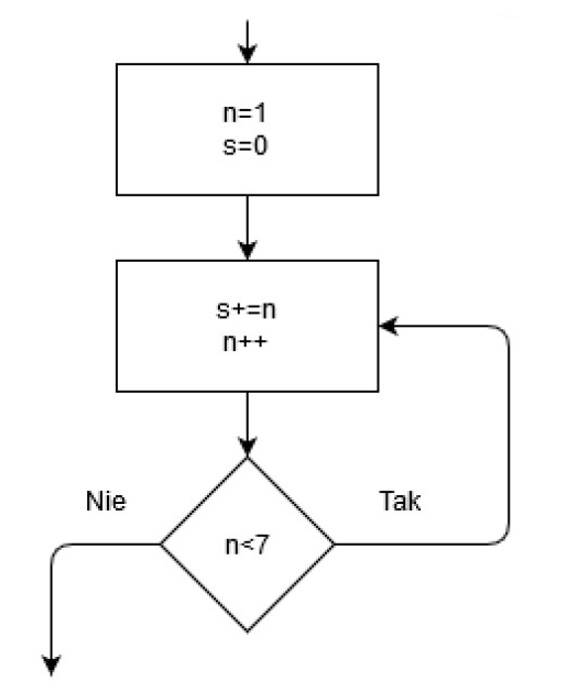

Na schemacie widoczny jest fragment diagramu blokowego pewnego algorytmu. Ile razy zostanie zweryfikowany warunek n<7?

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Na schemacie widoczny jest fragment diagramu blokowego pewnego algorytmu. Ile razy zostanie zweryfikowany warunek n<7?

Które z wymienionych atrybutów klasy mogą być dostępne wyłącznie w obrębie tej klasy oraz jej klas potomnych?

Jaki będzie rezultat operacji logicznej AND dla wartości binarnych 1010 oraz 1100?

Algorytm przedstawiony powyżej może zostać zaimplementowany w języku Java z wykorzystaniem instrukcji:

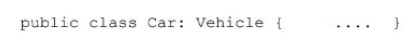

Zapisany fragment w C# wskazuje na definicję klasy Car, która

Jaką strukturę danych można zrealizować, korzystając jedynie z wymienionych poniżej metod:

Jaką rolę odgrywa pamięć operacyjna (RAM) w komputerowym systemie?

Który algorytm sortowania opiera się na metodzie "dziel i zwyciężaj"?

Jaką funkcję pełnią mechanizmy ciasteczek w aplikacjach internetowych?

Które z wymienionych sformułowań najlepiej definiuje oprogramowanie typu ransomware?

Jakie są korzyści z wykorzystania struktur danych typu mapa (np. HashMap w Javie) w kontekście tworzenia zbiorów danych?

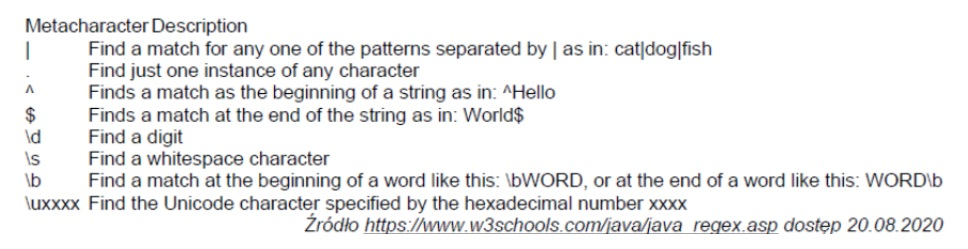

W przedstawionej ramce znajduje się fragment opisu metody compile języka Java wykorzystywanej w kontekście wyrażeń regularnych. Który symbol powinien być użyty, aby znaleźć dopasowanie na końcu tekstu?

Który z wymienionych mechanizmów umożliwia ograniczenie dostępu do wybranych sekcji aplikacji webowej?

Który z wymienionych programów jest przeznaczony do zarządzania projektami przy pomocy tablic kanban?

Aby wykorzystać framework Django, należy pisać w języku

Które z wymienionych pól klasy można zainicjalizować przed stworzeniem obiektu?

Jakie z wymienionych narzędzi jest szeroko stosowane do debugowania aplikacji internetowych?

Kiedy w programie występuje problem z działaniem, a programista musi zweryfikować wartości znajdujące się w zmiennych w momencie działania aplikacji, to w tym celu należy zastosować

Jakie elementy powinny być uwzględnione w dokumentacji testowej aplikacji?

Który z wymienionych przykładów ilustruje projektowanie interfejsu zgodnego z zasadami user experience (UX)?

Które z wymienionych działań, które są częścią procesu kreowania prostej galerii zdjęć w formie aplikacji mobilnej, powinno być realizowane przez zespół?

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

Jakie informacje mogą być zapisywane w cookies przeglądarki?

Która z poniższych struktur danych jest najbardziej odpowiednia do przechowywania unikalnych elementów?

Zapisany fragment w Pythonie ilustruje:

Który z wymienionych poniżej przykładów ilustruje użycie systemu informatycznego w działalności gospodarczej?

Jaką istotną właściwość ma algorytm rekurencyjny?

Dziedziczenie jest używane, gdy zachodzi potrzeba

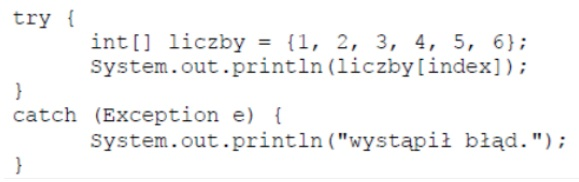

W przypadku przedstawionego fragmentu kodu Java, wyjątek zostanie zgłoszony, gdy wartość zmiennej index wyniesie:

Jakie działanie związane z klasą abstrakcyjną jest niedozwolone?

Zalecenia standardu WCAG 2.0 dotyczące percepcji koncentrują się na

Jakie z przedstawionych rozwiązań może pomóc w unikaniu porażeń prądem w biurze?

Który z wymienionych składników wchodzi w skład podstawowego wyposażenia środowiska IDE?

Jakie są główne różnice między środowiskiem RAD (Rapid Application Development) a klasycznymi IDE w odniesieniu do aplikacji mobilnych?

Testy mające na celu identyfikację błędów w interfejsach między modułami bądź systemami nazywane są testami

Jednym z rodzajów testów funkcjonalnych, które można przeprowadzić na aplikacji webowej, jest ocena

Jaką wartość dziesiętną reprezentuje liczba binarna 1010?

Jakie środowisko jest przeznaczone do tworzenia aplikacji mobilnych dla urządzeń Apple, wykorzystujące różne języki programowania, takie jak Java i Objective C?

Jakie z wymienionych narzędzi służy do testowania aplikacji?

Programista tworzy system zarządzania buforem drukowania dokumentów. Najnowsze zlecenie drukowania dodawane jest na koniec kolejki, a najstarsze z nich są przekazywane do drukarki. Jaką strukturę danych najłatwiej zastosować w tej sytuacji?