Pytanie 1

W systemie Linux do obsługi tablic partycji można zastosować komendę

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

W systemie Linux do obsługi tablic partycji można zastosować komendę

Jakie urządzenie w sieci lokalnej nie wydziela segmentów sieci komputerowej na kolizyjne domeny?

Który adres IP jest przypisany do klasy A?

W klasycznym adresowaniu, adres IP 74.100.7.8 przynależy do

W dokumentacji jednego z komponentów komputera zawarto informację, że urządzenie obsługuje OpenGL. Jakiego elementu dotyczy ta dokumentacja?

Jakim poleceniem w systemie Linux można ustalić trasę pakietu do celu?

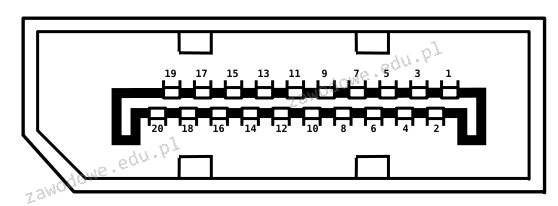

Jaką liczbą oznaczono procesor na diagramie płyty głównej komputera?

W komputerach stacjonarnych zamontowane są karty sieciowe Ethernet 10/100/1000 z gniazdem RJ45. Jakie medium transmisyjne powinno się zastosować w celu zbudowania sieci komputerowej zapewniającej najwyższą przepustowość?

W komputerze połączonym z Internetem, w oprogramowaniu antywirusowym aktualizację bazy wirusów powinno się przeprowadzać minimum

Technologia, która umożliwia szerokopasmowy dostęp do Internetu z różnymi prędkościami pobierania i wysyłania danych, to

Najbardziej rozwinięty tryb funkcjonowania portu równoległego zgodnego z normą IEEE-1284, który tworzy dwukierunkową szeregę 8-bitową zdolną do przesyłania zarówno danych, jak i adresów z maksymalną prędkością transmisji wynoszącą 2,3 MB/s oraz umożliwia podłączenie do 64 urządzeń, to

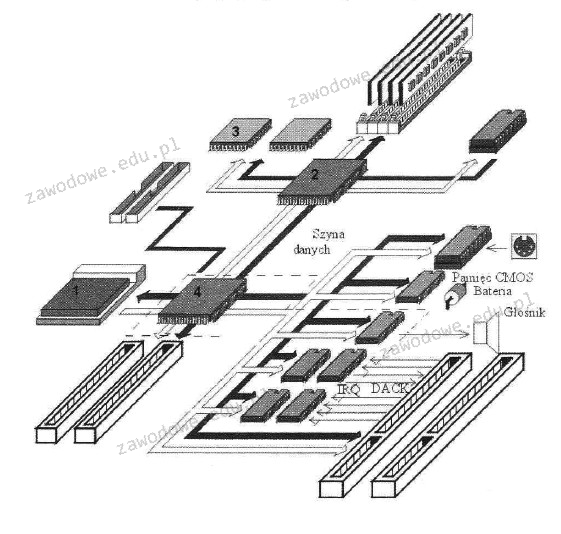

Na ilustracji pokazano złącze:

W norma PN-EN 50174 brak jest wskazówek odnoszących się do

Administrator Active Directory w domenie firma.local pragnie skonfigurować mobilny profil dla wszystkich użytkowników. Ma on być przechowywany na serwerze serwer1, w folderze pliki, który jest udostępniony w sieci jako dane$. Który z parametrów w ustawieniach profilu użytkownika spełnia opisane wymagania?

Do zarządzania przydziałami przestrzeni dyskowej w systemach Windows 7 oraz Windows 8 wykorzystywane jest narzędzie

Interfejs, którego magistrala kończy się elementem przedstawionym na ilustracji, jest typowy dla

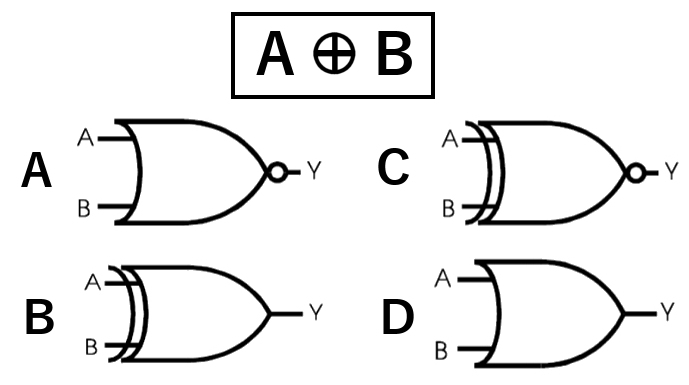

Jaką bramkę logiczną reprezentuje to wyrażenie?

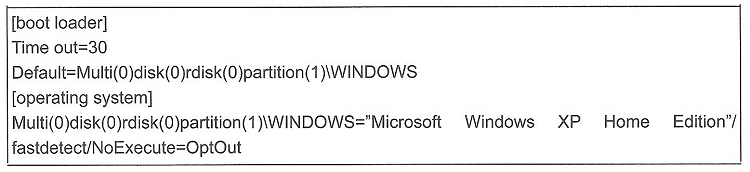

W ramce przedstawiono treść jednego z plików w systemie operacyjnym MS Windows. Jest to plik

Aby osiągnąć przepustowość wynoszącą 4 GB/s w obie strony, konieczne jest zainstalowanie w komputerze karty graficznej korzystającej z interfejsu

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue, press Del to setup) naciśnięcie klawisza Del skutkuje

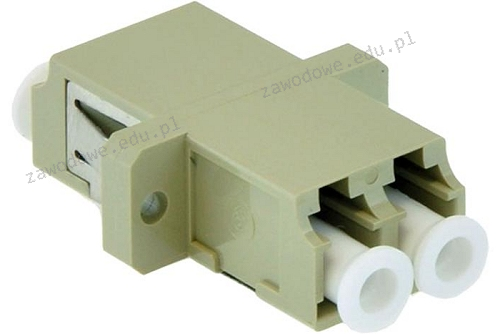

Z jakim medium transmisyjnym związany jest adapter przedstawiony na rysunku?

Liczba 45(H) przedstawiona w systemie ósemkowym jest równa

Powszechnie stosowana forma oprogramowania, która funkcjonuje na zasadzie "najpierw wypróbuj, a potem kup", to

Po zauważeniu przypadkowego skasowania istotnych danych na dysku, najlepszym sposobem na odzyskanie usuniętych plików jest

Zakres operacji we/wy dla kontrolera DMA w notacji heksadecymalnej wynosi 0094-009F, a w systemie dziesiętnym?

Jakie oprogramowanie jest wykorzystywane do dynamicznej obsługi urządzeń w systemie Linux?

Podczas monitorowania aktywności sieciowej zauważono, że na adres serwera przesyłano tysiące zapytań DNS w każdej sekundzie z różnych adresów IP, co doprowadziło do zawieszenia systemu operacyjnego. Przyczyną tego był atak typu

Jakie polecenie w systemie Linux przyzna możliwość zapisu dla wszystkich obiektów w /usr/share dla wszystkich użytkowników, nie modyfikując innych uprawnień?

Wtyczka zaprezentowana na fotografii stanowi element obwodu elektrycznego zasilającego

Do instalacji i usuwania oprogramowania w systemie Ubuntu wykorzystywany jest menedżer

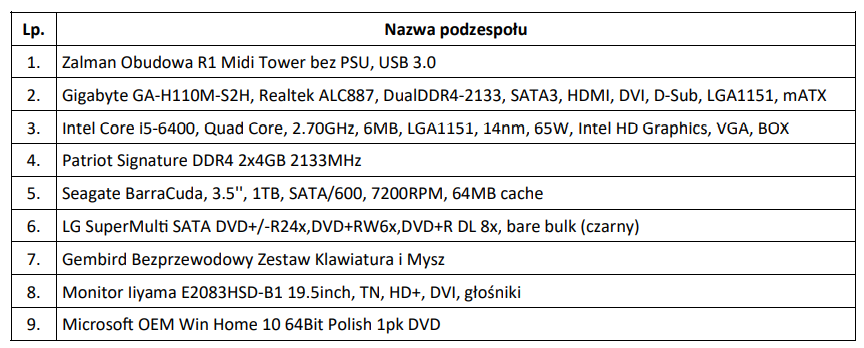

Zestaw komputerowy, który został przedstawiony, jest niepełny. Który z elementów nie został wymieniony w tabeli, a jest kluczowy dla prawidłowego funkcjonowania zestawu?

Aby sprawdzić dysk twardy w systemie Linux na obecność uszkodzonych sektorów, użytkownik może zastosować program

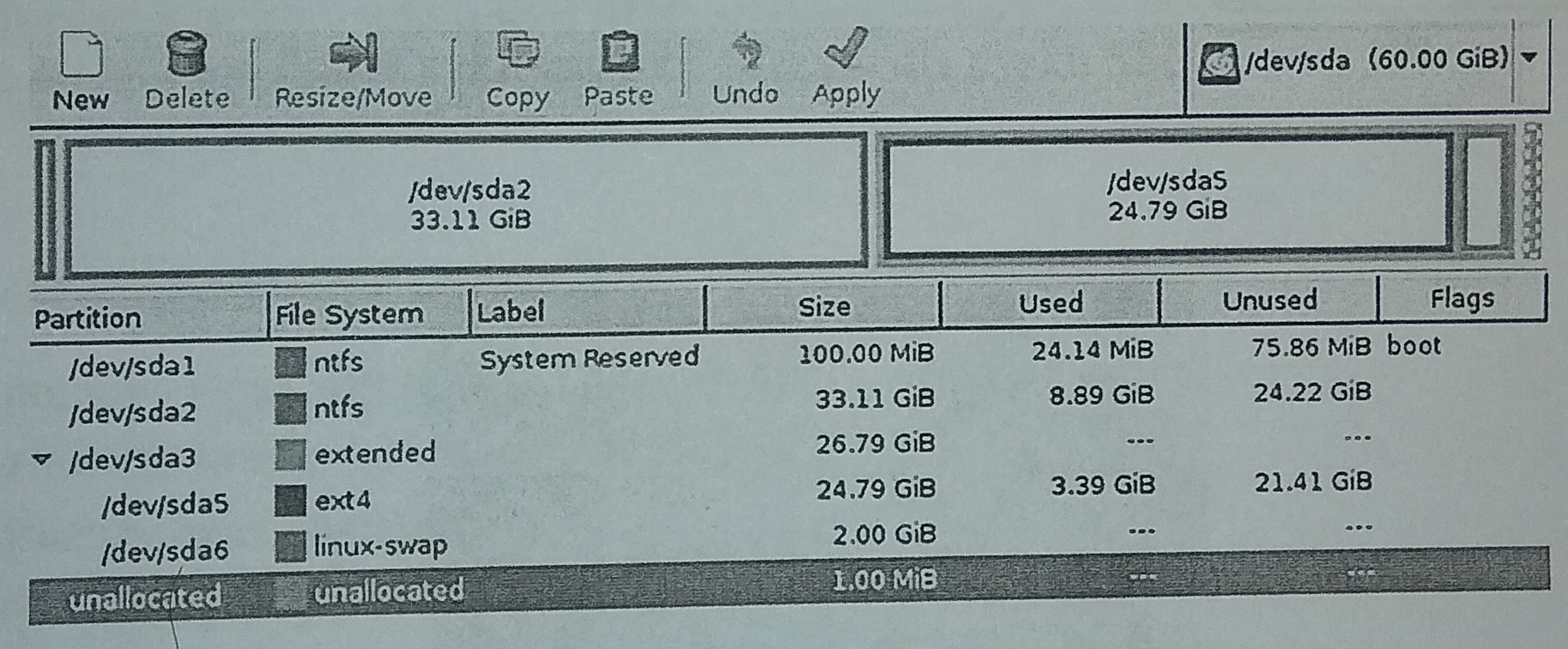

Analiza danych wyświetlonych przez program umożliwia stwierdzenie, że

Nazwa protokołu, który pozwala na konwersję 32-bitowych adresów IP na 48-bitowe fizyczne adresy MAC w sieciach Ethernet, to:

Czym jest NAS?

Jakim protokołem jest realizowana kontrola poprawności transmisji danych w sieciach Ethernet?

GRUB, LILO oraz NTLDR to:

Komputer z BIOS-em firmy Award wyświetlił komunikat o treści Primary/Secondary master/slave hard disk fail. Co taki komunikat może sugerować w kontekście konieczności wymiany?

Z wykorzystaniem narzędzia diagnostycznego Tracert można określić ścieżkę do celu. Przez ile routerów przechodził pakiet wysłany z hosta 172.16.0.99?

Na przedstawionym rysunku zaprezentowane jest złącze