Pytanie 1

Aby zminimalizować ryzyko wyładowań elektrostatycznych podczas wymiany komponentów komputerowych, technik powinien wykorzystać

Wynik: 11/40 punktów (27,5%)

Wymagane minimum: 20 punktów (50%)

Aby zminimalizować ryzyko wyładowań elektrostatycznych podczas wymiany komponentów komputerowych, technik powinien wykorzystać

Jaką prędkość przesyłu danych określa standard sieci Ethernet IEEE 802.3z?

Rodzaj systemu plików, który w systemie Windows pozwala na kompresję danych oraz przydzielanie uprawnień do plików i folderów, to

Który standard w połączeniu z odpowiednią kategorią kabla skrętki jest skonfigurowany w taki sposób, aby umożliwiać maksymalny transfer danych?

W systemach operacyjnych Windows konto użytkownika, które ma najwyższe domyślne uprawnienia, należy do grupy

Jakie urządzenie sieciowe zostało pokazane na ilustracji?

Podaj nazwę funkcji przełącznika, która pozwala na przypisanie wyższego priorytetu dla transmisji VoIP?

Po przeanalizowaniu wyników testu dysku twardego, jakie czynności powinny zostać wykonane, aby zwiększyć jego wydajność?

| Wolumin (C:) | ||

| Rozmiar woluminu | = | 39,06 GB |

| Rozmiar klastra | = | 4 KB |

| Zajęte miejsce | = | 27,48 GB |

| Wolne miejsce | = | 11,58 GB |

| Procent wolnego miejsca | = | 29 % |

| Fragmentacja woluminu | ||

| Fragmentacja całkowita | = | 15 % |

| Fragmentacja plików | = | 31 % |

| Fragmentacja wolnego miejsca | = | 0 % |

Na schemacie przedstawiono sieć o strukturze

W schemacie logicznym struktury okablowania, zgodnie z polską terminologią zawartą w normie PN-EN 50174, cechą kondygnacyjnego punktu dystrybucyjnego jest to, że

Podczas wyboru zasilacza do komputera kluczowe znaczenie

W systemach Microsoft Windows komenda netstat -a pokazuje

Aby zablokować oraz usunąć złośliwe oprogramowanie, takie jak exploity, robaki i trojany, konieczne jest zainstalowanie oprogramowania

Cienki klient (thin client) korzysta z protokołu

W instalacjach kablowych z wykorzystaniem skrętki UTP kat. 6, jakie gniazda sieciowe powinny być stosowane?

Podaj polecenie w systemie Linux, które umożliwia wyświetlenie identyfikatora użytkownika.

Jakiego typu macierz RAID nie zapewnia odporności na awarie żadnego z dysków tworzących jej strukturę?

Jakie medium transmisyjne w sieciach LAN rekomenduje się do użycia w historycznych obiektach?

Sekwencja 172.16.0.1, która reprezentuje adres IP komputera, jest zapisana w systemie

Jak nazywa się identyfikator, który musi być jednakowy, aby urządzenia sieciowe mogły współpracować w danej sieci bezprzewodowej?

Jakiego rodzaju złącze powinna mieć płyta główna, aby użytkownik był w stanie zainstalować kartę graficzną przedstawioną na rysunku?

Ikona z wykrzyknikiem, którą widać na ilustracji, pojawiająca się przy nazwie urządzenia w Menedżerze urządzeń, wskazuje, że to urządzenie

W technologii Ethernet protokół dostępu do medium CSMA/CD jest metodą z

Jaką fizyczną topologię sieci komputerowej przedstawiono na załączonym rysunku?

Jakie rodzaje partycji mogą występować w systemie Windows?

Czym jest procesor Athlon 2800+?

W systemie operacyjnym pojawił się problem z driverem TWAIN, który może uniemożliwiać prawidłowe funkcjonowanie

Która z poniższych czynności konserwacyjnych jest specyficzna tylko dla drukarki laserowej?

Aby zredukować kluczowe zagrożenia związane z bezpieczeństwem podczas pracy na komputerze podłączonym do sieci Internet, należy przede wszystkim

W systemie Windows przy użyciu polecenia assoc można

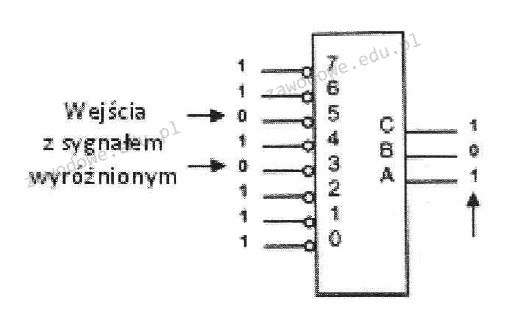

Na ilustracji przedstawiono symbol urządzenia cyfrowego

W systemie Linux program, który odpowiada aplikacji chkdsk z Windows, to

Jaką pojemność ma dwuwarstwowa płyta Blu-ray?

Ile sieci obejmują komputery z adresami IP i maskami sieci wskazanymi w tabeli?

Możliwość bezprzewodowego połączenia komputera z siecią Internet za pomocą tzw. hotspotu będzie dostępna po zainstalowaniu w nim karty sieciowej posiadającej

Drukarka została zainstalowana w systemie Windows. Aby ustawić między innymi domyślną orientację wydruku, liczbę stron na arkusz oraz kolorystykę, podczas jej konfiguracji należy skorzystać z opcji

Podstawowym celem użycia przełącznika /renew w poleceniu ipconfig w systemie Windows jest

Jakie pasmo częstotliwości definiuje klasa okablowania D?

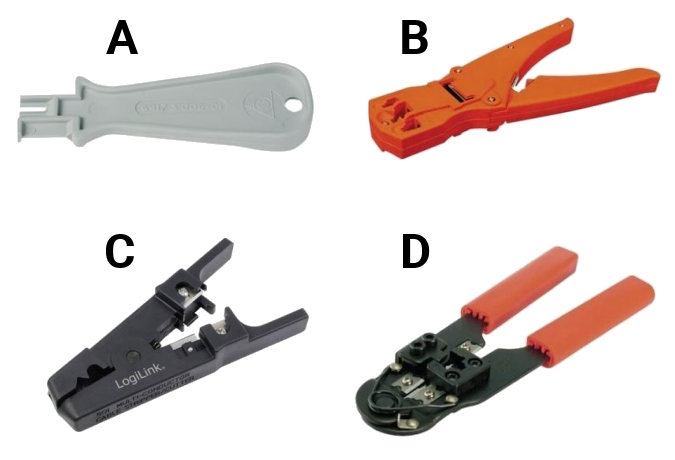

Który z przyrządów służy do usuwania izolacji?

Jaką funkcję należy wybrać, aby utworzyć kopię zapasową rejestru systemowego w edytorze regedit?