Pytanie 1

Zamiana baterii jest jedną z czynności związanych z użytkowaniem

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Zamiana baterii jest jedną z czynności związanych z użytkowaniem

Zwiększenie zarówno wydajności operacji (zapis/odczyt), jak i bezpieczeństwa przechowywania danych jest możliwe dzięki zastosowaniu macierzy dyskowej

Zmienną a wyświetl na 2 różne sposoby.

Ataki na systemy komputerowe, które odbywają się poprzez podstępne pozyskiwanie od użytkowników ich danych osobowych, często wykorzystywane są w postaci fałszywych komunikatów z różnych instytucji lub od dostawców usług e-płatności i innych znanych organizacji, to

W jakich jednostkach opisuje się przesłuch zbliżny NEXT?

W systemie Linux, aby uzyskać informację o nazwie aktualnego katalogu roboczego, należy użyć polecenia

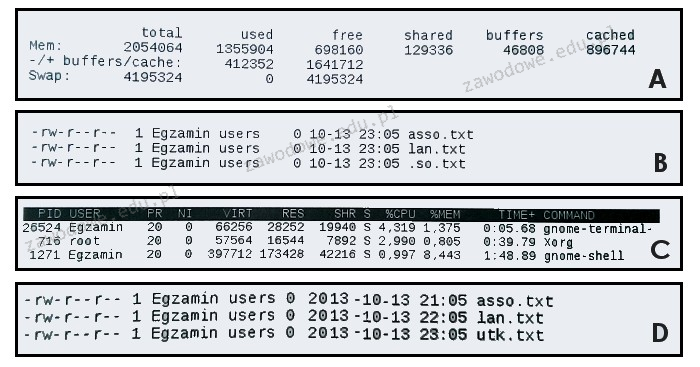

Wynik wykonania polecenia ```ls -l``` w systemie Linux przedstawia poniższy rysunek

Zainstalowanie serwera WWW w środowisku Windows Server zapewnia rola

Jaki protokół stosują komputery, aby informować router o zamiarze dołączenia do lub opuszczenia konkretnej grupy multicastowej?

Jak wiele urządzeń może być podłączonych do interfejsu IEEE1394?

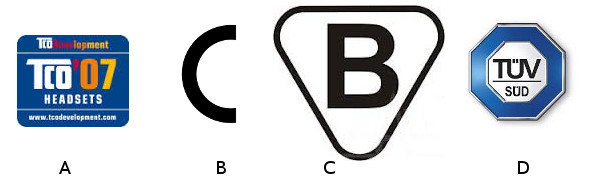

Na urządzeniu znajduje się symbol, który stanowi certyfikat potwierdzający zgodność sprzętu w zakresie emisji promieniowania, ergonomii, efektywności energetycznej oraz ekologii, co przedstawiono na rysunku

Jednym z typowych symptomów mogących świadczyć o nadchodzącej awarii dysku twardego jest wystąpienie

Aby możliwe było zorganizowanie pracy w wydzielonych logicznie mniejszych podsieciach w sieci komputerowej, należy ustawić w przełączniku

Jakie znaczenie ma zaprezentowany symbol graficzny?

Oprogramowanie, które jest dodatkiem do systemu Windows i ma na celu ochronę przed oprogramowaniem szpiegującym oraz innymi niechcianymi elementami, to

Aby umożliwić transfer danych między siecią w pracowni a siecią ogólnoszkolną o innej adresacji IP, należy zastosować

Na załączonym zdjęciu znajduje się

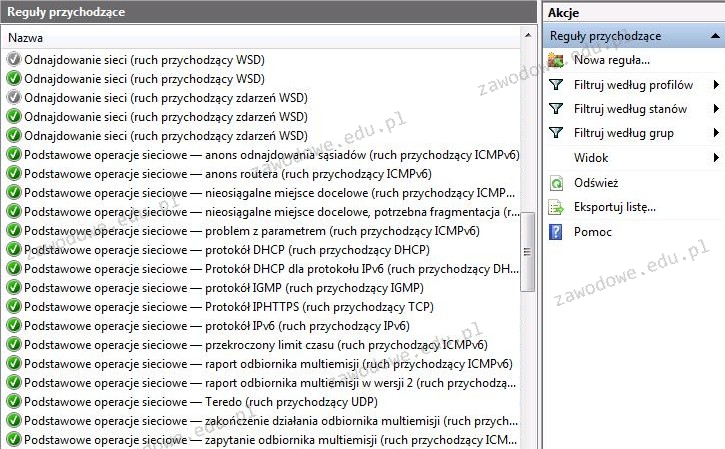

Zrzut ekranu ilustruje aplikację

Jaką liczbę punktów abonenckich (2 x RJ45) zgodnie z wytycznymi normy PN-EN 50167 powinno się zainstalować w biurze o powierzchni 49 m2?

Korzystając z polecenia taskmgr, użytkownik systemu Windows może

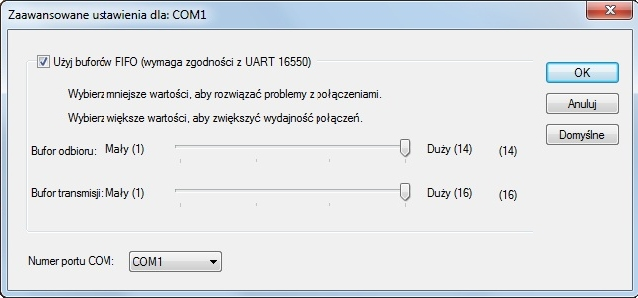

Ustawienia przedstawione na ilustracji odnoszą się do

Obudowa oraz wyświetlacz drukarki fotograficznej są bardzo brudne. Jakie środki należy zastosować, aby je wyczyścić?

Złącze IrDA służy do bezprzewodowej komunikacji i jest

Oprogramowanie przypisane do konkretnego komputera lub jego podzespołów, które uniemożliwia instalację na nowym sprzęcie zakupionym przez tego samego użytkownika, to

Jaką pamięć RAM można użyć z płytą główną GIGABYTE GA-X99-ULTRA GAMING/ X99/ 8x DDR4 2133, ECC, obsługującą maksymalnie 128GB, 4x PCI-E 16x, RAID, USB 3.1, S-2011-V3/ATX?

Która z opcji konfiguracji ustawień konta użytkownika o ograniczonych uprawnieniach w systemie Windows jest dostępna dzięki narzędziu secpol?

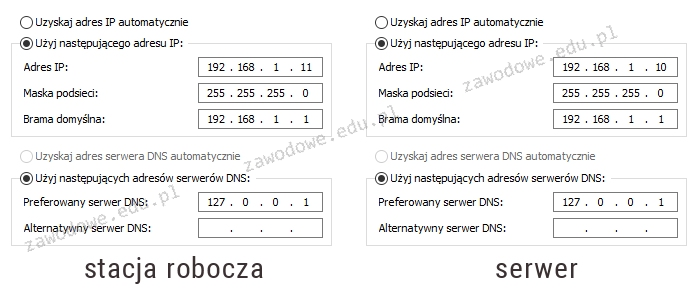

Na schemacie przedstawiono konfigurację protokołu TCP/IP pomiędzy serwerem a stacją roboczą. Na serwerze zainstalowano rolę DNS. Wykonanie polecenia ping www.cke.edu.pl na serwerze zwraca pozytywny wynik, natomiast na stacji roboczej jest on negatywny. Jakie zmiany należy wprowadzić w konfiguracji, aby usługa DNS na stacji funkcjonowała poprawnie?

Który protokół służy do wymiany danych o trasach oraz dostępności sieci pomiędzy routerami w ramach tego samego systemu autonomicznego?

Który interfejs pozwala na korzystanie ze sterowników oraz oprogramowania systemu operacyjnego, umożliwiając m.in. przesył danych pomiędzy pamięcią systemową a dyskiem SATA?

Jaką rolę odgrywa ISA Server w systemie operacyjnym Windows?

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę hasła oraz stosowanie haseł o odpowiedniej długości i spełniających wymagania dotyczące złożoności, należy ustawić

W systemie Linux plik posiada uprawnienia ustawione na 765. Grupa przypisana do tego pliku ma możliwość

Do zrealizowania macierzy RAID 1 wymagane jest co najmniej

Ile maksymalnie podstawowych partycji możemy stworzyć na dysku twardym używając MBR?

Jaki typ rozbudowy serwera wymaga zainstalowania dodatkowych sterowników?

Zarządzanie partycjami w systemach operacyjnych Windows

W serwerach warto korzystać z dysków, które obsługują tryb Hot plugging, ponieważ

Jaki jest adres rozgłoszeniowy (broadcast) dla hosta z adresem IP 192.168.35.202 oraz 26-bitową maską?

Jaką usługę należy aktywować w sieci, aby stacja robocza mogła automatycznie uzyskać adres IP?

Scandisk to narzędzie, które wykorzystuje się do