Pytanie 1

Jakie parametry mierzy watomierz?

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Jakie parametry mierzy watomierz?

Administrator sieci lokalnej zauważył, że urządzenie typu UPS przełączyło się w tryb awaryjny. Oznacza to awarię systemu

W systemie Windows odpowiednikiem macierzy RAID1 jest wolumin

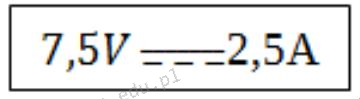

Na urządzeniu zasilanym prądem stałym znajduje się wskazane oznaczenie. Co można z niego wywnioskować o pobieranej mocy urządzenia, która wynosi około

Wskaż właściwą formę maski

Podczas testowania kabla sieciowego zakończonego wtykami RJ45 przy użyciu diodowego testera okablowania, diody LED zapalały się w odpowiedniej kolejności, z wyjątkiem diod oznaczonych numerami 2 i 3, które świeciły równocześnie na jednostce głównej testera, natomiast na jednostce zdalnej nie świeciły wcale. Jaka mogła być tego przyczyna?

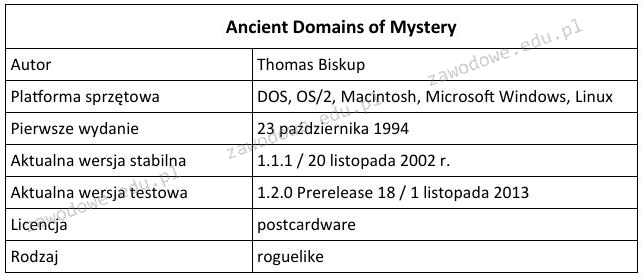

Twórca zamieszczonego programu pozwala na jego darmowe korzystanie tylko w przypadku

Usługi na serwerze są konfigurowane za pomocą

Wskaź, które zdanie dotyczące zapory sieciowej jest nieprawdziwe?

Protokół, który zajmuje się identyfikowaniem i usuwaniem kolizji w sieciach Ethernet, to

Aplikacja komputerowa, która umożliwia zarządzanie plikami oraz folderami, to:

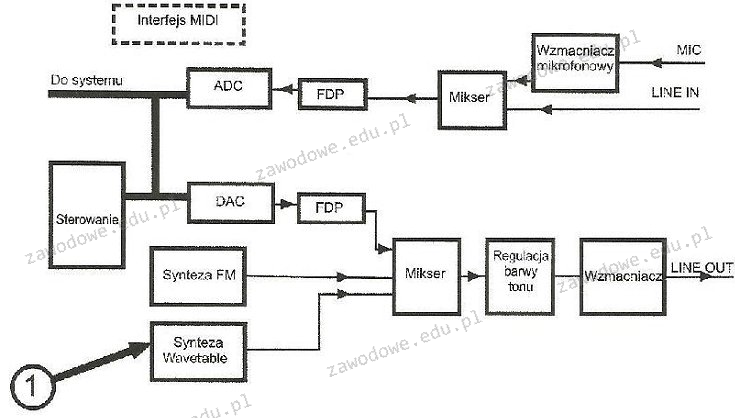

Element wskazany cyfrą 1 na diagramie karty dźwiękowej?

Jak nazywa się atak na sieć komputerową, który polega na przechwytywaniu przesyłanych w niej pakietów?

Jaką minimalną ilość pamięci RAM powinien mieć komputer, aby zainstalować 32-bitowy system operacyjny Windows 7 i móc efektywnie korzystać z trybu graficznego?

Podczas próby nawiązania połączenia z serwerem FTP, uwierzytelnienie anonimowe nie powiodło się, natomiast logowanie za pomocą loginu i hasła zakończyło się sukcesem. Co może być przyczyną tej sytuacji?

Jaki rezultat uzyskamy po wykonaniu odejmowania dwóch liczb heksadecymalnych 60A (h) - 3BF (h)?

Adres IP urządzenia, zapisany jako sekwencja 172.16.0.1, jest przedstawiony w systemie

Który z rekordów DNS w systemach Windows Server służy do definiowania aliasu (alternatywnej nazwy) dla rekordu A, powiązanego z kanoniczną nazwą hosta?

W celu kontrolowania przepustowości sieci, administrator powinien zastosować aplikację typu

Czym jest VOIP?

Do interfejsów pracujących równolegle należy interfejs

Aby serwer mógł przesyłać dane w zakresach częstotliwości 2,4 GHz oraz 5 GHz, konieczne jest zainstalowanie w nim karty sieciowej działającej w standardzie

Komunikat "BIOS checksum error" pojawiający się podczas uruchamiania komputera zazwyczaj wskazuje na

Urządzenie zaprezentowane na ilustracji jest wykorzystywane do zaciskania wtyków:

Za co odpowiada protokół DNS?

Który adres IP reprezentuje hosta działającego w sieci o adresie 192.168.160.224/28?

Jakie urządzenie należy zastosować, aby połączyć sieć lokalną wykorzystującą adresy prywatne z Internetem?

Parametr pamięci RAM określany czasem jako opóźnienie definiuje się jako

Standardowo, w systemie Linux, twardy dysk w standardzie SATA jest oznaczany jako

W trakcie normalnego funkcjonowania systemu operacyjnego w laptopie zjawia się informacja o potrzebie sformatowania wewnętrznego dysku twardego. Co to oznacza?

W którym z rejestrów wewnętrznych procesora są przechowywane dodatkowe informacje o wyniku realizowanej operacji?

Który profil użytkownika ulega modyfikacji i jest zapisywany na serwerze dla klienta działającego w sieci Windows?

Komenda uname -s w systemie Linux służy do identyfikacji

Jakie jest nominalne wyjście mocy (ciągłe) zasilacza o parametrach przedstawionych w tabeli?

| Napięcie wyjściowe | +5 V | +3.3 V | +12 V1 | +12 V2 | -12 V | +5 VSB |

|---|---|---|---|---|---|---|

| Prąd wyjściowy | 18,0 A | 22,0 A | 18,0 A | 17,0 A | 0,3 A | 2,5 A |

| Moc wyjściowa | 120 W | 336 W | 3,6 W | 12,5 W |

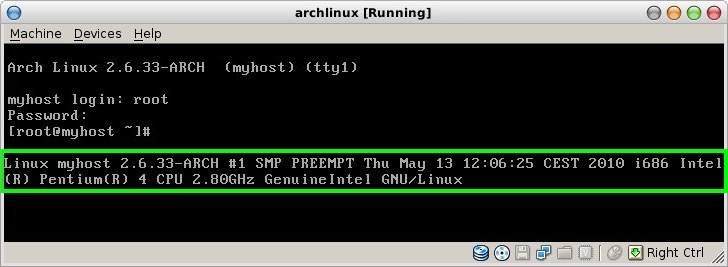

Jakie polecenie należy wykorzystać, aby w terminalu pokazać przedstawione informacje o systemie Linux?

Komputer zainstalowany w domenie Active Directory nie jest w stanie nawiązać połączenia z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie stworzony na tym urządzeniu?

Który typ drukarki stosuje metodę przenoszenia stałego pigmentu z taśmy na papier odporny na wysoką temperaturę?

Okablowanie pionowe w sieci strukturalnej łączy jakie elementy?

Osoba korzystająca z lokalnej sieci musi mieć możliwość dostępu do dokumentów umieszczonych na serwerze. W tym celu powinna

Jaką usługę obsługuje port 3389?