Pytanie 1

Do instalacji i usuwania oprogramowania w systemie Ubuntu wykorzystywany jest menedżer

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Do instalacji i usuwania oprogramowania w systemie Ubuntu wykorzystywany jest menedżer

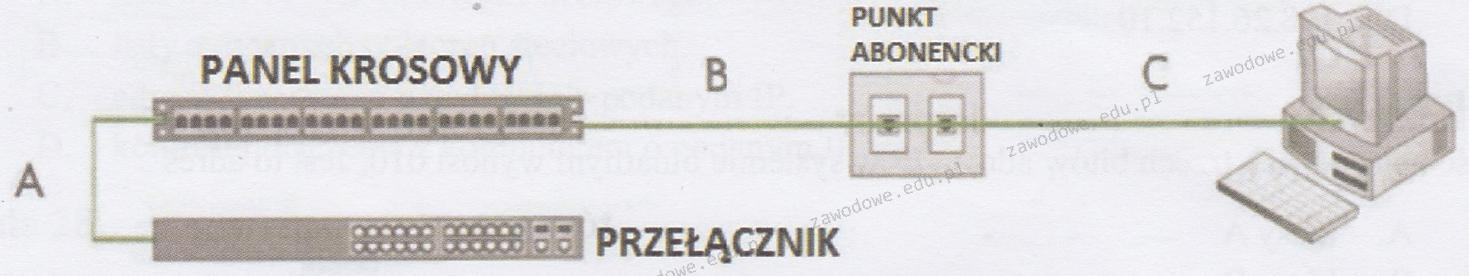

Według normy PN-EN 50174 maksymalna całkowita długość kabla połączeniowego między punktem abonenckim a komputerem oraz kabla krosowniczego A+C) wynosi

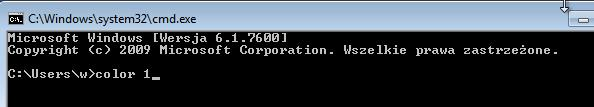

W systemie Windows zastosowanie przedstawionego polecenia spowoduje chwilową zmianę koloru

Po włączeniu komputera wyświetlił się komunikat "Non-system disk or disk error. Replace and strike any key when ready". Może to być spowodowane

Który z protokołów należy do warstwy transportowej, działa bez nawiązywania połączenia i nie posiada mechanizmów weryfikujących poprawność dostarczania danych?

Który z symboli w systemach operacyjnych z rodziny Windows powinien być użyty przy udostępnianiu zasobu ukrytego w sieci?

W systemie Linux komenda ifconfig odnosi się do

Jaką liczbę podwójnych gniazd RJ45 należy zainstalować w pomieszczeniu o wymiarach 8 x 5 m, aby spełniać wymagania normy PN-EN 50173?

Aby poprawić bezpieczeństwo prywatnych danych sesji na stronie internetowej, zaleca się dezaktywację w ustawieniach przeglądarki

Partycja, na której zainstalowany jest system operacyjny, określana jest jako partycja

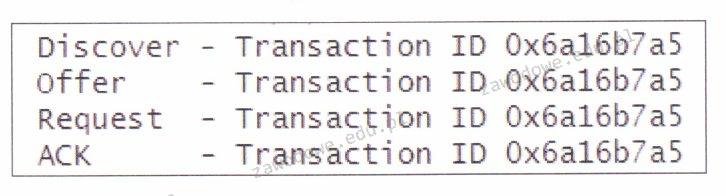

Na ilustracji przedstawiono część procesu komunikacji z serwerem, która została przechwycona przez aplikację Wireshark. Jaki to serwer?

Aby aktywować tryb awaryjny w systemach z rodziny Windows, w trakcie uruchamiania komputera trzeba nacisnąć klawisz

Jakie medium transmisyjne stosują myszki bluetooth do łączności z komputerem?

Aby Jan mógł zmienić właściciela drukarki w systemie Windows, musi mu zostać przypisane prawo do w opcjach zabezpieczeń

Jakie oprogramowanie należy zainstalować, aby serwer Windows mógł obsługiwać usługi katalogowe?

Jak nazywa się protokół, który umożliwia pobieranie wiadomości z serwera?

Technologia procesorów z serii Intel Core, wykorzystywana w układach i5, i7 oraz i9, umożliwiająca podniesienie częstotliwości w sytuacji, gdy komputer potrzebuje większej mocy obliczeniowej, to

Jakie urządzenie pozwala na podłączenie drukarki, która nie ma karty sieciowej, do lokalnej sieci komputerowej?

Schemat ilustruje fizyczną strukturę

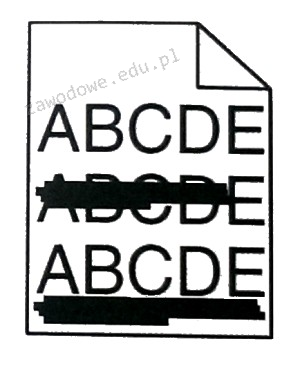

Źródłem problemu z wydrukiem z przedstawionej na rysunku drukarki laserowej jest

Jakie polecenie w systemie Linux przyzna pełne uprawnienia wszystkim użytkownikom do zasobów?

W którym systemie operacyjnym może pojawić się komunikat podczas instalacji sterowników dla nowego urządzenia?

| System.......nie może zweryfikować wydawcy tego sterownika. Ten sterownik nie ma podpisu cyfrowego albo podpis nie został zweryfikowany przez urząd certyfikacji. Nie należy instalować tego sterownika, jeżeli nie pochodzi z oryginalnego dysku producenta lub od administratora systemu. |

Jaką liczbę hostów można podłączyć w sieci o adresie 192.168.1.128/29?

W systemach operacyjnych Windows system plików pozwala na ograniczenie dostępu użytkowników do określonych katalogów, plików czy dysków

Zainstalowanie serwera WWW w środowisku Windows Server zapewnia rola

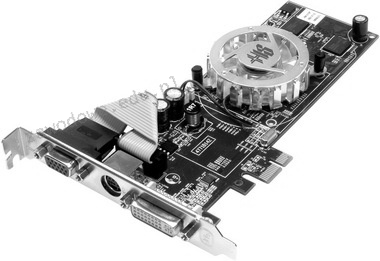

Jakie złącze na płycie głównej komputera jest przeznaczone do zamontowania karty graficznej widocznej na powyższym obrazie?

Thunderbolt jest typem interfejsu:

W systemie Linux, polecenie usermod -s dla danego użytkownika umożliwia

Wskaż komponent, który nie jest zgodny z płytą główną o parametrach przedstawionych w tabeli.

Proces zapisu na nośnikach BD-R realizowany jest przy użyciu

Która norma w Polsce definiuje zasady dotyczące okablowania strukturalnego?

Którego programu nie można użyć do przywrócenia danych w systemie Windows na podstawie wcześniej wykonanej kopii?

FDDI (ang. Fiber Distributed Data Interface) jest standardem przesyłania danych opartym na technologii światłowodowej. Jaką topologię wykorzystuje się w sieciach zbudowanych według tej technologii?

Jakie urządzenie umożliwia połączenie sieci lokalnej z siecią rozległą?

Dostosowywanie parametrów TCP/IP hosta w oparciu o adres MAC karty sieciowej to funkcjonalność jakiego protokołu?

Ile różnych sieci obejmują komputery z adresami IP podanymi w tabeli oraz przy standardowej masce sieci?

Podaj domyślny port używany do przesyłania poleceń (command) w serwerze FTP

Ustanowienie połączenia pomiędzy dwoma oddalonymi hostami za pomocą publicznej sieci, takiej jak Internet, w sposób, że węzły tej sieci nie wpływają na przesyłane pakiety, to

Ile adresów można przypisać urządzeniom działającym w sieci o adresie IP 192.168.20.0/26?

W topologii fizycznej w kształcie gwiazdy, wszystkie urządzenia działające w sieci są