Pytanie 1

Jakie medium transmisyjne jest związane z adapterem przedstawionym na ilustracji?

Wynik: 12/40 punktów (30,0%)

Wymagane minimum: 20 punktów (50%)

Jakie medium transmisyjne jest związane z adapterem przedstawionym na ilustracji?

Jakie będzie rezultatem dodawania liczb 10011012 i 110012 w systemie binarnym?

Element obliczeń zmiennoprzecinkowych to

Jakie urządzenie sieciowe umożliwia połączenie sieci LAN z WAN?

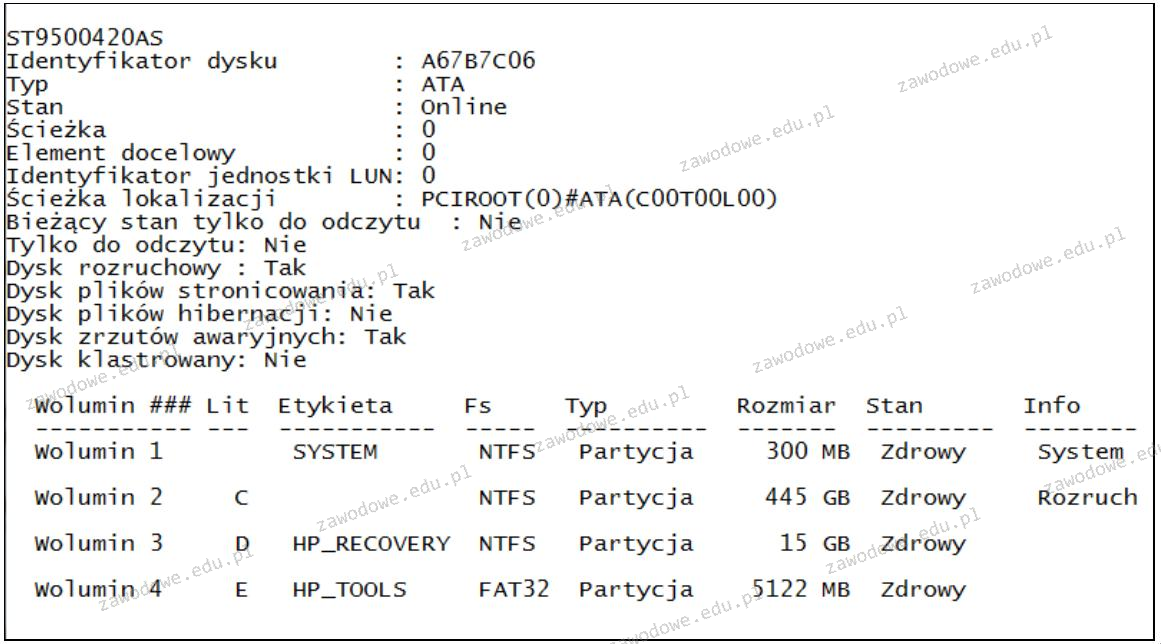

Jakie narzędzie wraz z odpowiednimi parametrami należy zastosować w systemie Windows, aby uzyskać przedstawione informacje o dysku twardym?

Systemy operacyjne należące do rodziny Linux są dystrybuowane na mocy licencji

Oblicz całkowity koszt za realizację poniższych czynności serwisowych, przy założeniu, że stawka za jedną roboczogodzinę wynosi 120,00 zł netto, a podatek VAT wynosi 23%.

| LP | Zrealizowane czynności serwisowe | Ilość roboczogodzin |

|---|---|---|

| 1. | Diagnozowanie usterki | 0,2 |

| 2. | Wymiana zasilacza | 0,5 |

| 3. | Przygotowanie drukarki do eksploatacji | 0,6 |

| 4. | Konserwacja urządzenia drukującego | 1,0 |

| 5. | Sprawdzanie po zakończeniu naprawy | 0,2 |

W ustawieniach haseł w systemie Windows Server aktywowano opcję, że hasło musi spełniać wymagania dotyczące złożoności. Z jakiej minimalnej liczby znaków musi składać się hasło użytkownika?

Główną czynnością serwisową w drukarce igłowej jest zmiana pojemnika

Aby utworzyć ukryty, udostępniony folder w systemie Windows Serwer, należy dodać na końcu jego nazwy odpowiedni znak

Jaką normę odnosi się do okablowania strukturalnego?

Aby zmienić ustawienia rozruchu komputera w systemie Windows 7 przy użyciu wiersza poleceń, jakie polecenie powinno być użyte?

Urządzenie z funkcją Plug and Play, które zostało ponownie podłączone do komputera, jest identyfikowane na podstawie

Jaki rodzaj kabla powinien być użyty do połączenia komputera w obszarze podlegającym wpływom zakłóceń elektromagnetycznych?

Dane dotyczące kont użytkowników w systemie Linux są przechowywane w pliku

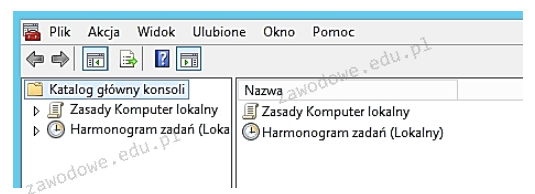

Aby otworzyć konsolę przedstawioną na ilustracji, należy wpisać w oknie poleceń

Korzystając z polecenia systemowego ipconfig, można skonfigurować

Serwer WWW o otwartym kodzie źródłowym, który działa na różnych systemach operacyjnych, to

Zamiana taśmy barwiącej jest związana z eksploatacją drukarki

Notacja #102816 oznacza zapis w systemie liczbowym

Jaką operację można wykonać podczas konfiguracji przełącznika CISCO w interfejsie CLI, nie przechodząc do trybu uprzywilejowanego, w zakresie dostępu widocznym w ramce?

| Switch> |

Jakie znaczenie ma skrót MBR w kontekście technologii komputerowej?

Ustawienia wszystkich kont użytkowników na komputerze znajdują się w gałęzi rejestru oznaczonej akronimem

Który standard Ethernet określa Gigabit Ethernet dla okablowania UTP?

Administrator dostrzegł, że w sieci LAN występuje wiele kolizji. Jakie urządzenie powinien zainstalować, aby podzielić sieć lokalną na mniejsze domeny kolizji?

Zakres adresów IPv4 od 224.0.0.0 do 239.255.255.255 jest przeznaczony do jakiego rodzaju transmisji?

Aby osiągnąć przepustowość 4 GB/s w obydwie strony, konieczne jest zainstalowanie w komputerze karty graficznej używającej interfejsu

Medium transmisyjne oznaczone symbolem S/FTP wskazuje na skrętkę

W celu konserwacji elementów z łożyskami oraz ślizgami w urządzeniach peryferyjnych wykorzystuje się

Włączenie systemu Windows w trybie diagnostycznym umożliwia

Błąd typu STOP w systemie Windows (Blue Screen), który występuje w momencie, gdy system odwołuje się do niepoprawnych danych w pamięci RAM, to

Aby umożliwić transfer danych między siecią w pracowni a siecią ogólnoszkolną o innej adresacji IP, należy zastosować

W jakim typie skanera wykorzystuje się fotopowielacze?

Jednym z rezultatów realizacji podanego polecenia jest

| sudo passwd -n 1 -x 5 test |

Na zdjęciu pokazano złącza

Jaką funkcję należy wybrać, aby utworzyć kopię zapasową rejestru systemowego w edytorze regedit?

Przypisanie licencji oprogramowania do pojedynczego komputera lub jego komponentów stanowi charakterystykę licencji

Jaką komendę należy wpisać w miejsce kropek, aby w systemie Linux wydłużyć standardowy odstęp czasowy między kolejnymi wysyłanymi pakietami przy użyciu polecenia ping?

Jakie narzędzie służy do połączenia pigtaila z włóknami światłowodowymi?

Która z anten cechuje się najwyższym zyskiem mocy i pozwala na nawiązanie łączności na dużą odległość?