Pytanie 1

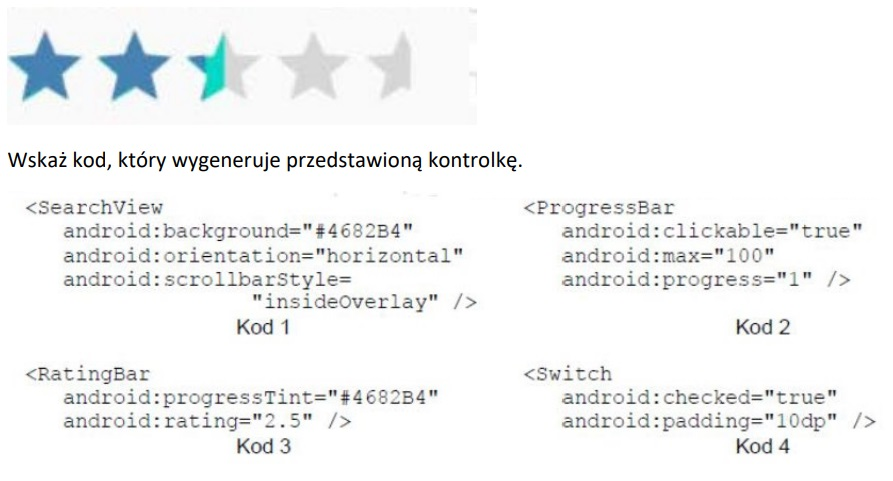

Wskaż fragment kodu, który wykreuje przedstawioną kontrolkę?

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Wskaż fragment kodu, który wykreuje przedstawioną kontrolkę?

Zaprezentowany symbol odnosi się do

Gdzie są przechowywane informacje w sytuacji korzystania z chmury obliczeniowej?

Który z wymienionych elementów interfejsu użytkownika jest charakterystyczny dla aplikacji działającej na komputerze?

W standardzie dokumentacji testów oprogramowania IEEE 829-1998 opisany jest dokument, który zawiera dane o tym, jakie przypadki testowe były wykorzystane, przez kogo i czy zakończyły się sukcesem. Co to jest?

Która z poniższych informacji o pojęciu obiekt jest prawdziwa?

Zaprezentowany wykres ilustruje wyniki przeprowadzonych testów

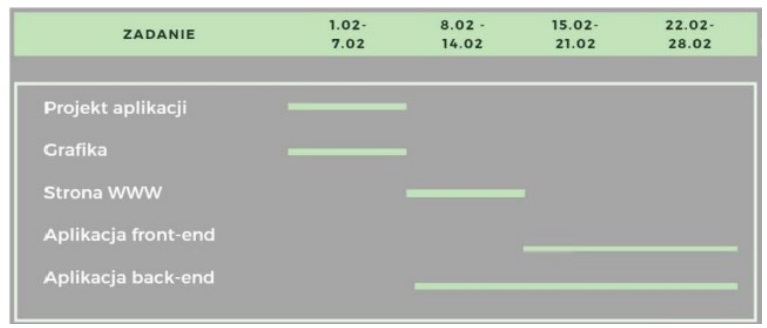

Jakie informacje przedstawia diagram Gantta?

Jaki model zarządzania projektami przewiduje, że wszystkie etapy są realizowane jeden po drugim, bez możliwości wrócenia do wcześniejszych faz?

Jakie działanie powinno się wykonać w pierwszym kroku, oceniając stan osoby poszkodowanej?

Jakie działania można podjąć, aby uniknąć pogorszenia wzroku podczas korzystania z komputera?

Jakie jest oznaczenie normy międzynarodowej?

Która z metod zarządzania projektami stawia na przejrzystość oraz wizualizację bieżących zadań?

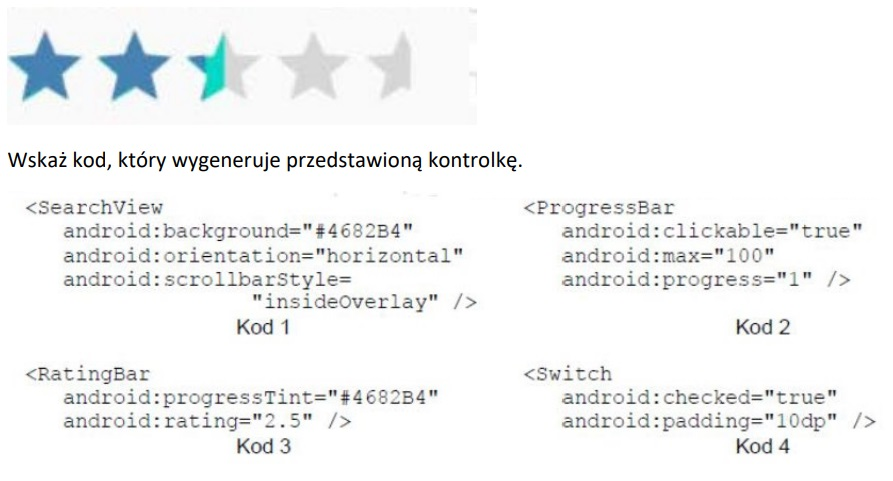

Jaką wartość ma zmienna b po wykonaniu poniższego kodu?

Jakie cechy posiada kod dopełniający do dwóch?

Do zadań widoku w architekturze MVVM (Model_View-Viewmodel) należy

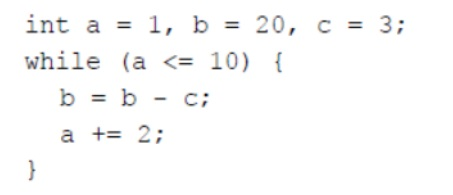

Wskaż uproszczoną wersję kodu XAML dla elementów w pokazanym oknie dialogowym?

Jaki rodzaj licencji umożliwia dowolne zmienianie oraz rozpowszechnianie kodu źródłowego?

Diagram Gantta, który został zaprezentowany, odnosi się do projektu IT. Przyjmując, że każdy członek zespołu posiada odpowiednie kompetencje do realizacji każdego z zadań, a każde zadanie może być przypisane tylko jednej osobie, która poświęca na nie pełen dzień pracy, to minimalna liczba osób w zespole wynosi

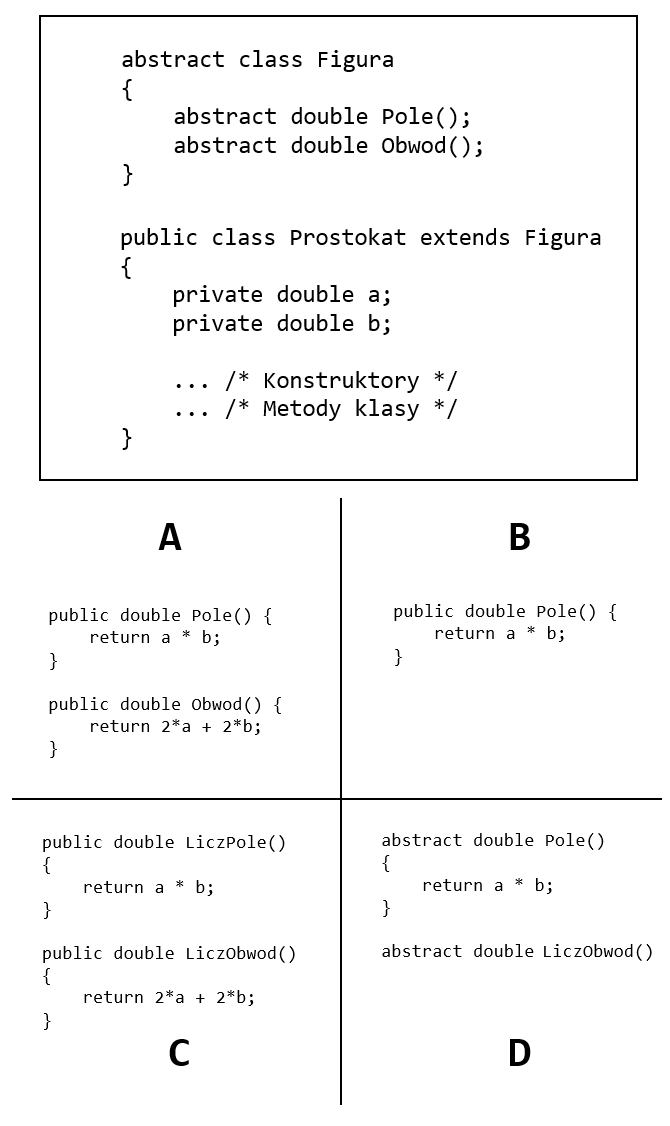

W zaprezentowanym kodzie stworzono abstrakcyjną klasę figura oraz klasę prostokąta, która dziedziczy po niej, zawierającą zdefiniowane pola i konstruktory. Wskaż minimalną wersję implementacji sekcji /* metody klasy */ dla klasy Prostokat:

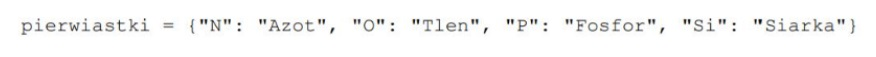

Zapisany kod w języku Python ilustruje

Jaką rolę pełni element statyczny w klasie?

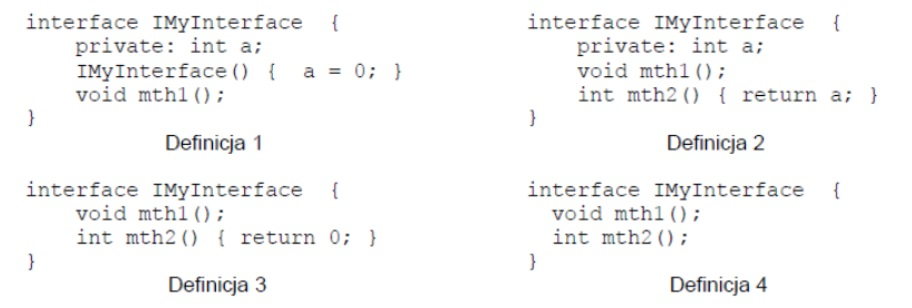

Jakie jest poprawne określenie interfejsu (szablonu klasy) w języku Java?

Który z algorytmów ma złożoność O(n<sup>2</sup>)?

Które z wymienionych stwierdzeń najtrafniej charakteryzuje klasę dziedziczącą?

Jaką istotną właściwość ma algorytm rekurencyjny?

Który z wymienionych poniżej przykładów ilustruje użycie systemu informatycznego w działalności gospodarczej?

Do stworzenia zbioru danych potrzebnego do uruchomienia algorytmu sortowania bąbelkowego tablicy, wymagane są przynajmniej następujące typy:

Które z wymienionych stanowi przykład zagrożenia fizycznego w miejscu pracy?

Wzorzec projektowy "Metoda szablonowa" (Template method) stosuje się do:

Jakie składniki powinien mieć plan projektu?

Który z poniższych metod najlepiej zabezpiecza dane karty płatniczej podczas zakupów online?

Ergonomiczną oraz właściwą pozycję do pracy przy komputerze zapewni fotel, którego

Jakie są kluczowe różnice między typami stałoprzecinkowymi a zmiennoprzecinkowymi?

Jaką instrukcję należy wykorzystać do poprawnej deklaracji zmiennej typu string w C++?

Jaką kategorię reprezentuje typ danych "array"?

Jaki typ złośliwego oprogramowania funkcjonuje w tle, zbierając dane o wprowadzanych hasłach?

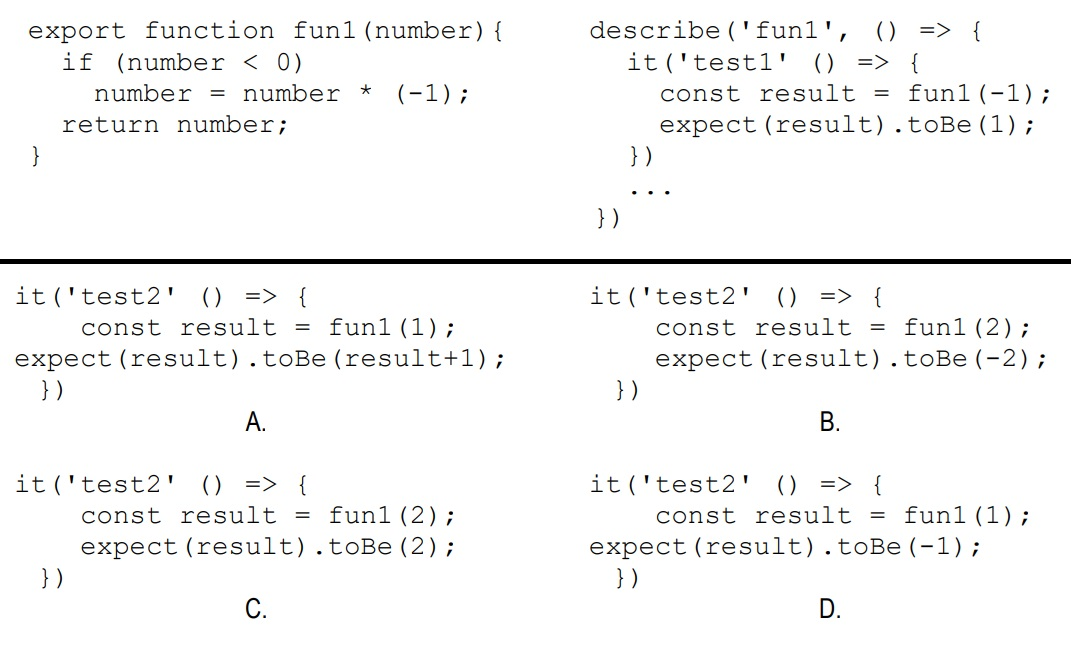

Przedstawione kody zawierają realizację funkcji oraz jeden zdefiniowany test automatyczny, który weryfikuje działanie funkcji w przypadku, gdy argumentem jest liczba ujemna. W miejscu kropek trzeba dodać drugi test, który sprawdzi funkcjonalność funkcji, kiedy argumentem jest liczba dodatnia. Który z poniższych kodów jest odpowiedni do tego testu?

Która z wymienionych bibliotek stanowi element standardowego zestawu narzędzi programistycznych w Pythonie?

W jaki sposób określa się wypadek związany z pracą?