Pytanie 1

Medium transmisyjne oznaczone symbolem S/FTP wskazuje na skrętkę

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Medium transmisyjne oznaczone symbolem S/FTP wskazuje na skrętkę

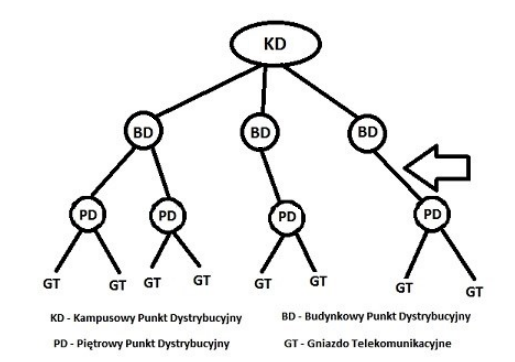

Strzałka na diagramie ilustrującym schemat systemu sieciowego według normy PN-EN 50173 wskazuje na rodzaj okablowania

Który z podanych adresów IP należy do klasy A?

Router w sieci LAN posiada przypisany adres IP 192.168.50.1. Został skonfigurowany w taki sposób, że przydziela komputerom wszystkie dostępne adresy IP w sieci 192.168.50.0 z maską 255.255.255.0. Jaka jest maksymalna liczba komputerów, które mogą działać w tej sieci?

Ile bitów zawiera adres MAC karty sieciowej?

W trakcie normalnego funkcjonowania systemu operacyjnego w laptopie zjawia się informacja o potrzebie sformatowania wewnętrznego dysku twardego. Co to oznacza?

Adres projektowanej sieci należy do klasy C. Sieć została podzielona na 4 podsieci, z 62 urządzeniami w każdej z nich. Która z poniżej wymienionych masek jest adekwatna do tego zadania?

Komputer dysponuje adresem IP 192.168.0.1, a jego maska podsieci wynosi 255.255.255.0. Który adres stanowi adres rozgłoszeniowy dla podsieci, do której ten komputer przynależy?

Które z kont nie jest wbudowanym kontem w systemie Windows XP?

Jednym z rezultatów wykonania poniższego polecenia jest ```sudo passwd -n 1 -x 5 test```

Protokół User Datagram Protocol (UDP) należy do

Jakie jest tempo transferu danych dla napędu DVD przy prędkości x48?

W systemie Linux wykonanie komendy passwd Ala spowoduje

Obudowa oraz wyświetlacz drukarki fotograficznej są bardzo brudne. Jakie środki należy zastosować, aby je wyczyścić?

W jakiej logicznej topologii działa sieć Ethernet?

W lokalnej sieci udostępniono folder o nazwie egzamin jako udział specjalny, który znajduje się na komputerze oznaczonym jako SERWER_2 w głównym katalogu dysku C:. Jakie powinno być wyrażenie dostępu do katalogu egzamin, gdzie znajduje się folder główny dla konta użytkownika o danym loginie?

Gdy wykonanie polecenia ping 127.0.0.1 nie przynosi żadnej odpowiedzi, to

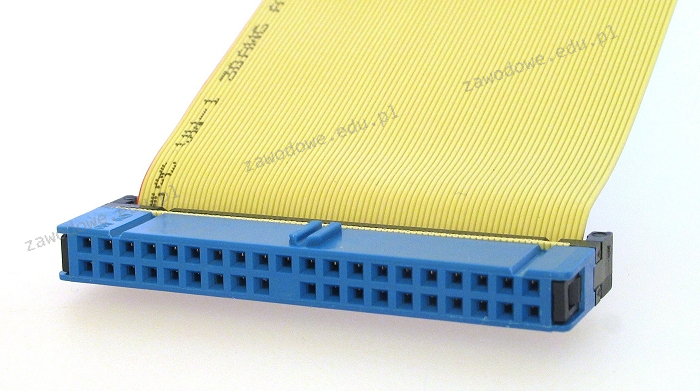

Na ilustracji przedstawiono taśmę (kabel) złącza

Jakie urządzenie pozwala na połączenie lokalnej sieci komputerowej z Internetem?

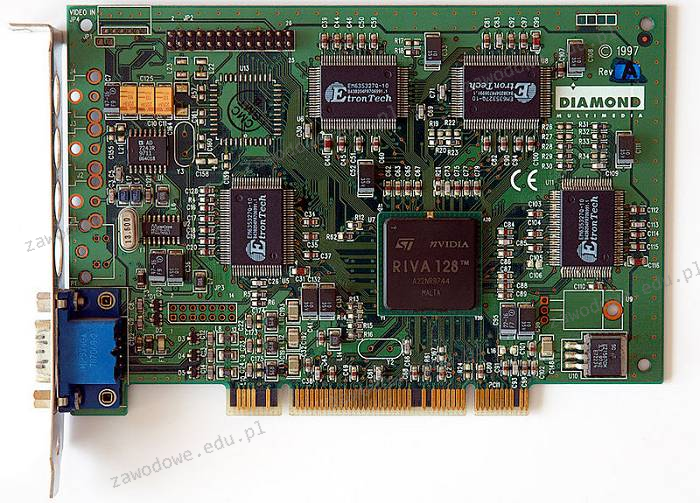

Którą kartę rozszerzeń w komputerze przedstawia to zdjęcie?

Aby chronić sieć Wi-Fi przed nieupoważnionym dostępem, należy m.in.

Jaki protokół jest używany do ściągania wiadomości e-mail z serwera pocztowego na komputer użytkownika?

Do stworzenia projektu sieci komputerowej dla obiektu szkolnego najlepiej użyć edytora grafiki wektorowej, którym jest oprogramowanie

Jakie właściwości posiada topologia fizyczna sieci opisana w ramce?

Który z wymienionych adresów stanowi adres hosta w obrębie sieci 10.128.0.0/10?

Które z poniższych stwierdzeń odnosi się do sieci P2P - peer to peer?

Jakiego rekordu DNS należy użyć w strefie wyszukiwania do przodu, aby powiązać nazwę domeny DNS z adresem IP?

Adware to rodzaj oprogramowania

Ile adresów można przypisać urządzeniom działającym w sieci o adresie IP 192.168.20.0/26?

W jakich jednostkach opisuje się przesłuch zbliżny NEXT?

Jakim materiałem eksploatacyjnym posługuje się kolorowa drukarka laserowa?

Na ilustracji ukazano kartę

Proces, który uniemożliwia całkowicie odzyskanie danych z dysku twardego, to

Klient przyniósł do serwisu uszkodzony sprzęt komputerowy. W trakcie procedury odbioru sprzętu, przed rozpoczęciem jego naprawy, serwisant powinien

W jakiej topologii fizycznej sieci każde urządzenie w sieci posiada dokładnie dwa połączenia, jedno z każdym z sąsiadów, a dane są przesyłane z jednego komputera do drugiego w formie pętli?

Jakiego protokołu sieciowego używa się do określenia mechanizmów zarządzania urządzeniami w sieci?

Która usługa pozwala na zdalne logowanie do komputerów, wykonywanie poleceń systemowych oraz zarządzanie siecią?

Aby skutecznie zabezpieczyć system operacyjny przed atakami złośliwego oprogramowania, po zainstalowaniu programu antywirusowego konieczne jest

W systemie Linux narzędzie iptables jest wykorzystywane do

Jakie parametry można śledzić w przypadku urządzenia przy pomocy S.M.A.R.T.?