Pytanie 1

Jakie znaczenie ma polimorfizm w programowaniu obiektowym?

Wynik: 38/40 punktów (95,0%)

Wymagane minimum: 20 punktów (50%)

Jakie znaczenie ma polimorfizm w programowaniu obiektowym?

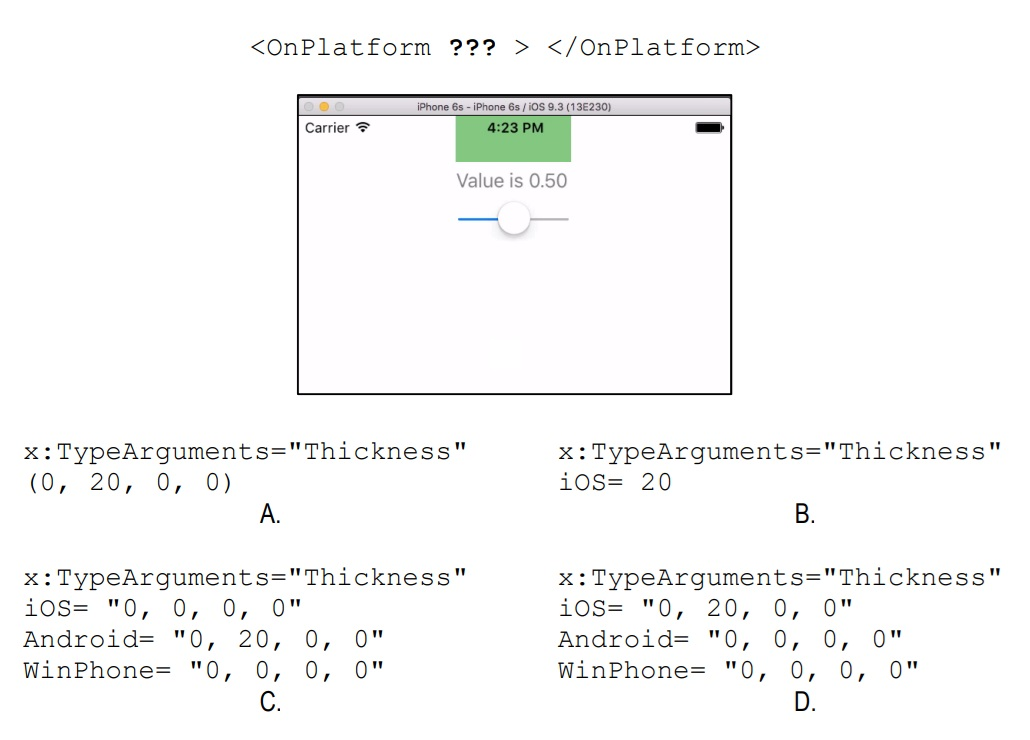

Na przedstawionym obrazie widać fragment emulacji systemu iOS z prostą aplikacją. Górna część ekranu nachodzi na pasek stanu baterii. Który z poniższych zapisów powinien zostać użyty w miejscu znaków zapytania, aby ustawić jedynie marginesy górne tylko dla systemu iOS?

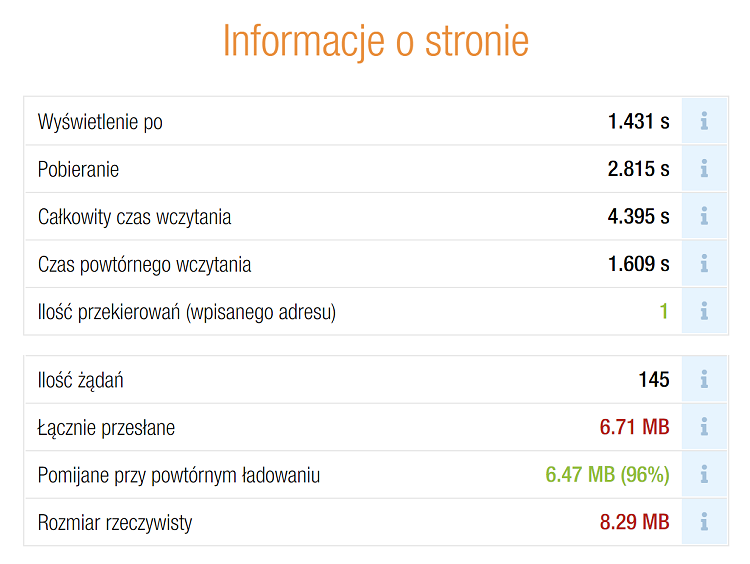

Zaprezentowany diagram ilustruje wyniki przeprowadzonych testów:

Które z poniżej wymienionych afirmacji najtrafniej charakteryzuje proces interpretacji kodu?

Co to jest framework?

Która z funkcji powinna zostać zrealizowana w warstwie back-end aplikacji webowej?

W zamieszczonym fragmencie kodu Java wskaż nazwę zmiennej, która może przechować wartość 'T'

| int zm1; float zm2; char zm3; boolean zm4; |

Jaki jest zasadniczy cel ataku phishingowego?

Wynik dodawania liczb binarnych 1101 i 1001 to

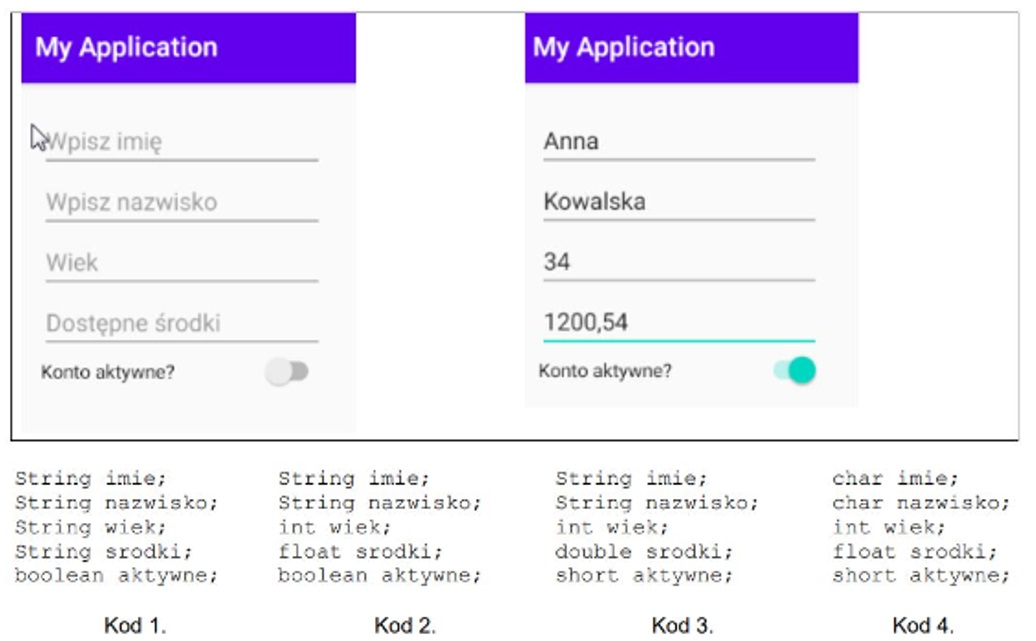

Na zaprezentowanych ilustracjach znajduje się okno aplikacji w wersji początkowej oraz po wprowadzeniu danych. Przyjmując, że pole "Dostępne środki" służy do wprowadzania wartości typu rzeczywistego, wskaż elementy struktury, które najlepiej odpowiadają tym danym?

Jakie ma znaczenie "operacja wejścia" w kontekście programowania?

Który z poniższych przypadków stanowi test niefunkcjonalny?

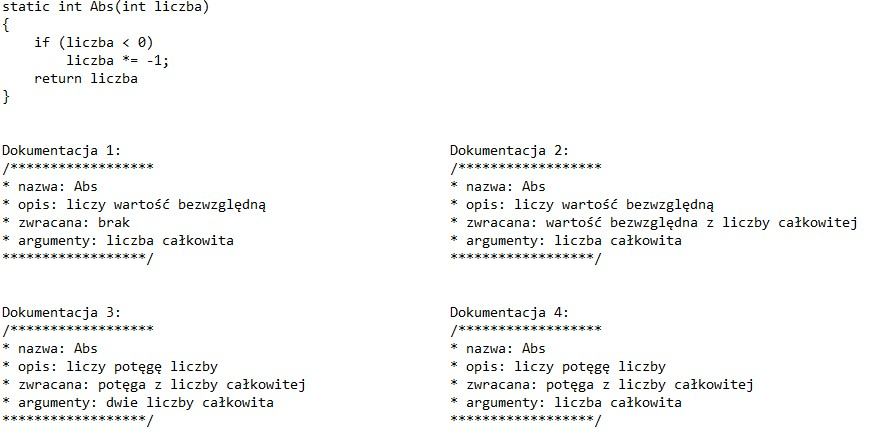

Która z dokumentacji funkcji odpowiada przedstawionemu kodowi źródłowemu?

Która z wymienionych aplikacji stanowi przykład prostego rozwiązania mobilnego?

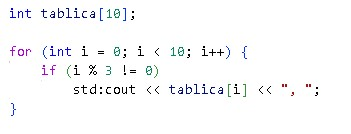

W wyniku realizacji zaprezentowanego kodu na ekranie pojawią się

W jakim języku programowania kod źródłowy musi być skompilowany do kodu maszynowego konkretnej architektury procesora przed jego uruchomieniem?

Który z wymienionych wzorców projektowych jest najbardziej odpowiedni do uproszczenia interfejsu złożonego systemu?

Który z wymienionych elementów stanowi przykład złożonego typu danych?

Jakie działania mogą przyczynić się do ochrony swojego cyfrowego wizerunku w sieci?

Jakie z wymienionych narzędzi służy do testowania aplikacji?

Do zadań widoku w architekturze MVVM (Model_View-Viewmodel) należy

Pierwszym krokiem w procesie tworzenia aplikacji jest

Jakie cechy powinien posiadać skuteczny negocjator?

Jak oddziaływanie monotonnego środowiska pracy może wpłynąć na organizm człowieka?

Który z wymienionych składników wchodzi w skład podstawowego wyposażenia środowiska IDE?

Złośliwe oprogramowanie stworzone w celu przyznania hakerom uprawnień administracyjnych do komputera ofiary bez jej świadomości, to

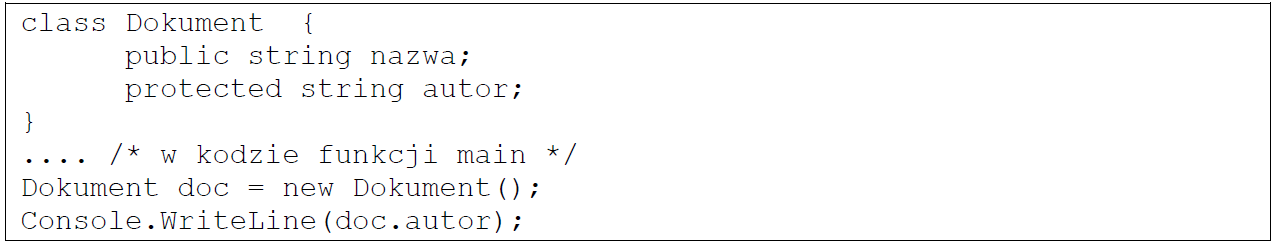

Jakie jest źródło błędu w podanym kodzie przez programistę?

W jaki sposób można zmniejszyć liczbę danych zbieranych przez aplikacje mobilne?

W zestawieniu przedstawiono doświadczenie zawodowe członków zespołu IT. Osobą odpowiedzialną za stworzenie aplikacji front-end powinna być:

Który z frameworków pozwala na tworzenie aplikacji z graficznym interfejsem użytkownika oraz obsługą wydarzeń?

Jakie wyrażenie logiczne powinno być użyte, aby zweryfikować, czy zmienna x zawiera wartości ujemne lub znajduje się w zakresie (10, 100)?

Która z metod zarządzania projektami stawia na przejrzystość oraz wizualizację bieżących zadań?

Jakie środowisko developerskie służy do tworzenia aplikacji na platformę iOS?

Początkowym celem środowisk IDE takich jak: lntellij IDEA, Eclipse, NetBeans jest programowanie w języku

Która z operacji logicznych zwróci wartość "true", gdy obie zmienne są sobie równe?

Jakie słowa kluczowe są stosowane w języku C++ do zarządzania wyjątkami?

Która z poniższych informacji o pojęciu obiekt jest prawdziwa?

Które z wymienionych narzędzi najlepiej chroni dane na urządzeniach mobilnych?

Jakie z wymienionych narzędzi pozwala na jednoczesne korzystanie z systemów BIN, DEC i HEX?

Która z wymienionych właściwości najlepiej charakteryzuje biblioteki dynamiczne?