Pytanie 1

Wyznacz całkowity koszt brutto materiałów potrzebnych do stworzenia sieci w topologii gwiazdowej dla 3 komputerów z kartami sieciowymi, używając przewodów o długości 2m. Ceny poszczególnych elementów przedstawiono w tabeli.

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Wyznacz całkowity koszt brutto materiałów potrzebnych do stworzenia sieci w topologii gwiazdowej dla 3 komputerów z kartami sieciowymi, używając przewodów o długości 2m. Ceny poszczególnych elementów przedstawiono w tabeli.

Aby uzyskać listę procesów aktualnie działających w systemie Linux, należy użyć polecenia

W trakcie instalacji systemu Windows, zaraz po rozpoczęciu instalatora w trybie graficznym, istnieje możliwość otwarcia Wiersza poleceń (konsoli) za pomocą kombinacji klawiszy

Jakiego typu tablicę partycji trzeba wybrać, aby stworzyć partycję o pojemności 3TB na dysku twardym?

Jakie urządzenie sieciowe zostało pokazane na ilustracji?

Na komputerze klienckim z systemem Windows XP plik "hosts" to plik tekstowy, który wykorzystywany jest do przypisywania

Parametr pamięci RAM określany czasem jako opóźnienie definiuje się jako

Jakie jest nominalne wyjście mocy (ciągłe) zasilacza o parametrach przedstawionych w tabeli?

| Napięcie wyjściowe | +5 V | +3.3 V | +12 V1 | +12 V2 | -12 V | +5 VSB |

|---|---|---|---|---|---|---|

| Prąd wyjściowy | 18,0 A | 22,0 A | 18,0 A | 17,0 A | 0,3 A | 2,5 A |

| Moc wyjściowa | 120 W | 336 W | 3,6 W | 12,5 W |

Rozmiar pliku wynosi 2 KiB. Co to oznacza?

Aby po załadowaniu systemu Windows program Kalkulator uruchamiał się automatycznie, konieczne jest dokonanie ustawień

Farad to jednostka

Chusteczki nasączone substancją o właściwościach antystatycznych służą do czyszczenia

Aby odzyskać dane z dysku, który został sformatowany, warto użyć programu typu

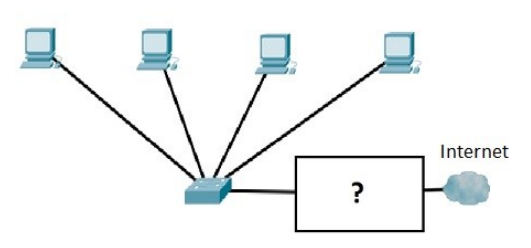

Jakie urządzenie powinno być podłączone do lokalnej sieci w miejscu zaznaczonym na rysunku, aby komputery mogły korzystać z Internetu?

W nowoczesnych panelach dotykowych prawidłowe działanie wyświetlacza zapewnia mechanizm rozpoznający zmianę

Okablowanie strukturalne klasyfikuje się jako część infrastruktury

Jakie medium transmisyjne używają myszki Bluetooth do interakcji z komputerem?

Jakie parametry otrzyma interfejs sieciowy eth0 po wykonaniu poniższych poleceń w systemie Linux?

Na którym z zewnętrznych nośników danych nie dojdzie do przeniknięcia wirusa podczas przeglądania jego zawartości?

Urządzenie funkcjonujące w warstwie łącza danych, które umożliwia połączenie segmentów sieci o różnych architekturach, to

Użycie trunkingowego połączenia między dwoma przełącznikami umożliwia

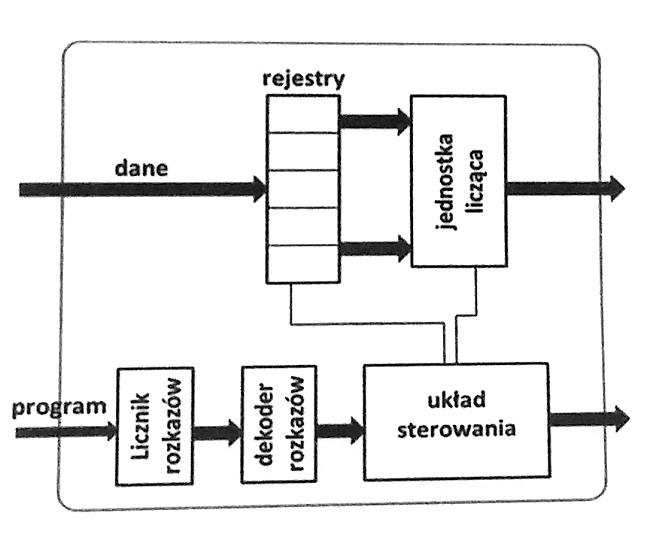

Rejestry przedstawione na diagramie procesora mają zadanie

Gdy użytkownik wpisuje w przeglądarkę internetową adres www.egzamin.pl, nie ma możliwości otwarcia strony WWW, natomiast wprowadzenie adresu 211.0.12.41 umożliwia dostęp do niej. Problem ten spowodowany jest brakiem skonfigurowanego serwera

Który protokół zajmuje się konwersją adresów IP na adresy MAC (kontroli dostępu do nośnika)?

Adres IP urządzenia, zapisany jako sekwencja 172.16.0.1, jest przedstawiony w systemie

Wskaż komponent, który reguluje wartość napięcia pochodzącego z sieci elektrycznej, wykorzystując transformator do przeniesienia energii między dwoma obwodami elektrycznymi z zastosowaniem zjawiska indukcji magnetycznej?

Jaki zakres adresów IPv4 jest prawidłowo przypisany do danej klasy?

Jakie są zakresy częstotliwości oraz maksymalne prędkości przesyłu danych w standardzie 802.11g WiFi?

Jaki jest adres rozgłoszeniowy (broadcast) dla hosta z adresem IP 192.168.35.202 oraz maską 26 bitową?

Symbol "LGA 775" obecny w dokumentacji technicznej płyty głównej wskazuje na typ gniazda dla procesorów:

Urządzenie sieciowe, które umożliwia połączenie pięciu komputerów w tej samej sieci, eliminując kolizje pakietów, to

Ile adresów można przypisać urządzeniom działającym w sieci o adresie IP 192.168.20.0/26?

Aby zmierzyć tłumienie łącza światłowodowego w dwóch zakresach transmisyjnych 1310nm oraz 1550nm, powinno się zastosować

Na komputerze, na którym zainstalowane są dwa systemy – Windows i Linux, po przeprowadzeniu reinstalacji systemu Windows drugi system przestaje się uruchamiać. Aby ponownie umożliwić uruchamianie systemu Linux oraz aby zachować wszystkie dane i ustawienia w nim zawarte, co należy zrobić?

Znak handlowy dla produktów certyfikowanych według standardów IEEE 802.11 to

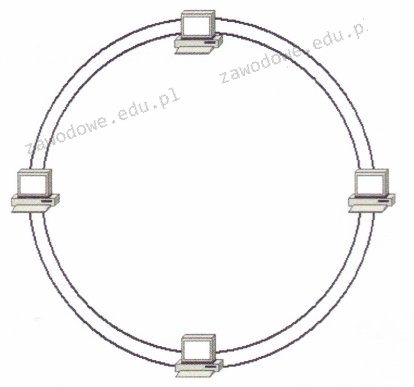

Jaką topologię fizyczną sieci komputerowej przedstawia rysunek?

Jak można skonfigurować sieć VLAN?

W dokumentacji płyty głównej zapisano „Wsparcie dla S/PDIF Out”. Co to oznacza w kontekście tego modelu płyty głównej?

Administrator Active Directory w domenie firma.local pragnie skonfigurować profil mobilny dla wszystkich użytkowników. Profil ma być zapisywany na serwerze serwer1, w folderze pliki, udostępnionym w sieci jako dane$. Który z parametrów w ustawieniach profilu użytkownika spełnia te wymagania?

Aby kontrolować ilość transferu w sieci, administrator powinien zastosować program rodzaju