Pytanie 1

Cechą charakterystyczną transmisji za pomocą interfejsu równoległego synchronicznego jest to, że

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Cechą charakterystyczną transmisji za pomocą interfejsu równoległego synchronicznego jest to, że

Symbol graficzny zaprezentowany na rysunku oznacza opakowanie

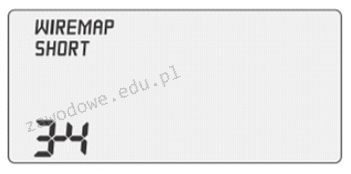

Na ilustracji pokazano wynik pomiaru okablowania. Jaką interpretację można nadać temu wynikowi?

Po przeprowadzeniu diagnostyki komputera stwierdzono, że temperatura pracy karty graficznej z wyjściami HDMI oraz D-SUB, umieszczonej w gnieździe PCI Express stacjonarnego komputera, wynosi 87°C. W takiej sytuacji serwisant powinien

Atak DDoS (z ang. Distributed Denial of Service) na serwer może spowodować

Adware to program komputerowy

Rekord typu A w systemie DNS

Aby skonfigurować wolumin RAID 5 w serwerze, wymagane jest co najmniej

Drugi monitor CRT, który jest podłączony do komputera, ma zastosowanie do

Jaki element sieci SIP określamy jako telefon IP?

ile bajtów odpowiada jednemu terabajtowi?

Jakie elementy wchodzą w skład dokumentacji powykonawczej?

Tryb działania portu równoległego, oparty na magistrali ISA, pozwalający na transfer danych do 2.4 MB/s, przeznaczony dla skanerów i urządzeń wielofunkcyjnych, to

Komputer jest podłączony do sieci Internet, a na jego pokładzie brak oprogramowania antywirusowego. Jak można sprawdzić, czy ten komputer jest zainfekowany wirusem, nie zmieniając ustawień systemowych?

Złącze widoczne na obrazku pozwala na podłączenie

W specyfikacji procesora można znaleźć informację: "Procesor 32bitowy". Co to oznacza?

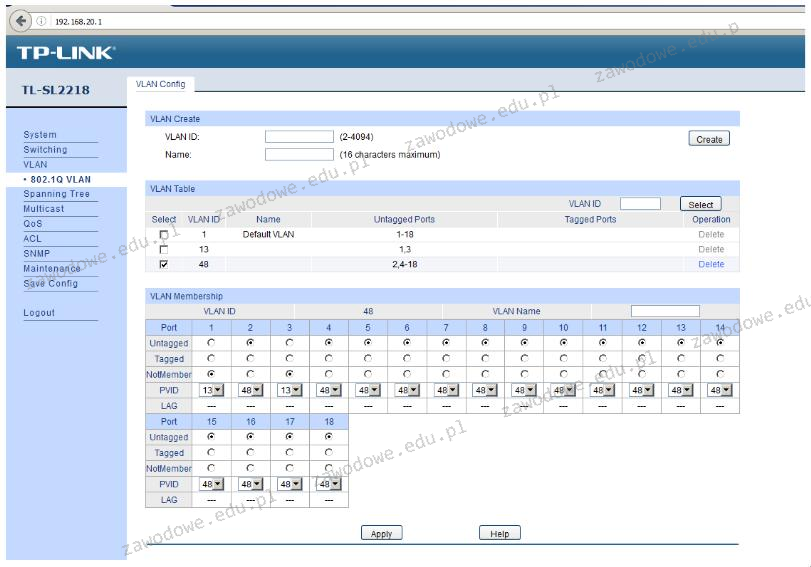

Na ilustracji zaprezentowano konfigurację urządzenia, co sugeruje, że

Która z poniższych opcji nie jest wykorzystywana do zdalnego zarządzania stacjami roboczymi?

Na podstawie wyników działania narzędzia diagnostycznego chkdsk, które są przedstawione na zrzucie ekranu, jaka jest wielkość pojedynczego klastra na dysku?

Typ systemu plików to FAT32.

Wolumin FTP utworzono 12-11-2005 18:31

Numer seryjny woluminu: 3CED-3B31

Trwa sprawdzanie plików i folderów...

Zakończono sprawdzanie plików i folderów.

Trwa sprawdzanie wolnego miejsca na dysku...

Zakończono sprawdzanie wolnego miejsca na dysku.

System Windows sprawdził system plików i nie znalazł żadnych problemów.

8 233 244 KB całkowitego miejsca na dysku.

1 KB w 13 plikach ukrytych.

2 KB w 520 folderach.

1 537 600 KB w 4 952 plikach.

6 690 048 KB jest dostępnych.

4 096 bajtów w każdej jednostce alokacji.

2 058 311 ogółem jednostek alokacji na dysku.

1 672 512 jednostek alokacji dostępnych na dysku.

C:\>

Jakie polecenie pozwala na uzyskanie informacji o bieżących połączeniach TCP oraz o portach źródłowych i docelowych?

Jakim poleceniem w systemie Linux można ustawić powłokę domyślną użytkownika egzamin na sh?

W systemie Linux, co oznacza znak "~" w ścieżce dostępu do plików?

Jakie urządzenie powinno być użyte do łączenia komputerów w strukturze gwiazdy?

Rysunek ilustruje rezultaty sprawdzania działania sieci komputerowej przy użyciu polecenia

Transmisję danych bezprzewodowo realizuje interfejs

Ikona błyskawicy widoczna na ilustracji służy do identyfikacji złącza

W systemie Windows odpowiednikiem macierzy RAID 1 jest wolumin o nazwie

Jakie narzędzie służy do delikatnego wygięcia blachy obudowy komputera i przykręcenia śruby montażowej w trudno dostępnych miejscach?

Osoba korzystająca z systemu operacyjnego Linux pragnie przypisać adres IP 152.168.1.200 255.255.0.0 do interfejsu sieciowego. Jakie polecenie powinna wydać, mając uprawnienia administratora?

W usłudze, jaką funkcję pełni protokół RDP?

Litera S w protokole FTPS oznacza zabezpieczenie danych podczas ich przesyłania poprzez

W systemie Windows przypadkowo zlikwidowano konto użytkownika, lecz katalog domowy pozostał nietknięty. Czy możliwe jest odzyskanie nieszyfrowanych danych z katalogu domowego tego użytkownika?

Jakie urządzenie w sieci lokalnej nie wydziela segmentów sieci komputerowej na kolizyjne domeny?

System limitów dyskowych, umożliwiający kontrolowanie wykorzystania zasobów dyskowych przez użytkowników, nazywany jest

Do wykonania końcówek kabla UTP wykorzystuje się wtyczkę

Określ zakres adresów IP z klasy A, który wykorzystywany jest do adresacji prywatnej w sieciach komputerowych?

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

Jaką rolę pełni serwer plików w sieciach komputerowych LAN?

W ramce przedstawiono treść jednego z plików w systemie operacyjnym MS Windows. Jest to plik

| [boot loader] Time out=30 Default=Multi(0)disk(0)rdisk(0)partition(1)WINDOWS [operating system] Multi(0)disk(0)rdisk(0)partition(1)WINDOWS="Microsoft Windows XP Home Edition"/ fastdetect/NoExecute=OptOut |

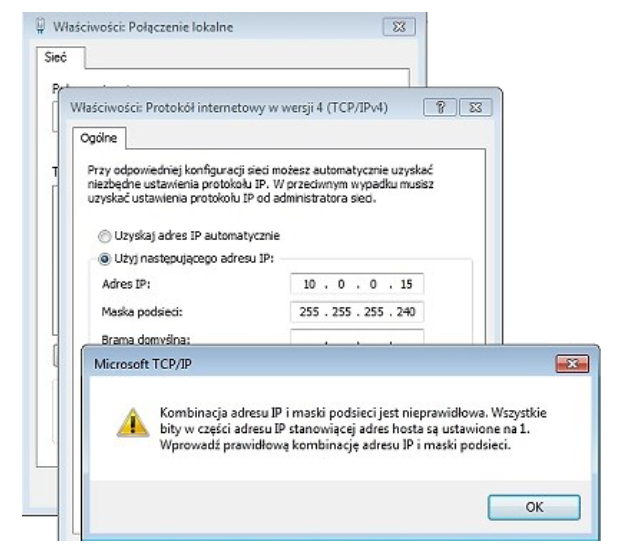

Na ilustracji widoczny jest komunikat, który pojawia się po wprowadzeniu adresu IP podczas ustawiania połączenia sieciowego na komputerze. Adres IP podany przez administratora to adres IP