Pytanie 1

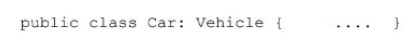

Zapisany fragment w C# wskazuje na definicję klasy Car, która

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

Zapisany fragment w C# wskazuje na definicję klasy Car, która

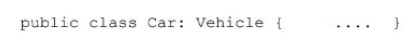

Na równoważnych pod względem funkcjonalnym listingach fragmentów aplikacji Angular oraz React.js utworzono listę punktowaną, która zawiera

Co to jest wskaźnik w języku C?

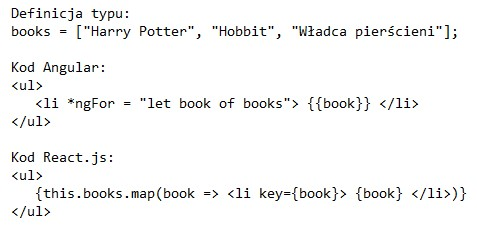

W przedstawionej ramce znajduje się fragment opisu metody compile języka Java wykorzystywanej w kontekście wyrażeń regularnych. Który symbol powinien być użyty, aby znaleźć dopasowanie na końcu tekstu?

Jakie jest podstawowe użycie metod wirtualnych?

W systemie RGB kolor Pale Green przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

Jaką cechą charakteryzuje się sieć asynchroniczna?

Który z wymienionych algorytmów sortowania jest najskuteczniejszy w przypadku dużych zbiorów danych w przeważającej liczbie sytuacji?

Który z wymienionych poniżej przykładów ilustruje użycie systemu informatycznego w działalności gospodarczej?

Który z protokołów w modelu TCP/IP odpowiada za pewne przesyłanie danych?

Jakiego kwalifikatora powinno się użyć dla metody, aby umożliwić do niej dostęp jedynie z wnętrza tej klasy oraz klas dziedziczących, a także, by metoda ta nie była dostępna w żadnej funkcji?

Który z komponentów interfejsu użytkownika umożliwia użytkownikowi wprowadzanie danych tekstowych?

Które z wymienionych środowisk programistycznych jest rekomendowane do developing aplikacji w języku Python z użyciem frameworka Django?

Jakie zastosowanie ma język Swift w zakresie aplikacji mobilnych?

Który z algorytmów ma złożoność O(n2)?

Który z operatorów w Pythonie umożliwia sprawdzenie, czy dany element należy do listy?

Jakie są kluczowe etapy resuscytacji krążeniowo-oddechowej?

Który z wymienionych typów stanowi przykład typu znakowego?

Jakie środowisko jest przeznaczone do tworzenia aplikacji mobilnych dla urządzeń Apple, wykorzystujące różne języki programowania, takie jak Java i Objective C?

Który z wymienionych typów kolekcji pozwala na dostęp do ostatnio dodanego elementu w pierwszej kolejności?

W jaki sposób można ograniczyć problemy społeczne wynikające z nadmiernego używania internetu?

Jednym z elementów, które mają zostać zaimplementowane w aplikacji, jest możliwość cofnięcia ostatnich działań do 20 operacji wstecz (undo). Struktura danych, która jest odpowiednia do tego celu i pozwala na dostęp tylko do ostatnio dodanego elementu, to:

Jakie polecenie w Gicie jest używane do zapisywania zmian w lokalnym repozytorium?

Jakie z wymienionych narzędzi pozwala na jednoczesne korzystanie z systemów BIN, DEC i HEX?

Która z wymienionych metod jest najodpowiedniejsza do wizualizacji procesu podejmowania decyzji?

Kompilator może wygenerować błąd "incompatible types", gdy

Który z wymienionych poniżej przykładów stanowi system informacji przetwarzany przez system informatyczny?

Mobilna aplikacja przedstawia listę, w której każdy element można dotknąć palcem, aby zobaczyć jego detale. Zdarzenie, które odpowiada tej czynności, to

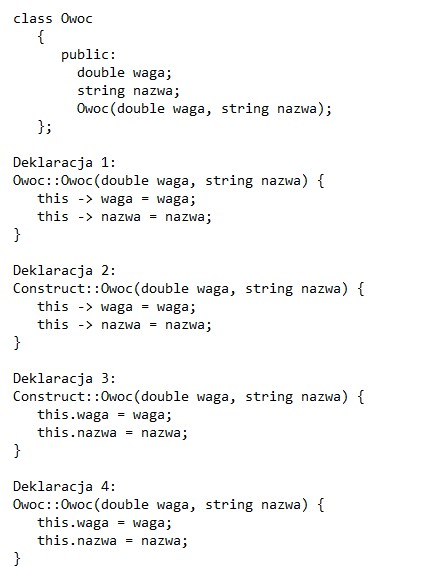

Definicja konstruktora dla zaprezentowanej klasy w języku C++ może być sformułowana jak w

Przedstawione logo praw Creative Commons umożliwia bezpłatne użytkowanie dzieła:

Zaprezentowany wykres ilustruje wyniki przeprowadzonych testów

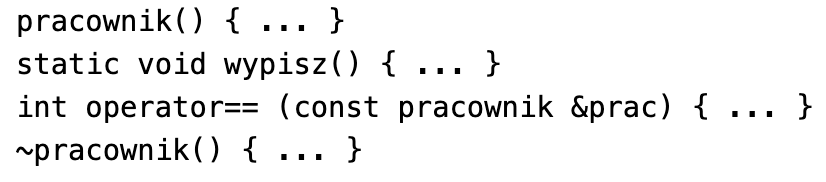

W obrębie klasy pracownik zdefiniowano przedstawione metody. Którą z nich można zgodnie z jej funkcją rozszerzyć o element diagnostyczny o treści: cout << "Obiekt został usunięty";

Jakie informacje zawiera dokumentacja realizacji projektu?

Jakiego rodzaju zmiennej użyjesz w C++, aby przechować wartość "true"?

Jakie znaczenie ma przystosowanie interfejsu użytkownika do różnych platform?

Jaką funkcję spełniają atrybuty klasy w programowaniu obiektowym?

Jakie znaczenie ma określenie "klasa zaprzyjaźniona" w kontekście programowania obiektowego?

Wskaż programowanie, w którym możliwe jest stworzenie aplikacji mobilnej dla systemu Android?

Jaki typ pamięci RAM powinno się wybrać do efektywnego komputera do gier?

Jakie jest zastosowanie iteratora w zbiorach?