Pytanie 1

Oznaczenie CE wskazuje, że

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Oznaczenie CE wskazuje, że

Co umożliwia zachowanie jednolitego rozkładu temperatury pomiędzy procesorem a radiatorem?

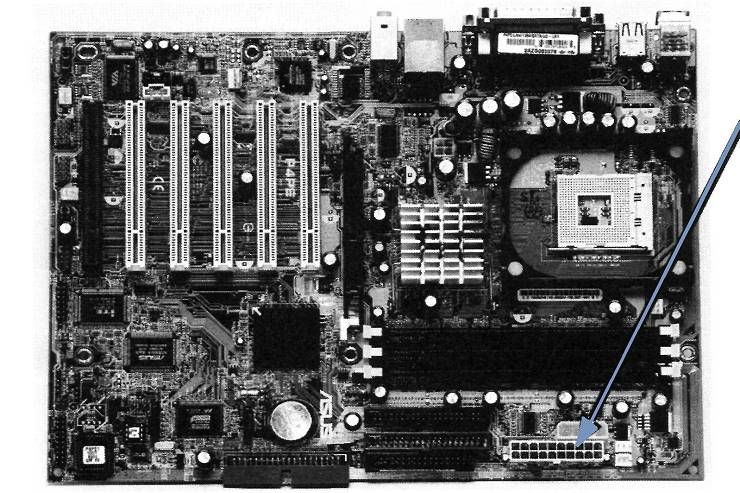

Na zdjęciu widać płytę główną komputera. Strzałka wskazuje na

Na jakich portach brama sieciowa powinna umożliwiać ruch, aby klienci w sieci lokalnej mieli możliwość ściągania plików z serwera FTP?

Jaki protokół sygnalizacyjny jest wykorzystywany w technologii VoIP?

Jakiego typu dane są przesyłane przez interfejs komputera osobistego, jak pokazano na ilustracji?

| Bit startu | Bit danych | Bit danych | Bit stopu | Bit startu | Bit danych | Bit startu | Bit danych | Bit danych | Bit stopu | Bit startu | Bit danych | Bit stopu |

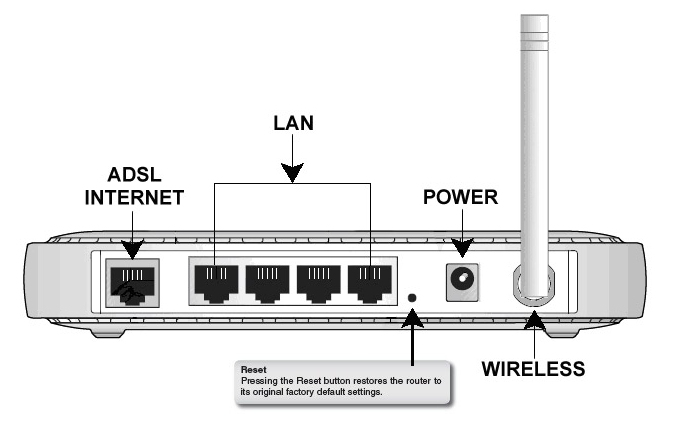

Przycisk znajdujący się na obudowie rutera, którego charakterystyka została podana w ramce, służy do

Jak nazywa się interfejs wewnętrzny w komputerze?

Norma opisująca standard transmisji Gigabit Ethernet to

Na zamieszczonym zdjęciu widać

Jakie informacje o wykorzystywaniu pamięci wirtualnej można uzyskać, analizując zawartość pliku w systemie Linux?

Jakie czynności nie są realizowane przez system operacyjny?

Po uruchomieniu komputera, procedura POST wskazuje 512 MB RAM. Natomiast w ogólnych właściwościach systemu operacyjnego Windows wyświetla się wartość 480 MB RAM. Jakie są powody tej różnicy?

Drukarka do zdjęć ma mocno zabrudzoną obudowę oraz ekran. Aby oczyścić zanieczyszczenia bez ryzyka ich uszkodzenia, należy zastosować

W lokalnej sieci protokołem odpowiedzialnym za dynamiczną konfigurację adresów IP jest

W systemie dziesiętnym liczba 110011(2) przedstawia się jako

Algorytm wykorzystywany do weryfikacji, czy ramka Ethernet jest wolna od błędów, to

Program antywirusowy oferowany przez Microsoft bezpłatnie dla posiadaczy legalnych wersji systemu operacyjnego Windows to

Jakie polecenie w systemie Linux jest potrzebne do stworzenia archiwum danych?

Ile sieci obejmują komputery z adresami IP i maskami sieci wskazanymi w tabeli?

Jakiego działania nie wykonują serwery plików?

W jakim miejscu są przechowywane dane o kontach użytkowników domenowych w środowisku Windows Server?

W specyfikacji procesora można znaleźć informację: "Procesor 32bitowy". Co to oznacza?

System S.M.A.R.T jest stworzony do kontrolowania działania i identyfikacji usterek

Główny księgowy powinien mieć możliwość przywracania zawartości folderów z kopii zapasowej plików. Do jakiej grupy użytkowników w systemie MS Windows XP powinien zostać przypisany?

Do zarządzania konfiguracją grup komputerowych oraz użytkowników w systemach Windows Server, należy wykorzystać narzędzie

Który z protokołów zapewnia bezpieczne połączenie między klientem a witryną internetową banku, zachowując prywatność użytkownika?

Jakie napięcie zasilające mają pamięci DDR2?

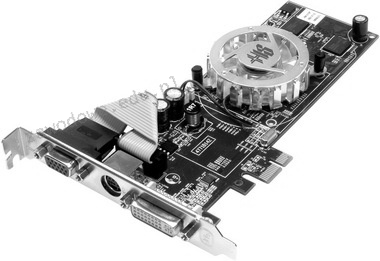

Jakie złącze na płycie głównej komputera jest przeznaczone do zamontowania karty graficznej widocznej na powyższym obrazie?

Jakie polecenie w systemie Windows powinno zostać użyte, aby uzyskać wynik zbliżony do tego na załączonym obrazku?

TCP 192.168.0.14:57989 185.118.124.154:http ESTABLISHED TCP 192.168.0.14:57997 fra15s17-in-f8:http ESTABLISHED TCP 192.168.0.14:58010 fra15s11-in-f14:https TIME_WAIT TCP 192.168.0.14:58014 wk-in-f156:https ESTABLISHED TCP 192.168.0.14:58015 wk-in-f156:https TIME_WAIT TCP 192.168.0.14:58016 104.20.87.108:https ESTABLISHED TCP 192.168.0.14:58022 ip-2:http TIME_WAIT

Przed przystąpieniem do modernizacji komputerów osobistych oraz serwerów, polegającej na dodaniu nowych modułów pamięci RAM, konieczne jest sprawdzenie

Rodzaj ataku komputerowego, który polega na pozyskiwaniu wrażliwych informacji osobistych poprzez podszywanie się pod zaufaną osobę lub instytucję, to

Które z kont nie jest wbudowanym kontem w systemie Windows XP?

Czym jest serwer poczty elektronicznej?

Jakie polecenie należy zastosować w systemach operacyjnych z rodziny Windows, aby zmienić właściwość pliku na tylko do odczytu?

Na wyświetlaczu drukarki widnieje komunikat "PAPER JAM". Aby zlikwidować problem, należy w pierwszej kolejności

Jakie urządzenie stosuje się do pomiaru rezystancji?

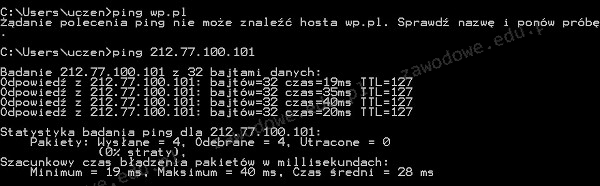

Podczas testowania połączeń sieciowych za pomocą polecenia ping użytkownik otrzymał wyniki przedstawione na rysunku. Jakie może być źródło braku odpowiedzi serwera przy pierwszym teście, zakładając, że domena wp.pl ma adres 212.77.100.101?

Protokół, który pozwala urządzeniom na uzyskanie od serwera informacji konfiguracyjnych, takich jak adres IP bramy sieciowej, to

Jakie jest źródło pojawienia się komunikatu na ekranie komputera, informującego o wykryciu konfliktu adresów IP?